6 soluzioni di rete e applicazioni Zero Trust per le aziende

Pubblicato: 2021-04-30I tradizionali perimetri delle reti sono scomparsi. L'accesso alle applicazioni e alle risorse digitali di un'organizzazione avviene da luoghi lontani e il controllo di tali accessi diventa una seria sfida. I giorni in cui i confini della rete potevano essere protetti sono ormai lontani. Ora è il momento di nuove strategie di sicurezza zero-trust.

Quando le risorse digitali di un'azienda devono percorrere lunghe distanze sui percorsi non sicuri di Internet, la posta in gioco è così alta che non puoi fidarti di niente e di nessuno. Ecco perché dovresti adottare il modello di rete zero-trust per limitare in ogni momento l'accesso di tutti gli utenti a tutte le risorse di rete.

Nelle reti zero trust, qualsiasi tentativo di accesso a una risorsa è limitato da un utente o da un dispositivo, indipendentemente dal fatto che abbiano già effettuato l'accesso alla stessa risorsa. Qualsiasi utente o dispositivo deve sempre passare attraverso un processo di autenticazione e verifica per accedere alle risorse, anche quando si trovano fisicamente all'interno dell'organizzazione. Queste autenticazioni e verifiche devono essere veloci per evitare che i criteri di sicurezza riducano le prestazioni delle applicazioni e l'esperienza degli utenti.

Zero trust vs VPN

Il modello di rete zero-trust sta sostituendo il modello VPN tradizionalmente utilizzato dalle aziende per consentire ai propri dipendenti di accedere alle proprie risorse digitali da remoto. Le VPN vengono sostituite perché presentano un grave difetto che le reti Zero Trust possono risolvere. Nelle VPN, qualsiasi violazione che si verifica nel canale crittografato che collega un utente alla rete dell'organizzazione garantisce ai potenziali aggressori un accesso illimitato a tutte le risorse aziendali connesse alla rete.

Su vecchie infrastrutture on-premise, le VPN hanno funzionato bene, ma generano più rischi rispetto alle soluzioni su cloud o infrastrutture miste.

Le reti Zero Trust risolvono questa mancanza delle VPN ma aggiungono un potenziale svantaggio: possono portare a ulteriori complessità in termini di implementazione e manutenzione, poiché le autorizzazioni devono essere aggiornate per tutti gli utenti, i dispositivi e le risorse. Ciò richiede un lavoro extra, ma in cambio i reparti IT ottengono un maggiore controllo sulle risorse e una riduzione delle vulnerabilità.

Fortunatamente, i vantaggi di una rete zero-trust possono essere realizzati senza la necessità di ulteriori sforzi di manutenzione e distribuzione, grazie a strumenti che automatizzano e assistono le attività di amministrazione della rete. Gli strumenti discussi di seguito ti aiutano ad applicare le politiche di zero-trust con il minimo sforzo e costi.

Perimetro 81

Perimeter 81 offre due approcci alla gestione e alla protezione delle applicazioni e delle reti di un'organizzazione, sia in ambienti cloud che on-premise. Le due proposte partono dall'offerta di reti zero trust come servizio. Per fare ciò, Perimeter 81 utilizza un'architettura perimetrale definita dal software, che offre una grande flessibilità per l'onboarding di nuovi utenti e offre una maggiore visibilità sulla rete. Inoltre, il servizio è compatibile con i principali provider di infrastrutture cloud.

Zero Trust Application Access si basa sul presupposto che ogni azienda disponga di applicazioni e servizi critici a cui la maggior parte degli utenti non ha bisogno di accedere. Il servizio consente di innalzare le barriere a utenti specifici in base ai loro ruoli, dispositivi, posizioni e altri identificatori.

Nel frattempo, Zero Trust Network Access definisce una segmentazione della rete dell'organizzazione per zone di fiducia, che consente la creazione di limiti di fiducia che controllano il flusso di dati con un alto livello di granularità. Le zone attendibili sono costituite da insiemi di elementi dell'infrastruttura con risorse che operano allo stesso livello di attendibilità e forniscono funzionalità simili. Ciò riduce il numero di canali di comunicazione e riduce al minimo la possibilità di minacce.

Il servizio Zero Trust Network Access (ZTNA) di Perimeter 81 offre una visione completa e centralizzata della rete dell'organizzazione, garantendo l'accesso meno privilegiato possibile per ogni risorsa. Le sue funzionalità di sicurezza rispondono al modello SASE di Gartner, poiché la sicurezza e la gestione della rete sono unificate su un'unica piattaforma.

I due servizi Permiter 81 sono inclusi in uno schema tariffario con un'ampia gamma di opzioni. Queste opzioni vanno da un piano di base con gli elementi essenziali per proteggere e gestire una rete a un piano aziendale che può scalare illimitatamente e fornisce supporto dedicato 24 ore su 24, 7 giorni su 7.

Ultimamente, Perimeter 81 è stato nominato leader ZTNA.

ZScaler Accesso Privato

ZScaler Private Access (ZPA) è un servizio di rete zero-trust basato su cloud che controlla l'accesso alle applicazioni private di un'organizzazione, indipendentemente dal fatto che si trovino in un data center proprietario o in un cloud pubblico. Con ZPA, le applicazioni sono completamente invisibili agli utenti non autorizzati.

In ZPA, la connessione tra applicazioni e utenti avviene seguendo una strategia inside-out. Invece di estendere la rete per includere gli utenti (come dovrebbe essere fatto se si utilizza una VPN), gli utenti non sono mai all'interno della rete. Questo approccio riduce sostanzialmente al minimo i rischi evitando la proliferazione di malware ei rischi di spostamento laterale. Inoltre, l'ambito di ZPA non è limitato alle applicazioni web ma a qualsiasi applicazione privata.

ZPA utilizza una tecnologia di micro tunnel che consente agli amministratori di rete di segmentare la rete per applicazione, evitando la necessità di creare segmentazioni artificiali nella rete o applicare il controllo tramite policy firewall o gestire elenchi di controllo di accesso (ACL). I micro tunnel utilizzano la crittografia TLS e chiavi private personalizzate che rafforzano la sicurezza durante l'accesso alle applicazioni aziendali.

Grazie ai miglioramenti di API e ML (machine learning), ZPA consente ai reparti IT di automatizzare i meccanismi di zero trust rilevando app e creando policy di accesso per esse e generando automaticamente la segmentazione per ogni carico di lavoro dell'app.

Accesso Cloudflare

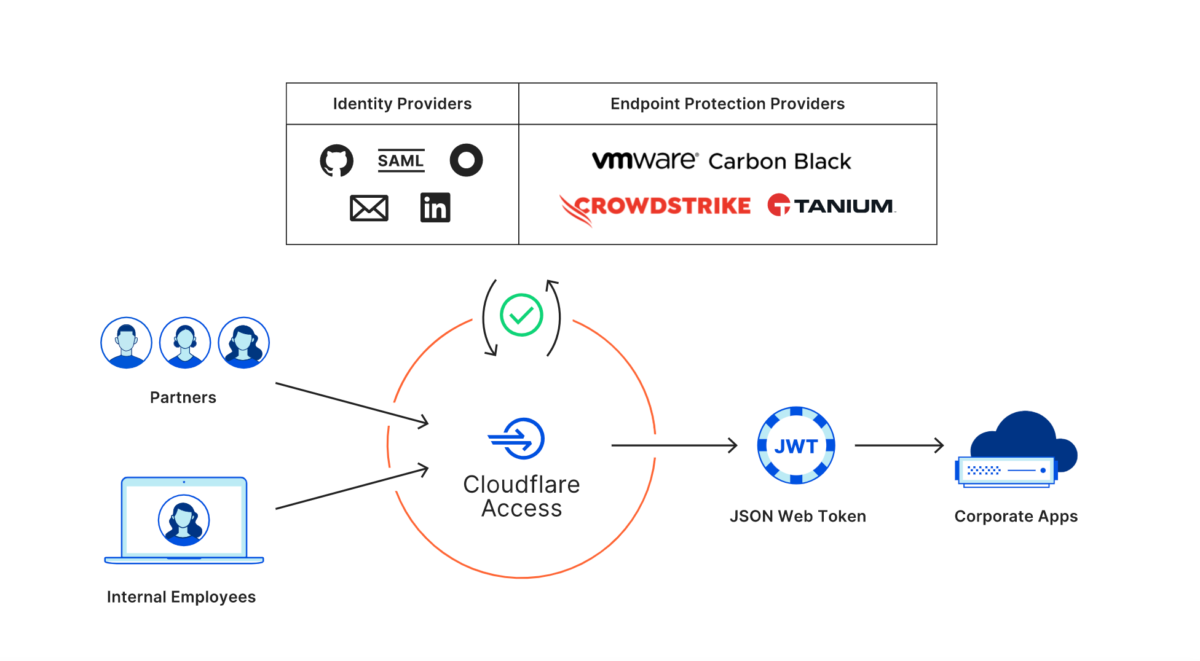

Il servizio di rete zero-trust di Cloudflare è supportato da una rete proprietaria con punti di accesso distribuiti in tutto il mondo. Ciò consente ai reparti IT di fornire un accesso sicuro e ad alta velocità a tutte le risorse di un'organizzazione: dispositivi, reti e applicazioni.

Il servizio di Cloudflare sostituisce i tradizionali perimetri di sicurezza incentrati sulla rete, utilizzando invece accessi sicuri a distanza ravvicinata che garantiscono una velocità ottimale per i gruppi di lavoro distribuiti.

L'accesso zero-trust di Cloudflare gestisce le applicazioni complessive di un'organizzazione, autenticando gli utenti attraverso la propria rete globale. Ciò consente ai responsabili IT di registrare ogni evento e ogni tentativo di accesso a una risorsa. Inoltre, semplifica la manutenzione degli utenti e l'aggiunta di altri utenti.

Con Cloudflare Access, l'organizzazione può mantenere la propria identità, i provider di protezione, la posizione del dispositivo, i requisiti di posizione per applicazione e persino l'infrastruttura cloud esistente. Per il controllo dell'identità, Cloudflare si integra con Azure AD, Okta, Ping e la postura del dispositivo, con Tanium, Crowdstrike e Carbon Black.

Cloudflare offre una versione gratuita del suo servizio che fornisce i principali strumenti e consente di proteggere fino a 50 utenti e applicazioni. Devi scegliere le versioni a pagamento del servizio per scalare a molti utenti o applicazioni, che aggiungono altri vantaggi come il supporto telefonico e chat 24x7x365.

Wandera

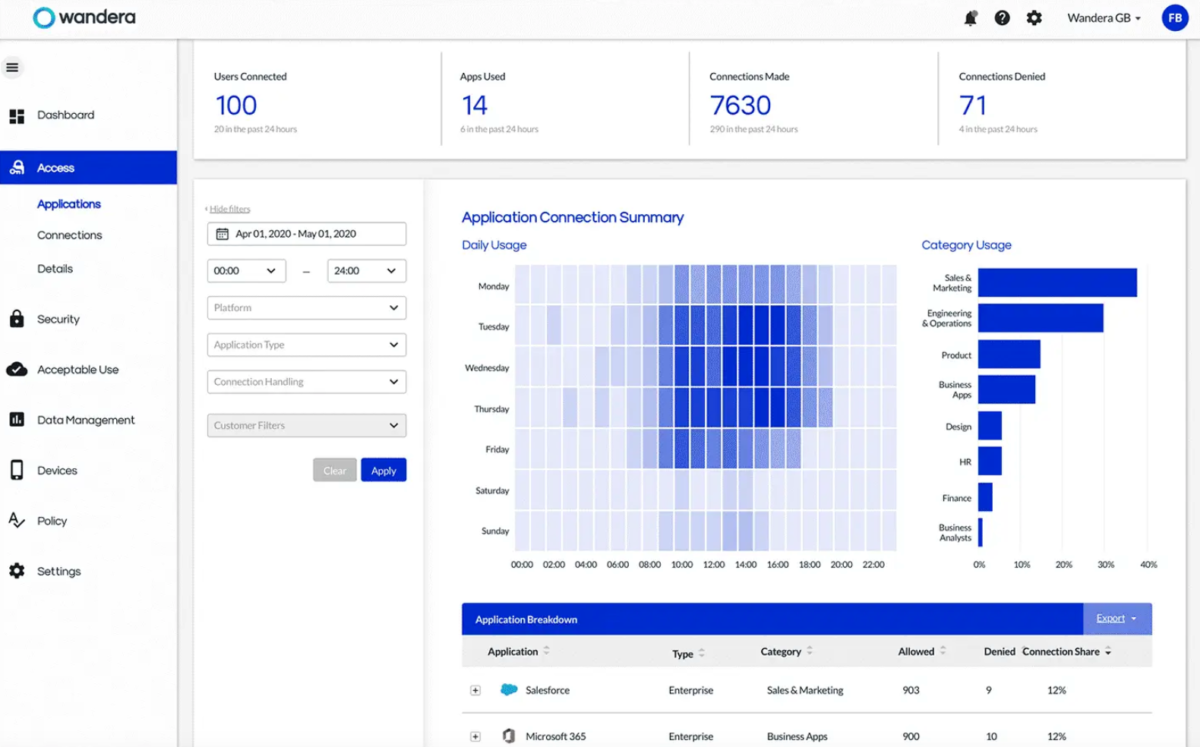

La soluzione di rete zero-trust Wandera Private Access offre un accesso remoto veloce, semplice e sicuro alle applicazioni di un'organizzazione, sia che funzionino in SaaS sia che siano implementate internamente. Il servizio si distingue per la sua semplicità, con procedure di installazione che possono essere completate in pochi minuti e non richiedono hardware specializzato, certificati o dimensionamento.

Wandera Private Access offre flessibilità per team di lavoro distribuiti, operanti su piattaforme eterogenee, con dispositivi gestiti o di proprietà (BYOD). La soluzione fornisce visibilità in tempo reale sull'accesso alle applicazioni, identificando lo shadow IT e limitando automaticamente l'accesso da dispositivi infetti o non protetti, grazie a policy di accesso consapevoli del rischio.

Con Wandera Private Access è possibile implementare modelli di sicurezza incentrati sull'identità, garantendo che solo gli utenti autorizzati possano connettersi alle applicazioni dell'organizzazione. L'uso di micro tunnel basati su applicazioni collega gli utenti solo alle applicazioni a cui sono autorizzati ad accedere. L'applicazione delle policy di sicurezza rimane coerente in tutte le infrastrutture, siano esse cloud, data center o applicazioni SaaS.

Il sistema di protezione di Wandera è alimentato da un motore di rilevamento delle minacce intelligente chiamato MI:RIAM. Questo motore viene alimentato quotidianamente con le informazioni fornite da 425 milioni di sensori mobili, che garantiscono protezione contro la più ampia gamma di minacce note e zero-day.

Okta

Okta offre un modello di sicurezza zero-trust che comprende un'ampia gamma di servizi, tra cui protezione di applicazioni, server e API; accesso utente unificato e sicuro alle applicazioni on-premise e cloud; autenticazione adattiva, basata sul contesto, a più fattori e off-boarding automatico per mitigare i rischi di account orfani.

Il servizio di directory universale di Okta fornisce una visione unica e consolidata di ogni utente di un'organizzazione. Grazie all'integrazione di gruppi di utenti con AD e LDAP e connessioni con sistemi HR, applicazioni SaaS e provider di identità di terze parti, Okta Universal Directory integra tutti i tipi di utenti, siano essi dipendenti dell'azienda, partner, appaltatori o clienti.

Okta si distingue per il suo servizio di protezione API poiché le API sono considerate una nuova forma di shadow IT. La gestione dell'accesso alle API di Okta riduce le ore di progettazione e applicazione di policy basate su XML a pochi minuti, facilitando l'onboarding di nuove API e l'integrazione con i partner per l'utilizzo delle API. Il motore delle politiche di Okta consente di implementare le migliori pratiche nella sicurezza delle API, integrandosi facilmente con framework di identità come OAuth. I criteri di autorizzazione API vengono creati in base alle applicazioni, al contesto utente e all'appartenenza al gruppo per garantire che solo gli utenti corretti possano accedere a ciascuna API.

La rete di integrazione di Okta evita il lock-in del fornitore, offrendo alle organizzazioni la libertà di scegliere tra più di 7.000 integrazioni predefinite con cloud e sistemi on-premise.

CrowdStrike Falcon

La soluzione di sicurezza zero-trust CrowdStrike Falcon Identity Protection blocca rapidamente le violazioni della sicurezza dovute a identità compromesse, proteggendo le identità di tutti gli utenti, posizioni e applicazioni in un'organizzazione utilizzando policy zero-trust.

Falcon Identity Protection mira a ridurre costi e rischi e aumentare il ROI degli strumenti in uso riducendo i requisiti delle risorse di progettazione ed eliminando i processi di sicurezza ridondanti.

Il controllo unificato di tutte le identità semplifica l'implementazione delle strategie di accesso condizionato e di autenticazione adattiva, oltre a garantire una migliore esperienza utente e una maggiore copertura dell'autenticazione a più fattori (MFA), anche per i sistemi legacy.

La soluzione di accesso remoto CrowdStrike offre una visibilità completa sull'attività di autenticazione di tutti gli account e gli endpoint, fornendo dati sulla posizione, origine/destinazione, tipo di accesso (account umano o di servizio), tra gli altri. A sua volta, protegge la rete da minacce interne, come account privilegiati deprecati, account di servizio assegnati in modo errato, comportamenti anomali e credenziali compromesse da attacchi di movimento laterale.

Integrandosi con le soluzioni di sicurezza esistenti, l'implementazione di Falcon Identity Protection viene eseguita in tempi minimi e senza attriti. Oltre a offrire l'integrazione diretta con soluzioni di sicurezza per risorse critiche, come CyberArk e Axonius, CrowdStrike offre API ad alte prestazioni che consentono alle aziende di integrarsi praticamente con qualsiasi sistema.

Conclusione

La nuova normalità sembra rimanere e gli amministratori IT devono abituarsi. Il lavoro a distanza continuerà ad essere una realtà quotidiana e le reti organizzative non avranno mai più confini chiaramente definiti.

In questo contesto, gli amministratori IT devono adottare al più presto soluzioni di rete e applicazioni zero-trust se non vogliono mettere a rischio le risorse digitali più preziose delle loro organizzazioni.