6 Zero Trust Application และ Network Solutions สำหรับธุรกิจ

เผยแพร่แล้ว: 2021-04-30ขอบเขตดั้งเดิมของเครือข่ายได้หายไป การเข้าถึงแอปพลิเคชันขององค์กรและสินทรัพย์ดิจิทัลเกิดขึ้นจากที่ไกล และการควบคุมการเข้าถึงเหล่านั้นกลายเป็นความท้าทายที่ร้ายแรง ยุคสมัยที่สามารถป้องกันพรมแดนของเครือข่ายได้หมดไปนานแล้ว ถึงเวลาแล้วสำหรับกลยุทธ์การรักษาความปลอดภัยแบบ Zero-trust แบบใหม่

เมื่อสินทรัพย์ดิจิทัลของบริษัทต้องเดินทางเป็นระยะทางไกลบนเส้นทางอินเทอร์เน็ตที่ไม่ปลอดภัย เดิมพันก็สูงมากจนคุณไม่สามารถไว้วางใจอะไรได้และไม่มีใคร นั่นเป็นเหตุผลที่คุณควรนำโมเดลเครือข่ายที่ไม่ไว้วางใจมาใช้เพื่อจำกัดการเข้าถึงของผู้ใช้ทั้งหมดไปยังทรัพยากรเครือข่ายทั้งหมดตลอดเวลา

ในเครือข่าย Zero-Trust ความพยายามในการเข้าถึงทรัพยากรจะถูกจำกัดจากผู้ใช้หรืออุปกรณ์ ไม่ว่าพวกเขาจะเคยเข้าถึงทรัพยากรเดียวกันมาก่อนหรือไม่ก็ตาม ผู้ใช้หรืออุปกรณ์ใดๆ จะต้องผ่านกระบวนการตรวจสอบและยืนยันตัวตนเสมอเพื่อเข้าถึงทรัพยากร แม้ว่าจะอยู่ในองค์กรจริงก็ตาม การรับรองความถูกต้องและการตรวจสอบเหล่านี้ต้องรวดเร็วเพื่อหลีกเลี่ยงไม่ให้นโยบายความปลอดภัยลดประสิทธิภาพของแอปพลิเคชันและประสบการณ์ของผู้ใช้

Zero-trust เทียบกับ VPN

โมเดลเครือข่าย Zero-Trust จะมาแทนที่รูปแบบ VPN ที่บริษัทต่างๆ มักใช้เพื่อให้พนักงานเข้าถึงสินทรัพย์ดิจิทัลจากระยะไกล VPN กำลังถูกแทนที่เนื่องจากมีข้อบกพร่องสำคัญที่เครือข่าย Zero-trust สามารถแก้ไขได้ ใน VPN การละเมิดใด ๆ ที่เกิดขึ้นในช่องสัญญาณเข้ารหัสที่เชื่อมต่อผู้ใช้กับเครือข่ายขององค์กรจะทำให้ผู้โจมตีสามารถเข้าถึงทรัพยากรของบริษัททั้งหมดที่เชื่อมต่อกับเครือข่ายได้อย่างไม่จำกัด

สำหรับโครงสร้างพื้นฐานแบบเก่าในองค์กร VPN ทำงานได้ดี แต่สร้างความเสี่ยงได้มากกว่าโซลูชันบนคลาวด์หรือโครงสร้างพื้นฐานแบบผสม

เครือข่าย Zero-trust แก้ไขข้อบกพร่องของ VPN นี้ แต่เพิ่มข้อเสียที่อาจเกิดขึ้น: อาจนำไปสู่ความซับซ้อนเพิ่มเติมในแง่ของการใช้งานและการบำรุงรักษา เนื่องจากการอนุญาตจะต้องอัปเดตสำหรับผู้ใช้ อุปกรณ์ และทรัพยากรทั้งหมด สิ่งนี้ต้องการการทำงานพิเศษ แต่แผนกไอทีสามารถควบคุมทรัพยากรได้ดีขึ้นและลดความเสี่ยงในการกลับมา

โชคดีที่ประโยชน์ของเครือข่าย Zero-Trust เกิดขึ้นได้โดยไม่ต้องใช้ความพยายามในการบำรุงรักษาและปรับใช้เพิ่มเติม ต้องขอบคุณเครื่องมือที่ทำงานอัตโนมัติและช่วยเหลืองานดูแลระบบเครือข่าย เครื่องมือที่กล่าวถึงด้านล่างช่วยให้คุณใช้นโยบายที่ไม่ไว้วางใจได้โดยใช้ความพยายามและต้นทุนเพียงเล็กน้อย

ปริมณฑล81

Perimeter 81 นำเสนอสองวิธีในการจัดการและรักษาแอปพลิเคชันและเครือข่ายขององค์กรให้ปลอดภัย ทั้งในสภาพแวดล้อมบนคลาวด์และในองค์กร ข้อเสนอทั้งสองเริ่มต้นจากการเสนอเครือข่าย Zero-Trust เป็นบริการ ในการดำเนินการนี้ Perimeter 81 ใช้สถาปัตยกรรมขอบเขตที่กำหนดโดยซอฟต์แวร์ ซึ่งให้ความยืดหยุ่นที่ยอดเยี่ยมในการออนบอร์ดผู้ใช้ใหม่ และให้ทัศนวิสัยที่ดียิ่งขึ้นในเครือข่าย นอกจากนี้ บริการนี้เข้ากันได้กับผู้ให้บริการโครงสร้างพื้นฐานระบบคลาวด์หลัก

Zero Trust Application Access ตั้งอยู่บนสมมติฐานที่ว่าทุกบริษัทมีแอปพลิเคชันและบริการที่สำคัญซึ่งผู้ใช้ส่วนใหญ่ไม่จำเป็นต้องเข้าถึง บริการนี้ช่วยยกระดับอุปสรรคให้กับผู้ใช้เฉพาะตามบทบาท อุปกรณ์ ตำแหน่ง และตัวระบุอื่นๆ

ในขณะเดียวกัน Zero Trust Network Access กำหนดการแบ่งส่วนเครือข่ายขององค์กรตามโซนความเชื่อถือ ซึ่งช่วยให้สามารถสร้างขีดจำกัดความเชื่อถือที่ควบคุมการไหลของข้อมูลด้วยระดับรายละเอียดสูง โซนที่เชื่อถือประกอบด้วยชุดองค์ประกอบโครงสร้างพื้นฐานพร้อมทรัพยากรที่ทำงานในระดับความน่าเชื่อถือเดียวกันและมีฟังก์ชันการทำงานที่คล้ายคลึงกัน ซึ่งจะช่วยลดจำนวนช่องทางการสื่อสารและลดความเสี่ยงของภัยคุกคาม

บริการ Zero Trust Network Access (ZTNA) ของ Perimeter 81 นำเสนอมุมมองที่สมบูรณ์และรวมศูนย์ของเครือข่ายขององค์กร เพื่อให้มั่นใจว่าการเข้าถึงที่มีสิทธิพิเศษน้อยที่สุดที่เป็นไปได้สำหรับแต่ละทรัพยากร คุณลักษณะด้านความปลอดภัยตอบสนองต่อโมเดล SASE ของ Gartner เนื่องจากการรักษาความปลอดภัยและการจัดการเครือข่ายรวมเป็นหนึ่งเดียวบนแพลตฟอร์มเดียว

บริการ Permiter 81 ทั้งสองรายการรวมอยู่ในรูปแบบราคาพร้อมตัวเลือกมากมาย ตัวเลือกเหล่านี้มีตั้งแต่แผนพื้นฐานพร้อมสิ่งจำเป็นในการรักษาความปลอดภัยและจัดการเครือข่าย ไปจนถึงแผนองค์กรที่สามารถปรับขนาดได้ไม่จำกัดและให้การสนับสนุนตลอด 24 ชั่วโมงทุกวันไม่เว้นวันหยุด

เมื่อเร็ว ๆ นี้ Perimeter 81 ได้รับการเสนอชื่อให้เป็นผู้นำ ZTNA

ZScaler การเข้าถึงแบบส่วนตัว

ZScaler Private Access (ZPA) เป็นบริการเครือข่ายบนระบบคลาวด์ที่ไม่ไว้วางใจซึ่งควบคุมการเข้าถึงแอปพลิเคชันส่วนตัวขององค์กร ไม่ว่าจะอยู่ในศูนย์ข้อมูลที่เป็นกรรมสิทธิ์หรือระบบคลาวด์สาธารณะ ด้วย ZPA แอปพลิเคชันจะไม่ปรากฏแก่ผู้ใช้ที่ไม่ได้รับอนุญาตอย่างสมบูรณ์

ใน ZPA การเชื่อมต่อระหว่างแอปพลิเคชันและผู้ใช้จะดำเนินการตามกลยุทธ์จากภายในสู่ภายนอก แทนที่จะขยายเครือข่ายเพื่อรวมผู้ใช้ (ตามที่ควรทำหากใช้ VPN) ผู้ใช้จะไม่อยู่ในเครือข่าย แนวทางนี้ช่วยลดความเสี่ยงได้อย่างมากด้วยการหลีกเลี่ยงการแพร่กระจายของมัลแวร์และความเสี่ยงจากการเคลื่อนไหวด้านข้าง นอกจากนี้ ขอบเขตของ ZPA ไม่ได้จำกัดเฉพาะเว็บแอปพลิเคชันแต่เป็นแอปพลิเคชันส่วนตัวใดๆ

ZPA ใช้เทคโนโลยีอุโมงค์ขนาดเล็กที่ช่วยให้ผู้ดูแลระบบเครือข่ายสามารถแบ่งส่วนเครือข่ายตามแอปพลิเคชัน หลีกเลี่ยงความจำเป็นในการสร้างการแบ่งส่วนเทียมในเครือข่ายหรือใช้การควบคุมโดยนโยบายไฟร์วอลล์หรือจัดการรายการควบคุมการเข้าถึง (ACL) อุโมงค์ขนาดเล็กใช้การเข้ารหัส TLS และคีย์ส่วนตัวแบบกำหนดเองที่เสริมความปลอดภัยเมื่อเข้าถึงแอปพลิเคชันขององค์กร

ด้วยการปรับปรุง API และ ML (แมชชีนเลิร์นนิง) ZPA ช่วยให้แผนกไอทีสร้างกลไก Zero-trust โดยอัตโนมัติโดยการค้นหาแอปและสร้างนโยบายการเข้าถึงสำหรับพวกเขา และโดยการสร้างการแบ่งส่วนโดยอัตโนมัติสำหรับปริมาณงานแอปต่างๆ

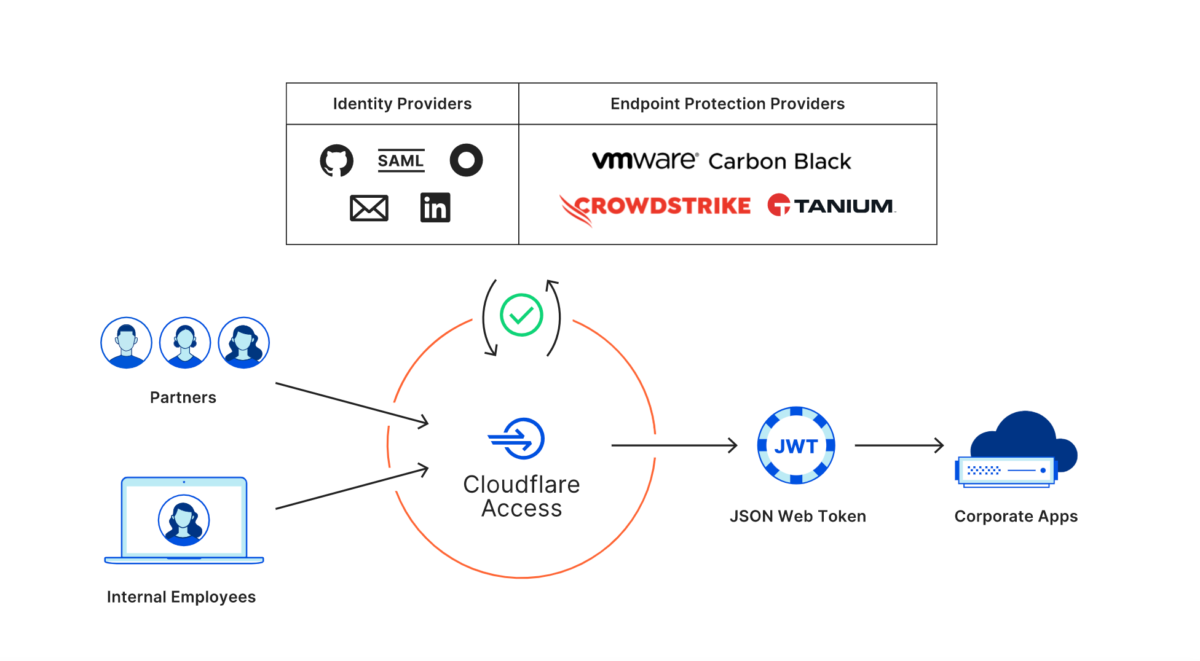

การเข้าถึง Cloudflare

บริการเครือข่าย Zero-Trust ของ Cloudflare ได้รับการสนับสนุนโดยเครือข่ายที่เป็นกรรมสิทธิ์ซึ่งมีจุดเชื่อมต่อกระจายอยู่ทั่วโลก ซึ่งช่วยให้แผนกไอทีสามารถให้การเข้าถึงทรัพยากรทั้งหมดขององค์กรได้อย่างรวดเร็วและปลอดภัย ไม่ว่าจะเป็นอุปกรณ์ เครือข่าย และแอปพลิเคชัน

บริการของ Cloudflare เข้ามาแทนที่ขอบเขตการรักษาความปลอดภัยแบบเน้นเครือข่ายแบบเดิม โดยใช้การเข้าถึงแบบระยะใกล้ที่ปลอดภัยแทน ซึ่งรับประกันความเร็วที่เหมาะสมที่สุดสำหรับกลุ่มงานแบบกระจาย

การเข้าถึงที่ไม่ไว้วางใจของ Cloudflare ดำเนินการแอปพลิเคชันโดยรวมในองค์กร โดยตรวจสอบสิทธิ์ผู้ใช้ผ่านเครือข่ายทั่วโลกของตนเอง ซึ่งช่วยให้ผู้จัดการไอทีสามารถบันทึกแต่ละเหตุการณ์และความพยายามในการเข้าถึงทรัพยากรแต่ละครั้ง นอกจากนี้ยังทำให้ง่ายต่อการรักษาผู้ใช้และเพิ่มผู้ใช้เพิ่มเติม

ด้วย Cloudflare Access องค์กรสามารถรักษาข้อมูลประจำตัว ผู้ให้บริการการป้องกัน ตำแหน่งอุปกรณ์ ข้อกำหนดด้านตำแหน่งต่อแอปพลิเคชัน และแม้แต่โครงสร้างพื้นฐานระบบคลาวด์ที่มีอยู่ สำหรับการควบคุมข้อมูลประจำตัว Cloudflare จะผสานรวมกับ Azure AD, Okta, Ping และท่าทางของอุปกรณ์กับ Tanium, Crowdstrike และ Carbon Black

Cloudflare เสนอบริการเวอร์ชันฟรีซึ่งมีเครื่องมือหลักและช่วยให้คุณปกป้องผู้ใช้และแอปพลิเคชันได้มากถึง 50 ราย คุณต้องเลือกเวอร์ชันที่ต้องชำระเงินของบริการเพื่อปรับขนาดเป็นผู้ใช้หรือแอปพลิเคชันจำนวนมาก ซึ่งเพิ่มประโยชน์อื่นๆ เช่น การสนับสนุนทางโทรศัพท์และแชทตลอด 24x7x365

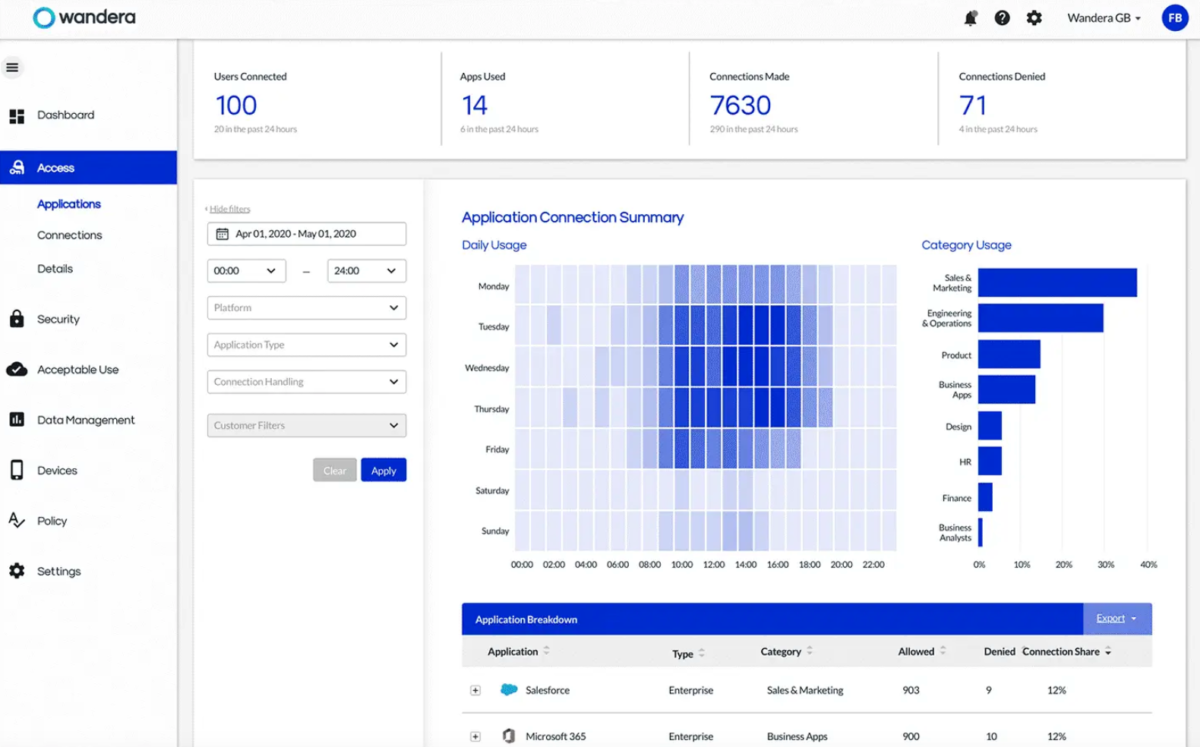

Wandera

โซลูชันเครือข่ายที่ไม่ไว้วางใจ Wandera Private Access ให้การเข้าถึงระยะไกลที่รวดเร็ว ง่ายดาย และปลอดภัยไปยังแอปพลิเคชันขององค์กร ไม่ว่าจะทำงานใน SaaS หรือใช้งานภายใน บริการนี้โดดเด่นด้วยความเรียบง่าย ด้วยขั้นตอนการติดตั้งที่สามารถทำได้ภายในไม่กี่นาที และไม่ต้องใช้ฮาร์ดแวร์ ใบรับรอง หรือขนาดเฉพาะ

Wandera Private Access มอบความยืดหยุ่นสำหรับทีมงานแบบกระจาย ซึ่งทำงานบนแพลตฟอร์มที่ต่างกัน โดยใช้อุปกรณ์ที่มีการจัดการหรือเป็นเจ้าของ (BYOD) โซลูชันนี้ให้การมองเห็นแบบเรียลไทม์ในการเข้าถึงแอปพลิเคชัน ระบุเงา IT และจำกัดการเข้าถึงโดยอัตโนมัติจากอุปกรณ์ที่ติดไวรัสหรือไม่ปลอดภัย ด้วยนโยบายการเข้าถึงที่คำนึงถึงความเสี่ยง

ด้วย Wandera Private Access โมเดลการรักษาความปลอดภัยที่เน้นข้อมูลประจำตัวสามารถนำไปใช้ได้ เพื่อให้แน่ใจว่ามีเพียงผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเชื่อมต่อกับแอปพลิเคชันขององค์กรได้ การใช้ micro tunnels แบบอิงแอปพลิเคชันจะเชื่อมต่อผู้ใช้กับแอปพลิเคชันที่พวกเขาได้รับอนุญาตให้เข้าถึงเท่านั้น การประยุกต์ใช้นโยบายความปลอดภัยยังคงสอดคล้องกันในทุกโครงสร้างพื้นฐาน ไม่ว่าจะเป็นระบบคลาวด์ ศูนย์ข้อมูล หรือแอปพลิเคชัน SaaS

ระบบป้องกันของ Wandera ขับเคลื่อนโดยกลไกตรวจจับภัยคุกคามอัจฉริยะที่เรียกว่า MI:RIAM เอ็นจิ้นนี้ได้รับข้อมูลทุกวันจากเซ็นเซอร์มือถือ 425 ล้านตัว ซึ่งรับประกันการปกป้องจากภัยคุกคามที่รู้จักและซีโร่เดย์ที่หลากหลายที่สุด

Okta

Okta นำเสนอรูปแบบการรักษาความปลอดภัยแบบ Zero-trust ซึ่งครอบคลุมบริการที่หลากหลาย รวมถึงแอปพลิเคชัน เซิร์ฟเวอร์ และการป้องกัน API ผู้ใช้ที่เป็นหนึ่งเดียวและปลอดภัยในการเข้าถึงแอปพลิเคชันภายในองค์กรและบนระบบคลาวด์ การรับรองความถูกต้องแบบหลายปัจจัยที่ปรับเปลี่ยนได้ ตามบริบท และการออกจากระบบอัตโนมัติเพื่อลดความเสี่ยงของบัญชีเด็กกำพร้า

บริการไดเร็กทอรีสากลของ Okta ให้มุมมองที่รวมเป็นหนึ่งเดียวของผู้ใช้ทุกคนในองค์กร ด้วยการผสานรวมกลุ่มผู้ใช้กับ AD และ LDAP และการเชื่อมต่อกับระบบ HR, แอปพลิเคชัน SaaS และผู้ให้บริการข้อมูลประจำตัวบุคคลที่สาม Okta Universal Directory ผสานรวมผู้ใช้ทุกประเภท ไม่ว่าจะเป็นพนักงานบริษัท คู่ค้า ผู้รับเหมา หรือลูกค้า

Okta โดดเด่นในด้านบริการป้องกัน API เนื่องจาก API ถือเป็นรูปแบบใหม่ของ Shadow IT การจัดการการเข้าถึง API ของ Okta ช่วยลดชั่วโมงในการออกแบบและปรับใช้นโยบายแบบ XML ให้เหลือเพียงไม่กี่นาที อำนวยความสะดวกในการเริ่มต้นใช้งาน API ใหม่และผสานรวมกับพันธมิตรเพื่อใช้ API กลไกจัดการนโยบายของ Okta อนุญาตให้นำแนวทางปฏิบัติที่ดีที่สุดในการรักษาความปลอดภัยของ API ไปใช้ ผสานรวมกับเฟรมเวิร์กข้อมูลประจำตัว เช่น OAuth ได้อย่างง่ายดาย นโยบายการให้สิทธิ์ API สร้างขึ้นตามแอปพลิเคชัน บริบทผู้ใช้ และความเป็นสมาชิกกลุ่ม เพื่อให้แน่ใจว่ามีเพียงผู้ใช้ที่เหมาะสมเท่านั้นที่สามารถเข้าถึงแต่ละ API

เครือข่ายการรวมของ Okta หลีกเลี่ยงการล็อคอินของผู้ขาย ทำให้องค์กรมีอิสระในการเลือกจากการผสานรวมที่สร้างไว้ล่วงหน้ามากกว่า 7,000 รายการกับระบบคลาวด์และในองค์กร

CrowdStrike Falcon

โซลูชันการรักษาความปลอดภัยแบบ Zero-trust ของ CrowdStrike Falcon Identity Protection จะหยุดการละเมิดความปลอดภัยอย่างรวดเร็วเนื่องจากข้อมูลประจำตัวที่ถูกบุกรุก ปกป้องข้อมูลประจำตัวสำหรับผู้ใช้ สถานที่ และแอปพลิเคชันทั้งหมดในองค์กรโดยใช้นโยบาย Zero-trust

Falcon Identity Protection มีเป้าหมายเพื่อลดต้นทุนและความเสี่ยง และเพิ่ม ROI ของเครื่องมือที่ใช้งานโดยลดข้อกำหนดด้านทรัพยากรทางวิศวกรรมและขจัดกระบวนการรักษาความปลอดภัยที่ซ้ำซ้อน

การควบคุมแบบรวมศูนย์ของข้อมูลประจำตัวทั้งหมดทำให้ง่ายต่อการปรับใช้กลยุทธ์การเข้าถึงแบบมีเงื่อนไขและการรับรองความถูกต้องแบบปรับเปลี่ยนได้ เช่นเดียวกับการรับรองประสบการณ์ผู้ใช้ที่ดีขึ้นและความครอบคลุมของการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ที่มากขึ้นแม้สำหรับระบบเดิม

โซลูชันการเข้าถึงระยะไกลของ CrowdStrike ช่วยให้มองเห็นกิจกรรมการรับรองความถูกต้องของบัญชีและปลายทางทั้งหมดได้อย่างสมบูรณ์ โดยให้ข้อมูลตำแหน่ง แหล่งที่มา/ปลายทาง ประเภทการเข้าสู่ระบบ (บัญชีมนุษย์หรือบัญชีบริการ) และอื่นๆ ในทางกลับกัน จะปกป้องเครือข่ายจากภัยคุกคามภายใน เช่น บัญชีที่มีสิทธิพิเศษที่เลิกใช้แล้ว บัญชีบริการที่มอบหมายผิด พฤติกรรมที่ผิดปกติ และข้อมูลประจำตัวที่ถูกบุกรุกโดยการโจมตีจากการเคลื่อนไหวด้านข้าง

ด้วยการผสานรวมกับโซลูชันการรักษาความปลอดภัยที่มีอยู่ การใช้งาน Falcon Identity Protection จะดำเนินการโดยใช้เวลาน้อยที่สุดและปราศจากการเสียดสี นอกเหนือจากการนำเสนอการผสานการทำงานโดยตรงกับโซลูชันการรักษาความปลอดภัยสำหรับสินทรัพย์ที่สำคัญ เช่น CyberArk และ Axonius แล้ว CrowdStrike ยังเสนอ API ประสิทธิภาพสูงที่ช่วยให้บริษัทต่างๆ สามารถผสานรวมกับระบบแทบทุกประเภท

บทสรุป

ความปกติใหม่ดูเหมือนจะยังคงอยู่ และผู้ดูแลระบบไอทีจำเป็นต้องทำความคุ้นเคย งานทางไกลจะยังคงเป็นความจริงทุกวัน และเครือข่ายองค์กรจะไม่มีวันกำหนดขอบเขตที่ชัดเจนอีกต่อไป

ในบริบทนี้ ผู้ดูแลระบบไอทีต้องนำโซลูชันเครือข่ายและแอปพลิเคชันที่ไม่ไว้วางใจมาใช้โดยเร็วที่สุด หากไม่ต้องการทำให้ทรัพย์สินดิจิทัลที่มีค่าที่สุดขององค์กรตกอยู่ในความเสี่ยง