6 Zero-Trust-Anwendungs- und Netzwerklösungen für Unternehmen

Veröffentlicht: 2021-04-30Die traditionellen Grenzen von Netzwerken sind verschwunden. Der Zugriff auf die Anwendungen und digitalen Assets eines Unternehmens erfolgt von weit her, und die Kontrolle dieser Zugriffe wird zu einer ernsthaften Herausforderung. Die Zeiten, in denen Netzwerkgrenzen geschützt werden konnten, sind lange vorbei. Jetzt ist die Zeit für neue Zero-Trust-Sicherheitsstrategien.

Wenn die digitalen Assets eines Unternehmens weite Strecken auf den unsicheren Pfaden des Internets zurücklegen müssen, steht das Risiko so hoch, dass man nichts und niemandem vertrauen kann. Aus diesem Grund sollten Sie das Zero-Trust-Netzwerkmodell übernehmen, um den Zugriff aller Benutzer auf alle Netzwerkressourcen jederzeit einzuschränken.

In Zero-Trust-Netzwerken ist jeder Versuch, auf eine Ressource zuzugreifen, von einem Benutzer oder einem Gerät aus eingeschränkt, unabhängig davon, ob sie zuvor auf dieselbe Ressource zugegriffen haben. Jeder Benutzer oder jedes Gerät muss immer einen Authentifizierungs- und Verifizierungsprozess durchlaufen, um auf Ressourcen zuzugreifen, auch wenn sie sich physisch innerhalb der Organisation befinden. Diese Authentifizierungen und Überprüfungen müssen schnell sein, um zu vermeiden, dass die Sicherheitsrichtlinien die Leistung der Anwendungen und die Benutzererfahrung beeinträchtigen.

Zero-Trust vs. VPN

Das Zero-Trust-Netzwerkmodell ersetzt das VPN-Modell, das traditionell von Unternehmen verwendet wird, damit ihre Mitarbeiter aus der Ferne auf ihre digitalen Assets zugreifen. VPNs werden ersetzt, weil sie einen großen Fehler aufweisen, den Zero-Trust-Netzwerke beheben können. In VPNs gewährt jede Verletzung des verschlüsselten Kanals, der einen Benutzer mit dem Netzwerk des Unternehmens verbindet, potenziellen Angreifern uneingeschränkten Zugriff auf alle mit dem Netzwerk verbundenen Unternehmensressourcen.

In alten lokalen Infrastrukturen funktionierten VPNs gut, aber sie bergen mehr Risiken als Lösungen in Cloud- oder gemischten Infrastrukturen.

Zero-Trust-Netzwerke beheben dieses Manko von VPNs, fügen jedoch einen potenziellen Nachteil hinzu: Sie können zu zusätzlicher Komplexität in Bezug auf Implementierung und Wartung führen, da Berechtigungen für alle Benutzer, Geräte und Ressourcen aktuell gehalten werden müssen. Dies erfordert zusätzliche Arbeit, aber IT-Abteilungen erreichen im Gegenzug eine bessere Kontrolle über die Ressourcen und eine Verringerung der Schwachstellen.

Glücklicherweise können die Vorteile eines Zero-Trust-Netzwerks dank Tools, die Netzwerkverwaltungsaufgaben automatisieren und unterstützen, ohne zusätzlichen Wartungs- und Bereitstellungsaufwand realisiert werden. Die unten beschriebenen Tools helfen Ihnen, Zero-Trust-Richtlinien mit minimalem Aufwand und minimalen Kosten anzuwenden.

Umfang 81

Perimeter 81 bietet zwei Ansätze zur Verwaltung und Sicherung der Anwendungen und Netzwerke eines Unternehmens, sowohl in Cloud- als auch in lokalen Umgebungen. Die beiden Vorschläge beginnen damit, Zero-Trust-Netzwerke als Service anzubieten. Dazu verwendet Perimeter 81 eine softwaredefinierte Perimeterarchitektur, die eine große Flexibilität beim Onboarding neuer Benutzer und eine bessere Transparenz des Netzwerks bietet. Darüber hinaus ist der Dienst mit den wichtigsten Anbietern von Cloud-Infrastrukturen kompatibel.

Zero Trust Application Access basiert auf der Annahme, dass jedes Unternehmen über kritische Anwendungen und Dienste verfügt, auf die die meisten Benutzer keinen Zugriff benötigen. Der Dienst ermöglicht es, Barrieren für bestimmte Benutzer basierend auf ihren Rollen, Geräten, Standorten und anderen Identifikatoren zu erhöhen.

In der Zwischenzeit definiert Zero Trust Network Access eine Segmentierung des Netzwerks der Organisation nach Vertrauenszonen, die die Schaffung von Vertrauensgrenzen ermöglicht, die den Datenfluss mit einer hohen Granularität steuern. Vertrauenswürdige Zonen bestehen aus Sätzen von Infrastrukturelementen mit Ressourcen, die auf derselben Vertrauensstufe arbeiten und ähnliche Funktionen bieten. Dies reduziert die Anzahl der Kommunikationskanäle und minimiert die Möglichkeit von Bedrohungen.

Der Zero Trust Network Access (ZTNA)-Dienst von Perimeter 81 bietet eine vollständige und zentralisierte Ansicht des Unternehmensnetzwerks und gewährleistet so den geringstmöglichen Zugriff auf jede Ressource. Seine Sicherheitsfunktionen entsprechen dem SASE-Modell von Gartner, da Sicherheit und Netzwerkmanagement auf einer einzigen Plattform vereint sind.

Die beiden Permiter 81-Dienste sind in einem Preisschema mit einer Vielzahl von Optionen enthalten. Diese Optionen reichen von einem Basisplan mit den wesentlichen Elementen zur Sicherung und Verwaltung eines Netzwerks bis hin zu einem unbegrenzt skalierbaren Enterprise-Plan, der einen dedizierten 24/7-Support bietet.

Kürzlich wurde Perimeter 81 zum ZTNA-Führer ernannt.

ZScaler-Privatzugang

ZScaler Private Access (ZPA) ist ein cloudbasierter Zero-Trust-Netzwerkdienst, der den Zugriff auf die privaten Anwendungen eines Unternehmens steuert, unabhängig davon, ob sie sich in einem proprietären Rechenzentrum oder einer öffentlichen Cloud befinden. Mit ZPA sind Anwendungen für nicht autorisierte Benutzer völlig unsichtbar.

In ZPA erfolgt die Verbindung zwischen Anwendungen und Benutzern nach einer Inside-Out-Strategie. Anstatt das Netzwerk auf Benutzer auszudehnen (wie dies bei der Verwendung eines VPN der Fall sein sollte), befinden sich Benutzer nie im Netzwerk. Dieser Ansatz minimiert die Risiken erheblich, indem er die Verbreitung von Malware und die Risiken seitlicher Bewegungen vermeidet. Darüber hinaus beschränkt sich der Anwendungsbereich von ZPA nicht auf Webanwendungen, sondern auf jede private Anwendung.

ZPA verwendet eine Mikrotunnel-Technologie, die es Netzwerkadministratoren ermöglicht, das Netzwerk nach Anwendungen zu segmentieren, wodurch die Notwendigkeit vermieden wird, eine künstliche Segmentierung im Netzwerk zu erstellen, eine Kontrolle durch Firewall-Richtlinien anzuwenden oder Zugriffskontrolllisten (ACLs) zu verwalten. Die Mikrotunnel verwenden TLS-Verschlüsselung und benutzerdefinierte private Schlüssel, die die Sicherheit beim Zugriff auf Unternehmensanwendungen erhöhen.

Dank seiner API- und ML-Verbesserungen (Machine Learning) ermöglicht ZPA IT-Abteilungen die Automatisierung von Zero-Trust-Mechanismen, indem Apps erkannt und Zugriffsrichtlinien für sie erstellt und automatisch Segmentierungen für jede unterschiedliche App-Workload generiert werden.

Cloudflare-Zugriff

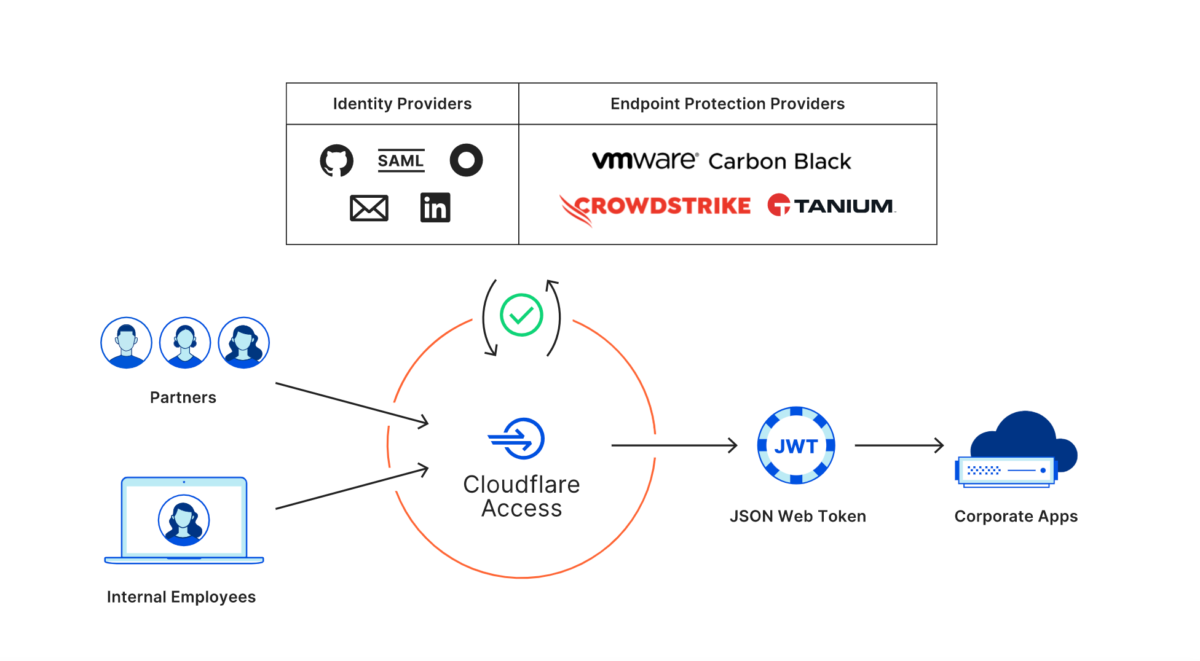

Der Zero-Trust-Netzwerkdienst von Cloudflare wird von einem proprietären Netzwerk mit weltweit verteilten Zugangspunkten unterstützt. Dadurch können IT-Abteilungen schnellen und sicheren Zugriff auf alle Ressourcen eines Unternehmens – Geräte, Netzwerke und Anwendungen – bereitstellen.

Der Service von Cloudflare ersetzt herkömmliche, netzwerkzentrierte Sicherheitsperimeter und verwendet stattdessen sichere Nahbereichszugriffe, die eine optimale Geschwindigkeit für verteilte Arbeitsgruppen gewährleisten.

Der Zero-Trust-Zugriff von Cloudflare betreibt Gesamtanwendungen in einem Unternehmen und authentifiziert Benutzer über sein eigenes globales Netzwerk. Auf diese Weise können IT-Manager jedes Ereignis und jeden Versuch, auf eine Ressource zuzugreifen, aufzeichnen. Darüber hinaus ist es einfach, Benutzer zu pflegen und zusätzliche Benutzer hinzuzufügen.

Mit Cloudflare Access kann das Unternehmen seine Identität, Schutzanbieter, Gerätestatus, Standortanforderungen pro Anwendung und sogar seine vorhandene Cloud-Infrastruktur beibehalten. Für die Identitätskontrolle lässt sich Cloudflare in Azure AD, Okta, Ping und Gerätehaltung mit Tanium, Crowdstrike und Carbon Black integrieren.

Cloudflare bietet eine kostenlose Version seines Dienstes an, die die wichtigsten Tools bereitstellt und es Ihnen ermöglicht, bis zu 50 Benutzer und Anwendungen zu schützen. Sie müssen die kostenpflichtigen Versionen des Dienstes auswählen, um für viele Benutzer oder Anwendungen zu skalieren, die weitere Vorteile wie 24x7x365 Telefon- und Chat-Support bieten.

Wandera

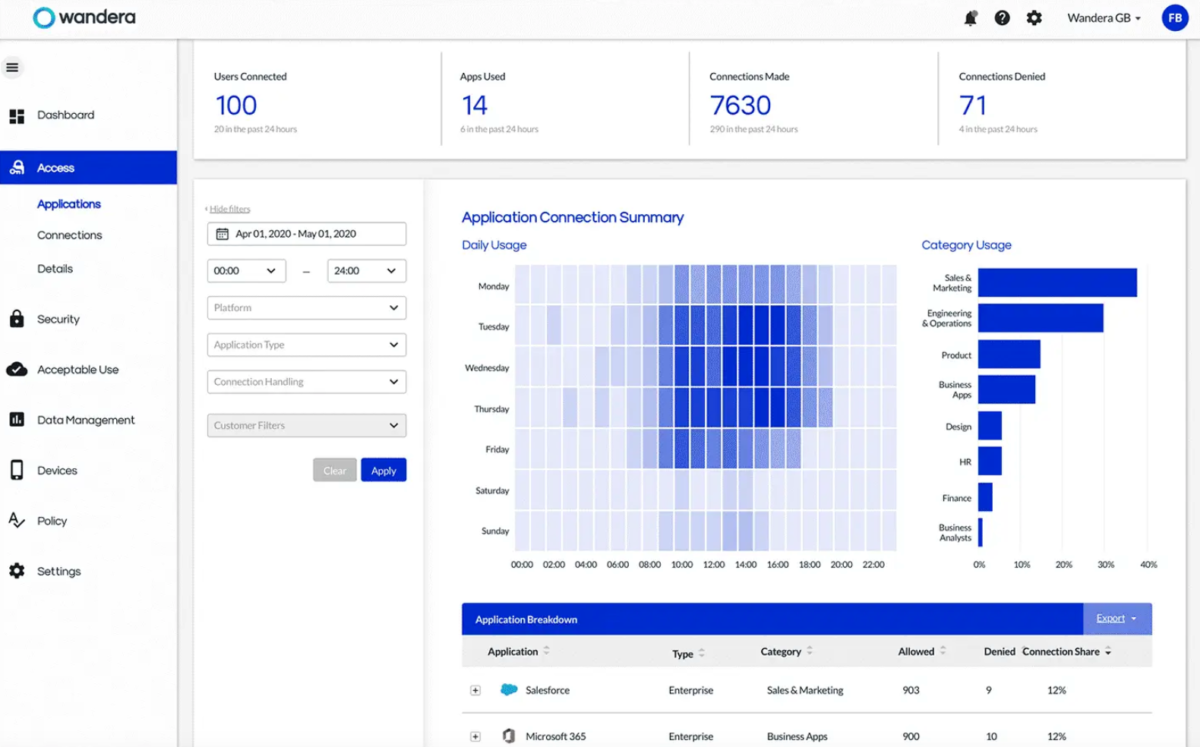

Die Zero-Trust-Netzwerklösung Wandera Private Access bietet schnellen, einfachen und sicheren Remote-Zugriff auf die Anwendungen eines Unternehmens, unabhängig davon, ob sie in SaaS betrieben oder intern bereitgestellt werden. Der Service zeichnet sich durch seine Einfachheit aus, mit Installationsverfahren, die in wenigen Minuten abgeschlossen werden können und keine spezielle Hardware, Zertifikate oder Dimensionierung erfordern.

Wandera Private Access bietet Flexibilität für verteilte Arbeitsteams, die auf heterogenen Plattformen mit verwalteten oder eigenen Geräten (BYOD) arbeiten. Die Lösung bietet Echtzeit-Einblick in den Anwendungszugriff, identifiziert Schatten-IT und schränkt den Zugriff von infizierten oder unsicheren Geräten dank risikobewusster Zugriffsrichtlinien automatisch ein.

Mit Wandera Private Access können identitätszentrierte Sicherheitsmodelle implementiert werden, die sicherstellen, dass sich nur autorisierte Benutzer mit den Anwendungen des Unternehmens verbinden können. Die Verwendung von anwendungsbasierten Mikrotunneln verbindet Benutzer nur mit den Anwendungen, für die sie autorisiert sind. Die Anwendung von Sicherheitsrichtlinien bleibt über alle Infrastrukturen hinweg konsistent, sei es Cloud-, Rechenzentrums- oder SaaS-Anwendungen.

Das Schutzsystem von Wandera wird von einer intelligenten Bedrohungserkennungs-Engine namens MI:RIAM angetrieben. Diese Engine wird täglich mit den Informationen von 425 Millionen mobilen Sensoren gespeist, die Schutz vor den unterschiedlichsten bekannten und Zero-Day-Bedrohungen gewährleisten.

Okta

Okta bietet ein Zero-Trust-Sicherheitsmodell, das eine breite Palette von Diensten umfasst, einschließlich Anwendungs-, Server- und API-Schutz; einheitlicher und sicherer Benutzerzugriff auf lokale und Cloud-Anwendungen; adaptive, kontextbasierte Multi-Faktor-Authentifizierung und automatisches Offboarding zur Minderung der Risiken verwaister Konten.

Der universelle Verzeichnisdienst von Okta bietet eine einzige, konsolidierte Ansicht jedes Benutzers in einer Organisation. Dank der Integration von Benutzergruppen mit AD und LDAP sowie der Anbindung an HR-Systeme, SaaS-Anwendungen und Drittanbieter von Identitäten integriert Okta Universal Directory alle Arten von Benutzern, egal ob es sich um Firmenmitarbeiter, Partner, Auftragnehmer oder Kunden handelt.

Okta zeichnet sich durch seinen API-Schutzdienst aus, da APIs als neue Form der Schatten-IT gelten. Das API-Zugriffsmanagement von Okta reduziert das stundenlange Entwerfen und Anwenden von XML-basierten Richtlinien auf wenige Minuten und erleichtert das Onboarding neuer APIs und die Integration mit Partnern für die Verwendung von APIs. Die Richtlinien-Engine von Okta ermöglicht die Implementierung von Best Practices in der API-Sicherheit und lässt sich leicht in Identitäts-Frameworks wie OAuth integrieren. API-Autorisierungsrichtlinien werden basierend auf Anwendungen, Benutzerkontext und Gruppenmitgliedschaft erstellt, um sicherzustellen, dass nur die richtigen Benutzer auf jede API zugreifen können.

Das Integrationsnetzwerk von Okta vermeidet Anbieterbindung und gibt Unternehmen die Freiheit, aus mehr als 7.000 vorgefertigten Integrationen mit Cloud- und On-Prem-Systemen zu wählen.

CrowdStrike Falcon

Die Zero-Trust-Sicherheitslösung CrowdStrike Falcon Identity Protection stoppt Sicherheitsverletzungen aufgrund kompromittierter Identitäten schnell und schützt die Identitäten für alle Benutzer, Standorte und Anwendungen in einem Unternehmen mit Zero-Trust-Richtlinien.

Falcon Identity Protection zielt darauf ab, Kosten und Risiken zu reduzieren und den ROI der eingesetzten Tools zu erhöhen, indem der Bedarf an Engineering-Ressourcen reduziert und redundante Sicherheitsprozesse eliminiert werden.

Die einheitliche Kontrolle aller Identitäten erleichtert die Implementierung von Conditional Access- und Adaptive Authentication-Strategien und gewährleistet eine bessere Benutzererfahrung und eine größere Abdeckung der Multi-Faktor-Authentifizierung (MFA), auch für Legacy-Systeme.

Die CrowdStrike-Remotezugriffslösung bietet vollständigen Einblick in die Authentifizierungsaktivitäten aller Konten und Endpunkte und liefert unter anderem Standortdaten, Quelle/Ziel, Art der Anmeldung (Personen- oder Dienstkonto). Im Gegenzug schützt es das Netzwerk vor Insider-Bedrohungen, wie beispielsweise veralteten privilegierten Konten, falsch zugewiesenen Dienstkonten, anormalem Verhalten und Zugangsdaten, die durch Side-Movement-Angriffe kompromittiert wurden.

Durch die Integration in bestehende Sicherheitslösungen erfolgt die Bereitstellung von Falcon Identity Protection in kürzester Zeit und reibungslos. Neben der direkten Integration mit Sicherheitslösungen für kritische Assets wie CyberArk und Axonius bietet CrowdStrike leistungsstarke APIs, die es Unternehmen ermöglichen, sich in praktisch jedes System zu integrieren.

Fazit

Die neue Normalität scheint zu bleiben, und IT-Administratoren müssen sich daran gewöhnen. Remote-Arbeit wird auch weiterhin tägliche Realität sein und Organisationsnetzwerke werden nie wieder klar definierte Grenzen haben.

In diesem Zusammenhang müssen IT-Administratoren so schnell wie möglich Zero-Trust-Netzwerk- und Anwendungslösungen einführen, wenn sie die wertvollsten digitalen Assets ihres Unternehmens nicht gefährden wollen.