6 Aplicații Zero Trust și soluții de rețea pentru afaceri

Publicat: 2021-04-30Perimetrele tradiționale ale rețelelor au dispărut. Accesul la aplicațiile și activele digitale ale unei organizații are loc din locuri îndepărtate, iar controlul acelor accesări devine o provocare serioasă. Zilele în care granițele rețelei puteau fi protejate au trecut de mult. Acum este momentul pentru noi strategii de securitate zero-trust.

Când activele digitale ale unei companii trebuie să traverseze distanțe lungi pe căile nesigure ale internetului, miza este atât de mare încât nu poți avea încredere în nimic și în nimeni. De aceea ar trebui să adoptați modelul de rețea zero-trust pentru a restricționa accesul tuturor utilizatorilor la toate resursele rețelei în orice moment.

În rețelele zero-trust, orice încercare de a accesa o resursă este restricționată de la un utilizator sau un dispozitiv, indiferent dacă aceștia au accesat anterior aceeași resursă. Orice utilizator sau dispozitiv trebuie să treacă întotdeauna printr-un proces de autentificare și verificare pentru a accesa resurse, chiar și atunci când acestea se află fizic în cadrul organizației. Aceste autentificări și verificări trebuie să fie rapide pentru a evita ca politicile de securitate să degradeze performanța aplicațiilor și experiența utilizatorilor.

Încredere zero vs. VPN

Modelul de rețea zero-trust înlocuiește modelul VPN folosit în mod tradițional de companii pentru ca angajații lor să-și acceseze activele digitale de la distanță. VPN-urile sunt înlocuite deoarece au un defect major pe care rețelele de încredere zero o pot rezolva. În VPN-urile, orice încălcare care are loc în canalul criptat care conectează un utilizator la rețeaua organizației oferă potențialilor atacatori acces nelimitat la toate resursele companiei conectate la rețea.

Pe infrastructurile vechi, locale, VPN-urile au funcționat bine, dar generează mai multe riscuri decât soluțiile pe infrastructuri cloud sau mixte.

Rețelele cu încredere zero remediază această deficiență a VPN-urilor, dar adaugă un potențial dezavantaj: pot duce la o complexitate suplimentară în ceea ce privește implementarea și întreținerea, deoarece autorizațiile trebuie menținute la zi pentru toți utilizatorii, dispozitivele și resursele. Acest lucru necesită muncă suplimentară, dar departamentele IT obțin un control mai mare asupra resurselor și o reducere a vulnerabilităților în schimb.

Din fericire, beneficiile unei rețele zero-trust pot fi realizate fără a fi nevoie de eforturi suplimentare de întreținere și implementare, datorită instrumentelor care automatizează și ajută la sarcinile de administrare a rețelei. Instrumentele discutate mai jos vă ajută să aplicați politici de încredere zero cu efort și costuri minime.

Perimetrul 81

Perimetrul 81 oferă două abordări pentru gestionarea și menținerea în siguranță a aplicațiilor și rețelelor unei organizații, atât în medii cloud, cât și în medii locale. Cele două propuneri pornesc de la oferirea de rețele zero-trust ca serviciu. Pentru a face acest lucru, Perimeter 81 folosește o arhitectură de perimetru definită de software, care oferă o mare flexibilitate pentru integrarea noilor utilizatori și oferă o mai mare vizibilitate în rețea. În plus, serviciul este compatibil cu principalii furnizori de infrastructură cloud.

Zero Trust Application Access se bazează pe presupunerea că fiecare companie are aplicații și servicii critice la care majoritatea utilizatorilor nu au nevoie de acces. Serviciul permite ridicarea barierelor pentru anumiți utilizatori în funcție de rolurile, dispozitivele, locațiile și alți identificatori.

Între timp, Zero Trust Network Access definește o segmentare a rețelei organizației pe zone de încredere, ceea ce permite crearea unor limite de încredere care controlează fluxul de date cu un nivel de granularitate ridicat. Zonele de încredere sunt formate din seturi de elemente de infrastructură cu resurse care operează la același nivel de încredere și oferă funcționalități similare. Acest lucru reduce numărul de canale de comunicare și minimizează posibilitatea amenințărilor.

Serviciul Zero Trust Network Access (ZTNA) de la Perimeter 81 oferă o vedere completă și centralizată a rețelei organizației, asigurând cel mai puțin privilegiat acces posibil pentru fiecare resursă. Caracteristicile sale de securitate răspund modelului SASE al Gartner, deoarece securitatea și managementul rețelei sunt unificate pe o singură platformă.

Cele două servicii Permiter 81 sunt incluse într-o schemă de prețuri cu o gamă largă de opțiuni. Aceste opțiuni variază de la un plan de bază cu elementele esențiale pentru a securiza și gestiona o rețea până la un plan de întreprindere care se poate scala nelimitat și oferă asistență dedicată 24/7.

În ultimul timp, Perimetrul 81 a fost numit lider ZTNA.

Acces privat ZScaler

ZScaler Private Access (ZPA) este un serviciu de rețea bazat pe cloud, fără încredere, care controlează accesul la aplicațiile private ale unei organizații, indiferent dacă acestea se află într-un centru de date proprietar sau într-un cloud public. Cu ZPA, aplicațiile sunt complet invizibile pentru utilizatorii neautorizați.

În ZPA, conexiunea dintre aplicații și utilizatori se realizează după o strategie din interior spre exterior. În loc să extindă rețeaua pentru a include utilizatori (așa cum ar trebui să se facă dacă se folosește un VPN), utilizatorii nu se află niciodată în rețea. Această abordare minimizează substanțial riscurile prin evitarea proliferării programelor malware și a riscurilor de mișcare laterală. În plus, domeniul de aplicare al ZPA nu se limitează la aplicații web, ci la orice aplicație privată.

ZPA folosește o tehnologie de micro tunel care permite administratorilor de rețea să segmenteze rețeaua după aplicație, evitând necesitatea creării unei segmentări artificiale în rețea sau aplicarea controlului prin politici firewall sau gestionarea listelor de control al accesului (ACL). Microtunelele folosesc criptare TLS și chei private personalizate care întăresc securitatea la accesarea aplicațiilor corporative.

Datorită îmbunătățirilor API și ML (învățare automată), ZPA permite departamentelor IT să automatizeze mecanisme de încredere zero prin descoperirea aplicațiilor și creând politici de acces pentru acestea și prin generarea automată de segmentare pentru fiecare volum de lucru diferit al aplicației.

Acces Cloudflare

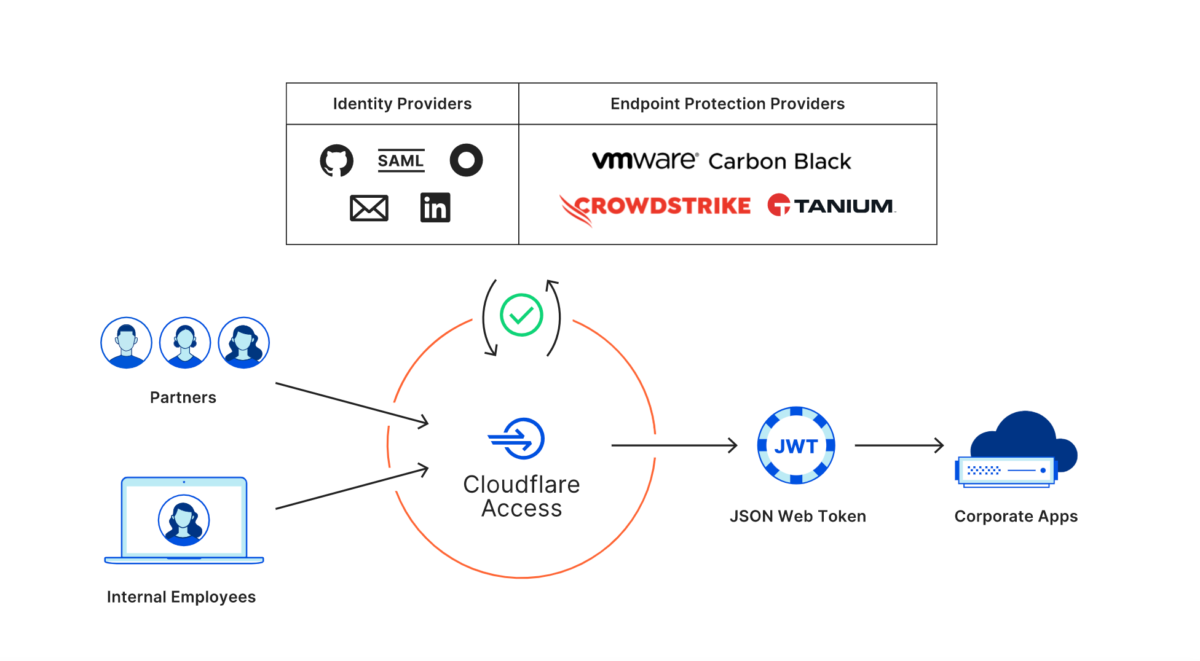

Serviciul de rețea de încredere zero al Cloudflare este susținut de o rețea proprietară cu puncte de acces distribuite în întreaga lume. Acest lucru permite departamentelor IT să ofere acces sigur și de mare viteză la toate resursele unei organizații - dispozitive, rețele și aplicații.

Serviciul Cloudflare înlocuiește perimetrele de securitate tradiționale, centrate pe rețea, utilizând în schimb accesări sigure, de aproape, care asigură viteza optimă pentru grupurile de lucru distribuite.

Accesul de încredere zero al Cloudflare operează aplicații generale într-o organizație, autentificând utilizatorii prin propria sa rețea globală. Acest lucru permite managerilor IT să înregistreze fiecare eveniment și fiecare încercare de a accesa o resursă. În plus, facilitează întreținerea utilizatorilor și adăugarea de utilizatori suplimentari.

Cu Cloudflare Access, organizația își poate menține identitatea, furnizorii de protecție, poziția dispozitivului, cerințele de locație per aplicație și chiar infrastructura cloud existentă. Pentru controlul identității, Cloudflare se integrează cu Azure AD, Okta, Ping și postura dispozitivului, cu Tanium, Crowdstrike și Carbon Black.

Cloudflare oferă o versiune gratuită a serviciului său care oferă instrumentele principale și vă permite să protejați până la 50 de utilizatori și aplicații. Trebuie să alegeți versiunile plătite ale serviciului pentru a se extinde la mulți utilizatori sau aplicații, care adaugă alte beneficii, cum ar fi asistență telefonică 24x7x365 și chat.

Wandera

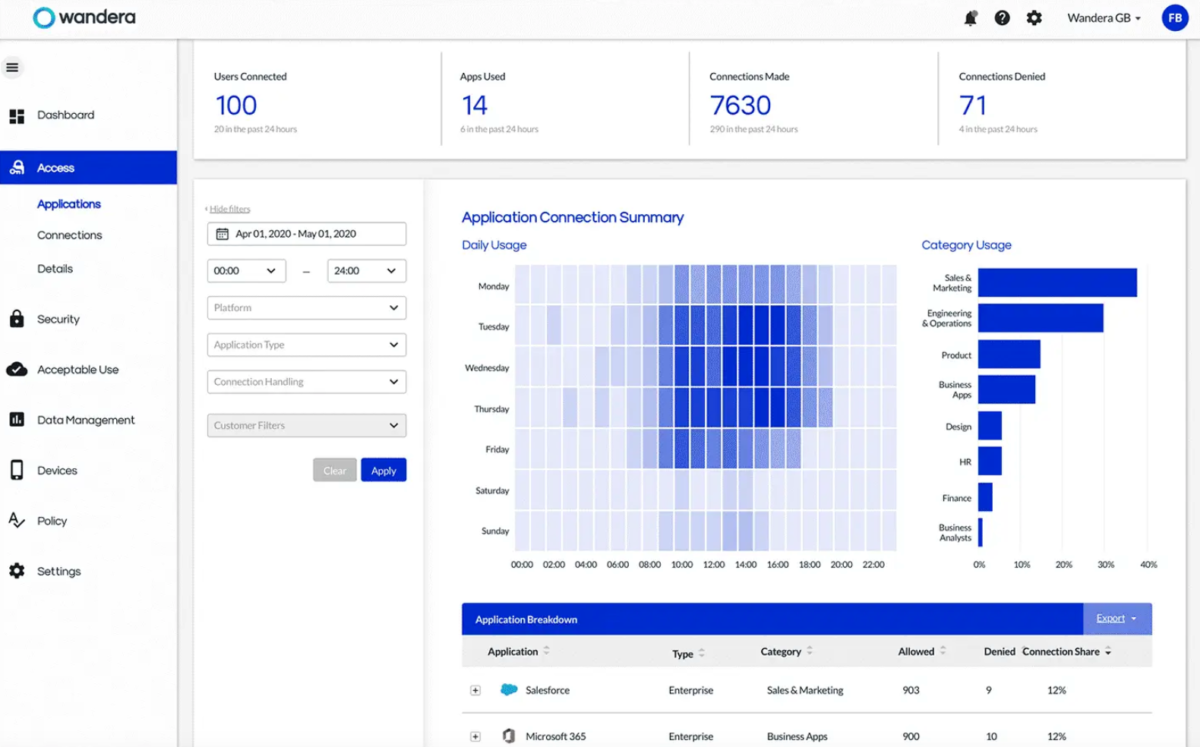

Soluția de rețea cu încredere zero Wandera Private Access oferă acces rapid, simplu și sigur de la distanță la aplicațiile unei organizații, indiferent dacă acestea operează în SaaS sau sunt implementate intern. Serviciul se remarcă prin simplitate, cu proceduri de instalare care pot fi finalizate în câteva minute și nu necesită hardware specializat, certificate sau dimensionare.

Wandera Private Access oferă flexibilitate pentru echipele de lucru distribuite, care operează pe platforme eterogene, cu dispozitive gestionate sau deținute (BYOD). Soluția oferă vizibilitate în timp real asupra accesului la aplicații, identificând shadow IT și restricționând automat accesul de la dispozitivele infectate sau nesigure, datorită politicilor de acces conștiente de riscuri.

Cu Wandera Private Access, pot fi implementate modele de securitate centrate pe identitate, asigurându-se că numai utilizatorii autorizați se pot conecta la aplicațiile organizației. Utilizarea microtunelurilor bazate pe aplicații conectează utilizatorii numai la aplicațiile pe care sunt autorizați să le acceseze. Aplicarea politicilor de securitate rămâne consecventă în toate infrastructurile, fie că este vorba de cloud, de centre de date sau de aplicații SaaS.

Sistemul de protecție al Wanderei este alimentat de un motor inteligent de detectare a amenințărilor numit MI:RIAM. Acest motor este alimentat zilnic cu informațiile furnizate de 425 de milioane de senzori mobili, care asigură protecție împotriva celei mai largi game de amenințări cunoscute și zero-day.

Okta

Okta oferă un model de securitate zero-trust care cuprinde o gamă largă de servicii, inclusiv protecție pentru aplicații, server și API; acces unificat și securizat al utilizatorilor la aplicații on-prem și cloud; autentificare adaptativă, bazată pe context, cu mai mulți factori și deconectare automată pentru a atenua riscurile contului orfan.

Serviciul de director universal Okta oferă o vizualizare unică și consolidată a fiecărui utilizator dintr-o organizație. Datorită integrării grupurilor de utilizatori cu AD și LDAP și conexiunilor cu sisteme HR, aplicații SaaS și furnizori de identitate terți, Okta Universal Directory integrează tot felul de utilizatori, fie că sunt angajați ai companiei, parteneri, contractori sau clienți.

Okta se remarcă prin serviciul său de protecție API, deoarece API-urile sunt privite ca o nouă formă de shadow IT. Gestionarea accesului la API de la Okta reduce orele de proiectare și aplicare a politicilor bazate pe XML la câteva minute, facilitând integrarea noilor API-uri și integrarea cu partenerii pentru utilizarea API-urilor. Motorul de politici Okta permite implementarea celor mai bune practici în securitatea API, integrându-se cu ușurință cu cadre de identitate precum OAuth. Politicile de autorizare API sunt create pe baza aplicațiilor, contextului utilizatorului și apartenența la grup pentru a se asigura că numai utilizatorii potriviți pot accesa fiecare API.

Rețeaua de integrare a Okta evită blocarea furnizorilor, oferind organizațiilor libertatea de a alege dintre peste 7.000 de integrări pre-construite cu sisteme cloud și on-prem.

CrowdStrike Falcon

Soluția de securitate cu încredere zero CrowdStrike Falcon Identity Protection oprește rapid breșele de securitate din cauza identităților compromise, protejând identitățile pentru toți utilizatorii, locațiile și aplicațiile dintr-o organizație folosind politici de încredere zero.

Falcon Identity Protection își propune să reducă costurile și riscurile și să crească rentabilitatea investiției instrumentelor utilizate prin reducerea cerințelor de resurse de inginerie și eliminarea proceselor de securitate redundante.

Controlul unificat al tuturor identităților face ușoară implementarea strategiilor de acces condiționat și autentificare adaptivă, precum și asigurarea unei experiențe mai bune pentru utilizator și o acoperire mai mare a autentificării cu mai mulți factori (MFA), chiar și pentru sistemele vechi.

Soluția de acces de la distanță CrowdStrike oferă vizibilitate completă asupra activității de autentificare a tuturor conturilor și punctelor finale, furnizând date despre locație, sursă/destinație, tip de conectare (cont uman sau de serviciu), printre altele. La rândul său, protejează rețeaua de amenințările interne, cum ar fi conturile privilegiate depreciate, conturile de serviciu atribuite greșit, comportamentul anormal și acreditările compromise de atacurile de mișcare laterală.

Prin integrarea cu soluțiile de securitate existente, implementarea Falcon Identity Protection se realizează într-un timp minim și fără frecare. Pe lângă faptul că oferă integrare directă cu soluții de securitate pentru activele critice, cum ar fi CyberArk și Axonius, CrowdStrike oferă API-uri de înaltă performanță care permit companiilor să se integreze cu aproape orice sistem.

Concluzie

Noua normalitate pare să rămână, iar administratorii IT trebuie să se obișnuiască cu ea. Lucrul de la distanță va continua să fie o realitate zilnică, iar rețelele organizaționale nu vor mai avea niciodată limite clar definite.

În acest context, administratorii IT trebuie să adopte cât mai curând posibil soluții de rețea și aplicații cu încredere zero, dacă nu doresc să pună în pericol cele mai prețioase active digitale ale organizațiilor lor.