6 Aplikasi Zero Trust dan Solusi Jaringan untuk Bisnis

Diterbitkan: 2021-04-30Batas tradisional jaringan telah menghilang. Akses ke aplikasi organisasi dan aset digital terjadi dari tempat yang jauh, dan mengendalikan akses tersebut menjadi tantangan serius. Hari-hari ketika batas jaringan dapat dilindungi sudah lama berlalu. Sekarang adalah waktunya untuk strategi keamanan tanpa kepercayaan yang baru.

Ketika aset digital perusahaan harus melintasi jarak jauh di jalur Internet yang tidak aman, taruhannya sangat tinggi sehingga Anda tidak dapat mempercayai apa pun dan siapa pun. Itulah mengapa Anda harus mengadopsi model jaringan tanpa kepercayaan untuk membatasi akses semua pengguna ke semua sumber daya jaringan setiap saat.

Dalam jaringan tanpa kepercayaan, setiap upaya untuk mengakses sumber daya dibatasi dari pengguna atau perangkat, terlepas dari apakah mereka sebelumnya telah mengakses sumber daya yang sama. Setiap pengguna atau perangkat harus selalu melalui proses otentikasi dan verifikasi untuk mengakses sumber daya, bahkan ketika mereka secara fisik berada di dalam organisasi. Otentikasi dan verifikasi ini harus cepat untuk menghindari bahwa kebijakan keamanan menurunkan kinerja aplikasi dan pengalaman pengguna.

Tanpa kepercayaan vs. VPN

Model jaringan tanpa kepercayaan menggantikan model VPN yang biasanya digunakan oleh perusahaan untuk karyawan mereka untuk mengakses aset digital mereka dari jarak jauh. VPN sedang diganti karena mereka memiliki kelemahan besar yang dapat diselesaikan oleh jaringan tanpa kepercayaan. Di VPN, setiap pelanggaran yang terjadi di saluran terenkripsi yang menghubungkan pengguna ke jaringan organisasi memberikan akses tak terbatas kepada penyerang potensial ke semua sumber daya perusahaan yang terhubung ke jaringan.

Pada infrastruktur lama di tempat, VPN bekerja dengan baik, tetapi menghasilkan lebih banyak risiko daripada solusi di cloud atau infrastruktur campuran.

Jaringan tanpa kepercayaan memperbaiki kekurangan VPN ini tetapi menambahkan potensi kerugian: mereka dapat menyebabkan kerumitan tambahan dalam hal implementasi dan pemeliharaan, karena otorisasi harus selalu diperbarui untuk semua pengguna, perangkat, dan sumber daya. Ini membutuhkan kerja ekstra, tetapi departemen TI mencapai kontrol yang lebih besar atas sumber daya dan pengurangan kerentanan sebagai imbalannya.

Untungnya, manfaat jaringan tanpa kepercayaan dapat diwujudkan tanpa perlu upaya pemeliharaan dan penerapan tambahan, berkat alat yang mengotomatisasi dan membantu tugas administrasi jaringan. Alat yang dibahas di bawah ini membantu Anda menerapkan kebijakan tanpa rasa percaya dengan sedikit usaha dan biaya.

keliling 81

Perimeter 81 menawarkan dua pendekatan untuk mengelola dan menjaga keamanan aplikasi dan jaringan organisasi, baik di lingkungan cloud maupun lokal. Kedua proposal dimulai dari menawarkan jaringan tanpa kepercayaan sebagai layanan. Untuk melakukan ini, Perimeter 81 menggunakan arsitektur perimeter yang ditentukan oleh perangkat lunak, yang memberikan fleksibilitas tinggi kepada pengguna baru dan menawarkan visibilitas yang lebih besar ke dalam jaringan. Selain itu, layanan ini kompatibel dengan penyedia infrastruktur cloud utama.

Akses Aplikasi Zero Trust didasarkan pada asumsi bahwa setiap perusahaan memiliki aplikasi dan layanan penting yang tidak perlu diakses oleh sebagian besar pengguna. Layanan ini memungkinkan peningkatan hambatan bagi pengguna tertentu berdasarkan peran, perangkat, lokasi, dan pengidentifikasi lainnya.

Sementara itu, Zero Trust Network Access mendefinisikan segmentasi jaringan organisasi berdasarkan zona kepercayaan, yang memungkinkan pembuatan batas kepercayaan yang mengontrol aliran data dengan tingkat perincian yang tinggi. Zona tepercaya terdiri dari kumpulan elemen infrastruktur dengan sumber daya yang beroperasi pada tingkat kepercayaan yang sama dan menyediakan fungsionalitas yang serupa. Ini mengurangi jumlah saluran komunikasi dan meminimalkan kemungkinan ancaman.

Layanan Zero Trust Network Access (ZTNA) Perimeter 81 menawarkan tampilan jaringan organisasi yang lengkap dan terpusat, memastikan akses dengan hak istimewa seminimal mungkin untuk setiap sumber daya. Fitur keamanannya merespon model SASE Gartner, karena keamanan dan manajemen jaringan disatukan dalam satu platform.

Kedua layanan Permiter 81 termasuk dalam skema harga dengan berbagai pilihan. Opsi ini berkisar dari paket dasar dengan hal-hal penting untuk mengamankan dan mengelola jaringan hingga paket perusahaan yang dapat diskalakan tanpa batas dan menyediakan dukungan khusus 24/7.

Belakangan ini, Perimeter 81 dinobatkan sebagai pemimpin ZTNA.

Akses Pribadi ZScaler

ZScaler Private Access (ZPA) adalah layanan jaringan tanpa kepercayaan berbasis cloud yang mengontrol akses ke aplikasi pribadi organisasi, terlepas dari apakah aplikasi tersebut berada di pusat data kepemilikan atau cloud publik. Dengan ZPA, aplikasi sama sekali tidak terlihat oleh pengguna yang tidak berwenang.

Di ZPA, koneksi antara aplikasi dan pengguna dilakukan dengan mengikuti strategi dari dalam ke luar. Daripada memperluas jaringan untuk menyertakan pengguna (seperti yang seharusnya dilakukan jika menggunakan VPN), pengguna tidak pernah berada di dalam jaringan. Pendekatan ini secara substansial meminimalkan risiko dengan menghindari proliferasi malware dan risiko pergerakan lateral. Selain itu, ruang lingkup ZPA tidak terbatas pada aplikasi web tetapi aplikasi pribadi apa pun.

ZPA menggunakan teknologi terowongan mikro yang memungkinkan administrator jaringan untuk membagi jaringan berdasarkan aplikasi, menghindari kebutuhan untuk membuat segmentasi buatan dalam jaringan atau menerapkan kontrol oleh kebijakan firewall atau mengelola daftar kontrol akses (ACL). Terowongan mikro menggunakan enkripsi TLS dan kunci pribadi khusus yang memperkuat keamanan saat mengakses aplikasi perusahaan.

Berkat peningkatan API dan ML (pembelajaran mesin), ZPA memungkinkan departemen TI mengotomatiskan mekanisme tanpa kepercayaan dengan menemukan aplikasi dan membuat kebijakan akses untuk mereka dan dengan menghasilkan segmentasi secara otomatis untuk setiap beban kerja aplikasi yang berbeda.

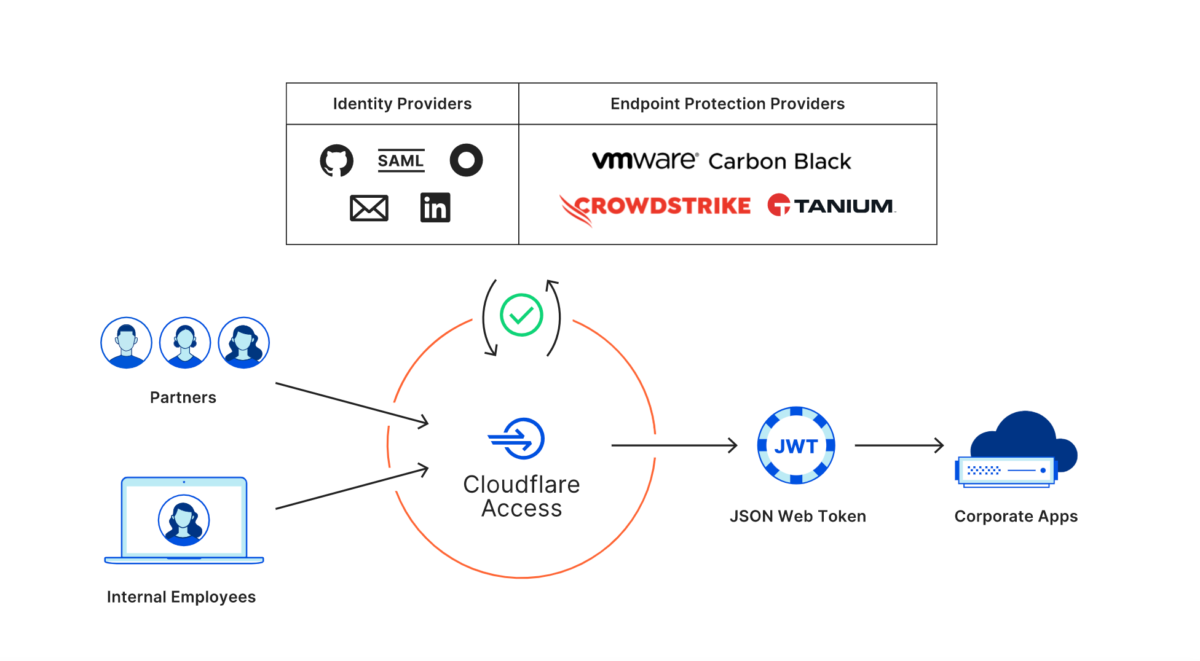

Akses Cloudflare

Layanan jaringan tanpa kepercayaan Cloudflare didukung oleh jaringan berpemilik dengan titik akses yang didistribusikan ke seluruh dunia. Hal ini memungkinkan departemen TI untuk menyediakan akses aman dan berkecepatan tinggi ke semua sumber daya organisasi — perangkat, jaringan, dan aplikasi.

Layanan Cloudflare menggantikan perimeter keamanan tradisional yang berpusat pada jaringan, menggunakan akses jarak dekat yang aman yang memastikan kecepatan optimal untuk kelompok kerja terdistribusi.

Akses tanpa kepercayaan Cloudflare mengoperasikan aplikasi secara keseluruhan dalam suatu organisasi, mengautentikasi pengguna melalui jaringan globalnya sendiri. Hal ini memungkinkan manajer TI untuk merekam setiap peristiwa dan setiap upaya untuk mengakses sumber daya. Selain itu, memudahkan untuk mempertahankan pengguna dan menambah pengguna tambahan.

Dengan Akses Cloudflare, organisasi dapat mempertahankan identitasnya, penyedia perlindungan, postur perangkat, persyaratan lokasi per aplikasi, dan bahkan infrastruktur cloud yang ada. Untuk kontrol identitas, Cloudflare terintegrasi dengan Azure AD, Okta, Ping, dan postur perangkat, dengan Tanium, Crowdstrike, dan Carbon Black.

Cloudflare menawarkan versi gratis dari layanannya yang menyediakan alat utama dan memungkinkan Anda untuk melindungi hingga 50 pengguna dan aplikasi. Anda harus memilih versi layanan berbayar untuk menskalakan ke banyak pengguna atau aplikasi, yang menambahkan manfaat lain seperti dukungan telepon dan obrolan 24x7x365.

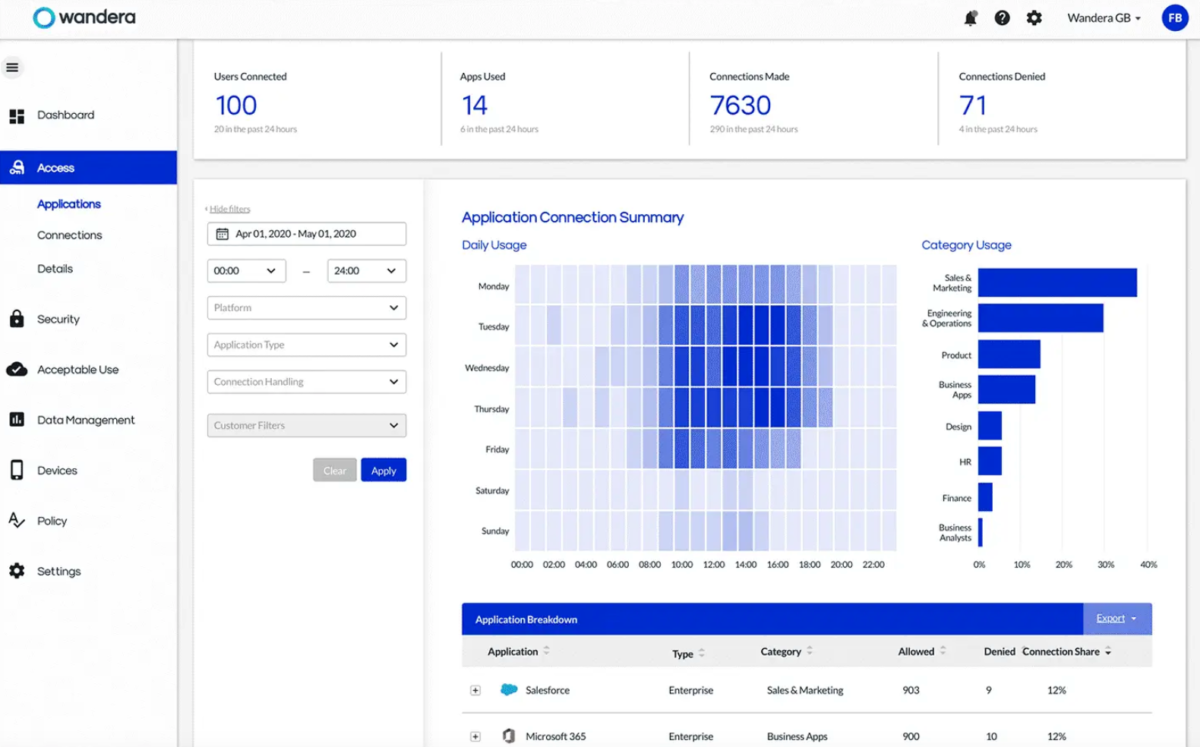

berkelana

Solusi jaringan tanpa kepercayaan Wandera Private Access menawarkan akses jarak jauh yang cepat, sederhana, dan aman ke aplikasi organisasi, baik aplikasi tersebut beroperasi di SaaS atau digunakan secara internal. Layanan ini menonjol karena kesederhanaannya, dengan prosedur penginstalan yang dapat diselesaikan dalam hitungan menit dan tidak memerlukan perangkat keras, sertifikat, atau ukuran khusus.

Akses Pribadi Wandera menawarkan fleksibilitas untuk tim kerja terdistribusi, beroperasi pada platform heterogen, dengan perangkat yang dikelola atau dimiliki (BYOD). Solusi ini memberikan visibilitas waktu nyata ke dalam akses aplikasi, mengidentifikasi bayangan TI, dan secara otomatis membatasi akses dari perangkat yang terinfeksi atau tidak aman, berkat kebijakan akses yang sadar risiko.

Dengan Akses Pribadi Wandera, model keamanan yang berpusat pada identitas dapat diterapkan, memastikan bahwa hanya pengguna yang berwenang yang dapat terhubung ke aplikasi organisasi. Penggunaan terowongan mikro berbasis aplikasi menghubungkan pengguna hanya dengan aplikasi yang diizinkan untuk mereka akses. Penerapan kebijakan keamanan tetap konsisten di semua infrastruktur, baik itu aplikasi cloud, pusat data, atau SaaS.

Sistem perlindungan Wandera didukung oleh mesin pendeteksi ancaman cerdas yang disebut MI:RIAM. Mesin ini diumpankan setiap hari dengan informasi yang disediakan oleh 425 juta sensor seluler, yang memastikan perlindungan terhadap jangkauan terluas dari ancaman yang diketahui dan zero-day.

Okta

Okta menawarkan model keamanan tanpa kepercayaan yang mencakup berbagai layanan, termasuk aplikasi, server, dan perlindungan API; akses pengguna yang terpadu dan aman ke aplikasi lokal dan cloud; adaptif, berbasis konteks, otentikasi multi-faktor, dan off-boarding otomatis untuk mengurangi risiko akun yatim piatu.

Layanan direktori universal Okta menyediakan tampilan tunggal yang terkonsolidasi dari setiap pengguna dalam suatu organisasi. Berkat integrasi grup pengguna dengan AD dan LDAP, dan koneksi dengan sistem HR, aplikasi SaaS, dan penyedia identitas pihak ketiga, Okta Universal Directory mengintegrasikan semua jenis pengguna, baik mereka karyawan perusahaan, mitra, kontraktor, atau pelanggan.

Okta menonjol karena layanan perlindungan API-nya karena API dianggap sebagai bentuk baru TI bayangan. Manajemen akses API Okta mengurangi jam merancang dan menerapkan kebijakan berbasis XML menjadi hitungan menit, memfasilitasi orientasi API baru dan integrasi dengan mitra untuk penggunaan API. Mesin kebijakan Okta memungkinkan penerapan praktik terbaik dalam keamanan API, terintegrasi dengan mudah dengan kerangka kerja identitas seperti OAuth. Kebijakan otorisasi API dibuat berdasarkan aplikasi, konteks pengguna, dan keanggotaan grup untuk memastikan bahwa hanya pengguna yang tepat yang dapat mengakses setiap API.

Jaringan integrasi Okta menghindari penguncian vendor, memberi organisasi kebebasan untuk memilih dari lebih dari 7.000 integrasi pra-bangun dengan cloud dan sistem lokal.

CrowdStrike Falcon

Solusi keamanan tanpa kepercayaan CrowdStrike Falcon Identity Protection dengan cepat menghentikan pelanggaran keamanan karena identitas yang disusupi, melindungi identitas untuk semua pengguna, lokasi, dan aplikasi dalam organisasi menggunakan kebijakan tanpa kepercayaan.

Falcon Identity Protection bertujuan untuk mengurangi biaya dan risiko serta meningkatkan ROI alat yang digunakan dengan mengurangi persyaratan sumber daya teknik dan menghilangkan proses keamanan yang berlebihan.

Kontrol terpadu dari semua identitas memudahkan penerapan strategi Akses Bersyarat dan Otentikasi Adaptif, serta memastikan pengalaman pengguna yang lebih baik dan cakupan otentikasi multi-faktor (MFA) yang lebih luas, bahkan untuk sistem lama.

Solusi akses jarak jauh CrowdStrike menawarkan visibilitas lengkap ke dalam aktivitas otentikasi semua akun dan titik akhir, antara lain menyediakan data lokasi, sumber/tujuan, jenis login (akun manusia atau layanan). Pada gilirannya, ini melindungi jaringan dari ancaman orang dalam, seperti akun istimewa yang tidak digunakan lagi, akun layanan yang salah tempatkan, perilaku abnormal, dan kredensial yang dikompromikan oleh serangan gerakan samping.

Dengan mengintegrasikan dengan solusi keamanan yang ada, penyebaran Falcon Identity Protection dilakukan dalam waktu minimal dan tanpa gesekan. Selain menawarkan integrasi langsung dengan solusi keamanan untuk aset penting, seperti CyberArk dan Axonius, CrowdStrike menawarkan API berkinerja tinggi yang memungkinkan perusahaan berintegrasi dengan hampir semua sistem.

Kesimpulan

Normal baru tampaknya tetap ada, dan administrator TI perlu membiasakan diri. Pekerjaan jarak jauh akan terus menjadi kenyataan sehari-hari, dan jaringan organisasi tidak akan pernah lagi memiliki batasan yang jelas.

Dalam konteks ini, administrator TI harus mengadopsi jaringan tanpa kepercayaan dan solusi aplikasi sesegera mungkin jika mereka tidak ingin membahayakan aset digital paling berharga organisasi mereka.