6 个面向企业的零信任应用程序和网络解决方案

已发表: 2021-04-30传统的网络边界已经消失。 对组织的应用程序和数字资产的访问发生在很远的地方,控制这些访问成为一项严峻的挑战。 可以保护网络边界的日子早已一去不复返了。 现在是采用新的零信任安全策略的时候了。

当一家公司的数字资产不得不在不安全的互联网路径上长途跋涉时,赌注如此之高,以至于您不能信任任何人,也不能信任任何人。 这就是为什么您应该采用零信任网络模型来始终限制所有用户对所有网络资源的访问。

在零信任网络中,任何访问资源的尝试都受到用户或设备的限制,无论他们之前是否访问过相同的资源。 任何用户或设备都必须始终通过身份验证和验证过程才能访问资源,即使他们实际位于组织内。 这些身份验证和验证必须很快,以避免安全策略降低应用程序的性能和用户体验。

零信任与 VPN

零信任网络模型正在取代公司传统上用于员工远程访问其数字资产的 VPN 模型。 VPN 正在被替换,因为它们存在零信任网络可以解决的主要缺陷。 在 VPN 中,在将用户连接到组织网络的加密通道中发生的任何破坏都会授予潜在攻击者对连接到网络的所有公司资源的无限制访问权限。

在旧的本地基础设施上,VPN 运行良好,但与云或混合基础设施上的解决方案相比,它们产生的风险更大。

零信任网络修复了 VPN 的这个缺点,但增加了一个潜在的缺点:它们可能导致实施和维护方面的额外复杂性,因为必须对所有用户、设备和资源保持最新的授权。 这需要额外的工作,但 IT 部门可以更好地控制资源并减少漏洞作为回报。

幸运的是,零信任网络的好处可以在不需要额外维护和部署工作的情况下实现,这要归功于自动化和协助网络管理任务的工具。 下面讨论的工具可帮助您以最少的努力和成本应用零信任策略。

周长81

Perimeter 81 提供了两种方法来管理和保持组织的应用程序和网络安全,包括云和本地环境。 这两个提案从提供零信任网络即服务开始。 为此,Perimeter 81 使用软件定义的边界架构,该架构为新用户加入提供了极大的灵活性,并提供了对网络的更高可见性。 此外,该服务与主要的云基础设施提供商兼容。

零信任应用程序访问基于这样一个假设:每家公司都有大多数用户不需要访问的关键应用程序和服务。 该服务允许根据特定用户的角色、设备、位置和其他标识符对他们设置障碍。

同时,零信任网络访问通过信任区域定义了组织网络的分段,这允许创建信任限制,以高粒度级别控制数据流。 受信任的区域由一组基础设施元素组成,这些元素的资源在相同的信任级别上运行并提供类似的功能。 这减少了通信渠道的数量,并最大限度地减少了威胁的可能性。

Perimeter 81 的零信任网络访问 (ZTNA) 服务提供组织网络的完整和集中视图,确保对每个资源的访问权限最低。 其安全功能响应 Gartner 的 SASE 模型,因为安全和网络管理统一在一个平台上。

两种 Permiter 81 服务包含在具有多种选择的定价方案中。 这些选项的范围从具有保护和管理网络的基本要素的基本计划到可以无限扩展并提供专门的 24/7 支持的企业计划。

最近,Perimeter 81 被任命为 ZTNA 领导者。

ZScaler 私有访问

ZScaler Private Access (ZPA) 是一种基于云的零信任网络服务,可控制对组织私有应用程序的访问,无论它们位于专有数据中心还是公共云中。 使用 ZPA,未授权用户对应用程序完全不可见。

在 ZPA 中,应用程序和用户之间的连接遵循由内而外的策略。 与其将网络扩展到包括用户(如果使用 VPN 就应该这样做),用户永远不会进入网络。 这种方法通过避免恶意软件的扩散和横向移动的风险,大大降低了风险。 此外,ZPA 的范围不限于 Web 应用程序,而是任何私有应用程序。

ZPA 使用微隧道技术,允许网络管理员按应用程序对网络进行分段,避免在网络中创建人为分段或通过防火墙策略应用控制或管理访问控制列表 (ACL)。 微隧道采用 TLS 加密和自定义私钥,可在访问企业应用程序时增强安全性。

由于其 API 和 ML(机器学习)增强功能,ZPA 允许 IT 部门通过发现应用程序并为其创建访问策略以及为每个不同的应用程序工作负载自动生成分段来自动化零信任机制。

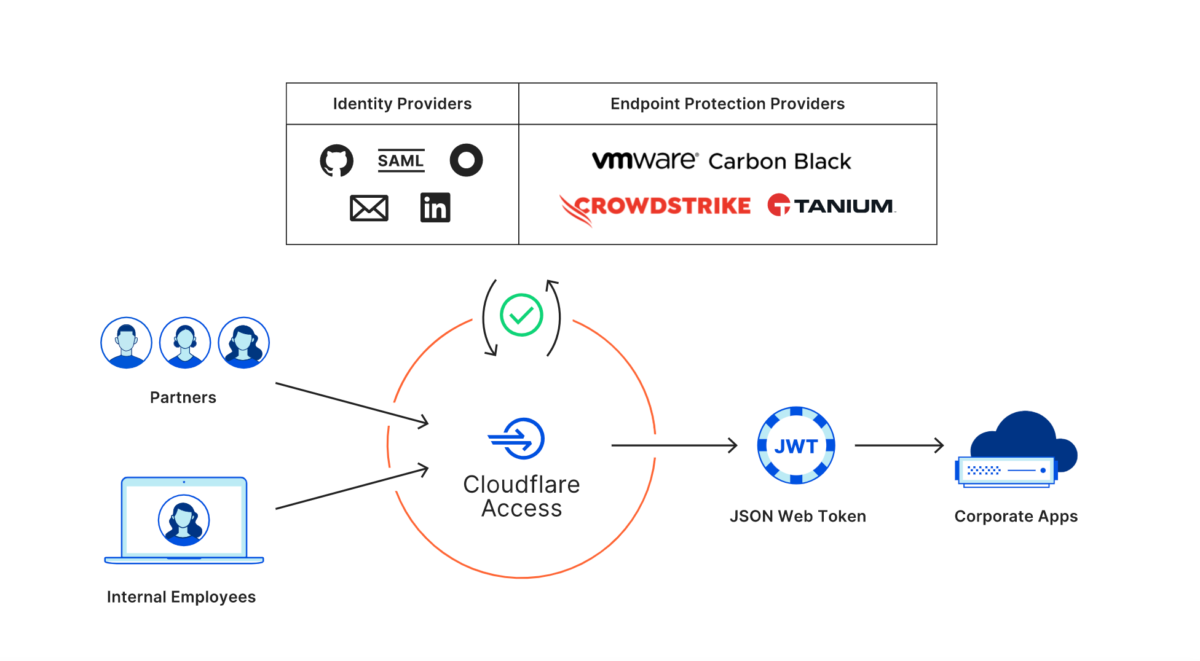

Cloudflare 访问

Cloudflare 的零信任网络服务由一个专有网络提供支持,该网络的接入点分布在世界各地。 这使 IT 部门能够提供对组织的所有资源(设备、网络和应用程序)的高速、安全访问。

Cloudflare 的服务取代了传统的、以网络为中心的安全边界,使用安全的近距离访问来确保分布式工作组的最佳速度。

Cloudflare 的零信任访问在组织中运行整体应用程序,通过其自己的全球网络对用户进行身份验证。 这允许 IT 经理记录每个事件和每次访问资源的尝试。 此外,它还可以轻松维护用户和添加其他用户。

使用 Cloudflare Access,组织可以维护其身份、保护提供者、设备状态、每个应用程序的位置要求,甚至其现有的云基础设施。 对于身份控制,Cloudflare 与 Azure AD、Okta、Ping 和设备状态、Tanium、Crowdstrike 和 Carbon Black 集成。

Cloudflare 提供其服务的免费版本,该版本提供主要工具并允许您保护多达 50 个用户和应用程序。 您必须选择该服务的付费版本才能扩展到许多用户或应用程序,这会增加其他好处,例如 24x7x365 电话和聊天支持。

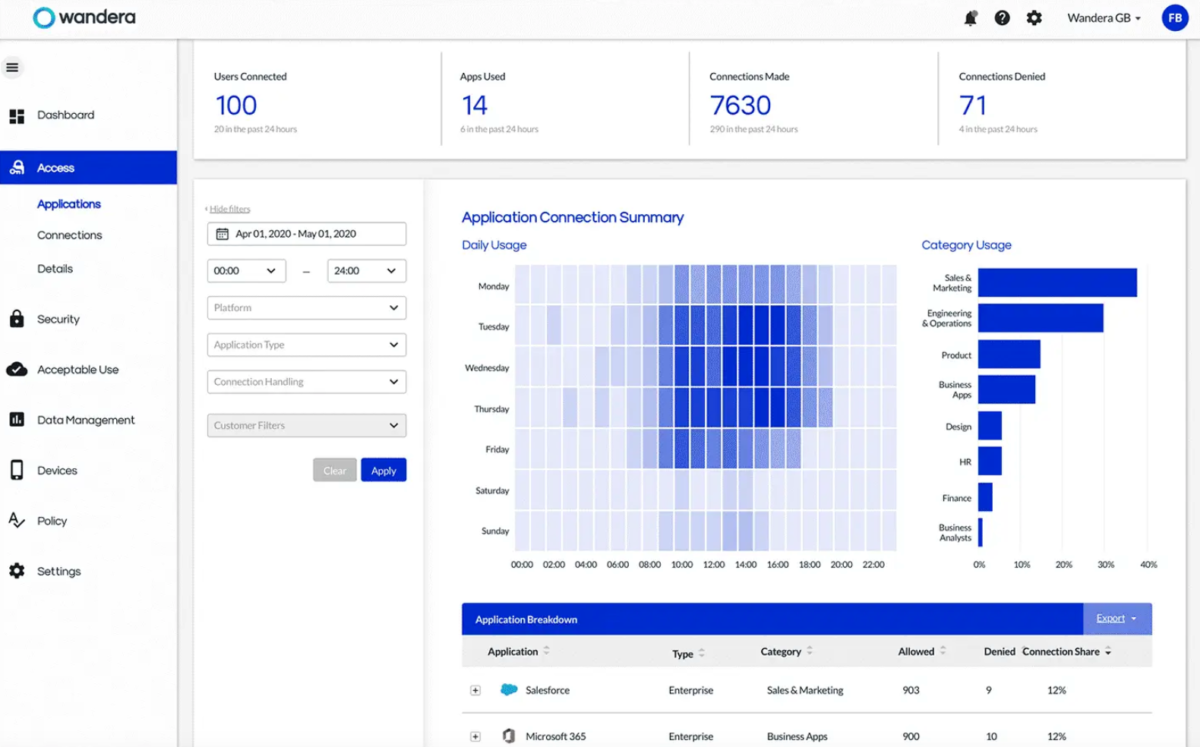

万德拉

Wandera Private Access 零信任网络解决方案提供对组织应用程序的快速、简单和安全的远程访问,无论这些应用程序是在 SaaS 中运行还是在内部部署。 该服务以其简单性而著称,安装过程可在几分钟内完成,不需要专门的硬件、证书或大小调整。

Wandera Private Access 为分布式工作团队提供了灵活性,在异构平台上运行,使用托管或自有设备 (BYOD)。 该解决方案提供对应用程序访问的实时可见性、识别影子 IT 并自动限制来自受感染或不安全设备的访问,这要归功于风险感知访问策略。

使用 Wandera Private Access,可以实施以身份为中心的安全模型,确保只有授权用户才能连接到组织的应用程序。 使用基于应用程序的微隧道仅将用户连接到他们有权访问的应用程序。 安全策略的应用在所有基础设施中保持一致,无论是云、数据中心还是 SaaS 应用程序。

Wandera 的保护系统由名为 MI:RIAM 的智能威胁检测引擎提供支持。 该引擎每天接收 4.25 亿个移动传感器提供的信息,确保抵御最广泛的已知威胁和零日威胁。

奥克塔

Okta 提供了一个零信任安全模型,涵盖了广泛的服务,包括应用程序、服务器和 API 保护; 统一且安全的用户访问本地和云应用程序; 自适应的、基于上下文的、多因素身份验证和自动退出以降低孤儿帐户风险。

Okta 的通用目录服务为组织中的每个用户提供单一、整合的视图。 由于用户组与 AD 和 LDAP 的集成,以及与 HR 系统、SaaS 应用程序和第三方身份提供商的连接,Okta Universal Directory 集成了各种用户,无论他们是公司员工、合作伙伴、承包商还是客户。

Okta 以其 API 保护服务脱颖而出,因为 API 被视为一种新形式的影子 IT。 Okta 的 API 访问管理将设计和应用基于 XML 的策略的时间缩短到几分钟,促进新 API 的加入以及与合作伙伴的集成以使用 API。 Okta 的策略引擎允许在 API 安全方面实施最佳实践,轻松与 OAuth 等身份框架集成。 API 授权策略是根据应用程序、用户上下文和组成员身份创建的,以确保只有正确的用户才能访问每个 API。

Okta 的集成网络避免了供应商锁定,使组织可以自由地从 7,000 多个与云和本地系统的预构建集成中进行选择。

众击猎鹰

CrowdStrike Falcon 身份保护零信任安全解决方案可快速阻止因身份受损而导致的安全漏洞,使用零信任策略保护组织中所有用户、位置和应用程序的身份。

Falcon Identity Protection 旨在通过减少工程资源需求和消除冗余安全流程来降低成本和风险并提高所使用工具的投资回报率。

对所有身份的统一控制使实施条件访问和自适应身份验证策略变得容易,并确保更好的用户体验和多因素身份验证 (MFA) 的更大覆盖范围,即使对于遗留系统也是如此。

CrowdStrike 远程访问解决方案提供对所有帐户和端点的身份验证活动的完整可见性,提供位置数据、源/目的地、登录类型(人员或服务帐户)等。 反过来,它保护网络免受内部威胁,例如已弃用的特权帐户、错误分配的服务帐户、异常行为以及因侧向移动攻击而受损的凭据。

通过与现有的安全解决方案集成,Falcon Identity Protection 的部署可以在最短的时间内完成,并且不会出现摩擦。 除了为 CyberArk 和 Axonius 等关键资产提供与安全解决方案的直接集成之外,CrowdStrike 还提供高性能 API,使公司能够与几乎任何系统集成。

结论

新常态似乎仍然存在,IT 管理员需要习惯它。 远程工作将继续成为日常现实,组织网络将不再有明确的界限。

在这种情况下,如果 IT 管理员不想将组织最宝贵的数字资产置于风险之中,就必须尽快采用零信任网络和应用程序解决方案。