Was ist Informationssicherheit? Die beste Verteidigung, die Ihre Daten benötigen

Veröffentlicht: 2021-02-11Daten sind für jedes Unternehmen, das auf den Schienen moderner Technologie läuft, von größter Bedeutung.

Es hilft, bessere Entscheidungen zu treffen, tadellose Strategien zu planen und fehlerfreie Taktiken auszuführen. Einfach ausgedrückt, dient es als Grundlage für Unternehmen, die auf dem heutigen Markt ihren Höhepunkt erreichen wollen.

Wenn Sie darüber nachdenken, waren Daten und Informationen Ihre stärksten Verbündeten in allen Bereichen des Berufslebens. Jetzt, wenn es um seine Sicherheit geht, wird es zu einer Priorität.

Informationssicherheit schützt die eigentlichen Wurzeln Ihres Unternehmens: die Daten- und Informationsbestände. Ob es sich um Ihre Wissensdatenbank, Informationen Ihrer Mitarbeiter, Kunden, Investoren oder anderer Interessengruppen handelt, Informationssicherheit hilft Ihnen, sie vor böswilligen Absichten zu schützen.

Was ist Informationssicherheit?

Informationssicherheit, auch Infosec genannt, ist die Praxis, Ihre Daten und Informationen vor unbefugtem Zugriff zu schützen und ihre Vertraulichkeit, Integrität und Verfügbarkeit jederzeit zu wahren. Es umfasst Methoden zum Schutz privater und sensibler Informationen auf gedruckten oder digitalen Medien vor unbefugter Änderung, Löschung, Offenlegung oder Störung.

Insgesamt schützt die Informationssicherheit Ihre Daten und Informationen vor der Ausnutzung durch Angreifer. Es schützt Ihre Informationsbestände, während es sie von einer Maschine auf eine andere oder über ein physisches Medium überträgt.

3 Grundprinzipien der Informationssicherheit

Jedes gute Informationssicherheits-Managementprogramm sollte so konzipiert sein, dass es die drei Prinzipien der Informationssicherheit erfüllt. Zusammen sind sie allgemein als CIA bekannt: Vertraulichkeit, Integrität und Verfügbarkeit. Lassen Sie uns in die Details der CIA-Triade eintauchen.

1. Vertraulichkeit

Das Vertraulichkeitsprinzip schützt kritische Informationen vor der Weitergabe an unbefugte Personen, Organisationen oder Prozesse. Es stellt sicher, dass vertrauliche Informationen privat bleiben, es sei denn, jemand benötigt sie, um seine beruflichen Aufgaben zu erledigen.

Sie können die Vertraulichkeit von Informationen durch Kennwörter, Verschlüsselung, Multi-Faktor-Authentifizierung und mehrere andere Möglichkeiten wahren. Aber zuerst ist es wichtig zu definieren, wer auf was zugreifen kann, damit Sie den unbefugten Zugriff auf bestimmte Informationen einschränken können.

2. Integrität

Das nächste Element in der CIA-Triade ist die Integrität der in Ihrer Organisation gespeicherten Informationen. Einfach ausgedrückt, es identifiziert die Vollständigkeit und Genauigkeit von Informationen, indem sichergestellt wird, dass kein Unternehmen sie absichtlich oder versehentlich manipuliert hat.

Es garantiert, dass die Daten und Informationen korrekt sind und Sie darauf vertrauen können. Im Allgemeinen erfüllt ein Informationssicherheitssystem, das die Vertraulichkeit schützt, auch das Integritätsprinzip, da es Zugriffsrechte überprüft und sicherstellt, dass nur berechtigte Personen die Informationen sehen können.

3. Verfügbarkeit

Das Verfügbarkeitsprinzip der CIA-Triade bestätigt, dass die Informationen verfügbar sind, wann immer eine autorisierte Person, Einheit oder ein Prozess sie benötigt. Es schützt die Funktionalität der Unterstützungssysteme und stellt Daten zur Verfügung, wenn Sie sie für Entscheidungen benötigen.

Dazu gehört sicherzustellen, dass Sie über die erforderlichen Netzwerk- und Rechenressourcen verfügen, um die erwartete Übertragung von Daten zu ermöglichen. Cyber-Angriffe wie Denial-of-Service-Angriffe (DoS) haben das Potenzial, die Verfügbarkeit von Informationen zu gefährden. Sie sollten ein Backup pflegen, damit die Informationsverfügbarkeit bei IT-Sicherheitsvorfällen nicht beeinträchtigt wird.

Neben den Grundprinzipien der Informationssicherheit gelten weitere Grundsätze für ihre Maßnahmen und Praktiken:

- Unbestreitbarkeit: Es stellt sicher, dass der Verfasser einer Aussage die Urheberschaft der Kommunikation (Nachricht oder Unterschrift), von der er stammt, nicht leugnen kann.

- Authentizität: Es überprüft, ob Benutzer die sind, für die sie sich ausgeben, und jede Eingabe, die sie an ein Ziel senden, echt und authentisch ist.

- Rechenschaftspflicht: Es bestätigt, dass jede von einer Entität durchgeführte Aktion auf sie zurückgeführt werden kann.

Die CIA-Triade garantiert, dass die Informationen keiner Änderung, Löschung, Offenlegung oder Unterbrechung durch nicht autorisierte Stellen ausgesetzt sind, und betont die Informationssicherung.

Arten der Informationssicherheit

Informationssicherheit umfasst verschiedene Untertypen, die eine wesentliche Rolle beim Schutz einer bestimmten Art von Informationen, der Verwendung relevanter Tools und Bereichen spielen, in denen die Daten geschützt werden müssen.

Anwendungssicherheit

Anwendungssicherheitsmaßnahmen schützen die Informationen in Anwendungen vor Verstößen, die aufgrund von Schwachstellen in Web- oder Mobilanwendungen und Anwendungsprogrammierschnittstellen (APIs) verursacht werden. Diese Schwachstellen können in der Benutzerbereitstellung oder -authentifizierung, im Code des Programms, in Konfigurationen und damit verbundenen Richtlinien und Verfahren liegen.

Anwendungssicherheit beinhaltet die Verwendung spezifischer Tools zum Abschirmen, Scannen und Testen von Anwendungen. Es umfasst nicht nur die Anwendung, die Sie entwickeln, sondern auch andere, die Sie verwenden.

Sicherheit der Infrastruktur

Infrastruktursicherheit stellt sicher, dass Ihre Netzwerke, Server, Rechenzentren, Labore, Desktops und mobilen Geräte sicher sind. Mit der zunehmenden Konnektivität ist es wichtig, die Sicherheit rund um Geräte aufrechtzuerhalten, da selbst eine geringfügige Schwachstelle die gesamte Netzwerksicherheit gefährden kann.

Infrastruktursicherheitspraktiken betonen die Einführung von Sicherheitstools wie DNS-Schutzsoftware, Firewall, Intrusion-Detection-Systemen, Netzwerksicherheitskontrollen, Rechenzentrumssicherheit und mehr.

Cloud-Sicherheit

Cloud-Sicherheit drängt auf den Schutz von Anwendungen, die in der Cloud erstellt oder gehostet werden. Daher ist es für Unternehmen unerlässlich, verschiedene Anwendungen, die in einer gemeinsam genutzten Umgebung funktionieren, genau zu beobachten und zu isolieren. Es betont die Nutzung relevanter Tools für die Cloud, um Schwachstellen in gemeinsam genutzten Umgebungen wie der öffentlichen Cloud zu erkennen.

Die Cloud-Sicherheit lenkt die Aufmerksamkeit auch auf zentralisierte Sicherheitsverwaltung und -tools und lenkt gleichzeitig den notwendigen Fokus auf Anwendungen von Drittanbietern, die in der Cloud ausgeführt werden. Es führt wesentliche Einschränkungen für die Zugänglichkeit und Kontrolle von Anbieteranwendungen ein, um zu vermeiden, dass deren Schwachstellen Ihr Unternehmen beeinträchtigen. Cloud-Sicherheitsüberwachungs- und Analysesoftware hilft Unternehmen dabei, erfolgreich zu sein.

Schwachstellenmanagement

Der Vulnerability Management-Prozess umfasst das Scannen Ihrer Netzwerke, Computersysteme und Anwendungen auf Schwachstellen, die ein Sicherheitsrisiko für Ihre Informationssicherheit darstellen.

Da Unternehmen dazu neigen, ständig neue Anwendungen, Benutzer und Umgebungen hinzuzufügen, hilft ihnen das Vulnerability Management, Sicherheitslücken zu identifizieren und diese zu beheben, um ein angemessenes Risikomanagement zu gewährleisten. Es ermöglicht Unternehmen, die Gefahren einer ausgenutzten Schwachstelle zu vermeiden und eine Datenschutzverletzung zu verhindern.

Reaktion auf Vorfälle

Incident Response ist ein systematischer Ansatz zur Handhabung und Verwaltung eines Sicherheitsvorfalls bei gleichzeitiger Minimierung seiner Auswirkungen auf das Unternehmen. Es ist wichtig, dass Sie einen angemessenen Plan zur Reaktion auf Vorfälle haben, um mit einer Sicherheitsverletzung umzugehen, um die damit verbundenen Schäden und Kosten zu begrenzen und gleichzeitig Ihre Reaktionszeit zu verbessern.

Informationssicherheitspraktiken fördern die Annahme und Verwendung von Tools, um auf einen Sicherheitsvorfall zu reagieren. Diese Tools können SIEM-Systeme umfassen, um Protokolle zu überwachen und sie für forensische Analysen, Software zur Reaktion auf Vorfälle und mehrere andere aufzubewahren.

Kryptographie

Kryptografie ist ein wesentlicher Bestandteil der Informationssicherheit, da sie verhindert, dass Daten und Informationen offengelegt werden. Die Verschlüsselung trägt dazu bei, Informationen zu sichern und vor unbefugtem Zugriff zu schützen, wodurch die Datenintegrität und Vertraulichkeit gewahrt bleiben.

Eine gute Kryptografie für die Informationssicherheit umfasst die Verwendung eines fortgeschrittenen Verschlüsselungsstandards (AES), eines symmetrischen Schlüsselalgorithmus, der normalerweise von der Regierung zum Schutz geheimer Informationen verwendet wird.

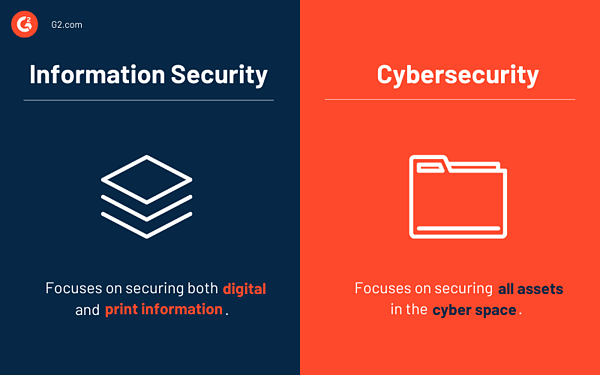

Informationssicherheit vs. Cybersicherheit

Informationssicherheit und Cybersicherheit werden selten synonym verwendet. In Wirklichkeit ist Cybersicherheit ein Überbegriff, der die Informationssicherheit als eine ihrer Disziplinen umfasst.

Cybersicherheit befasst sich mit dem Schutz all Ihrer IT-Ressourcen vor Cyberangriffen. Im Vergleich dazu konzentriert sich die Informationssicherheit explizit auf die Sicherung Ihrer Daten und Informationen. Der nächste Unterschied zwischen den beiden läuft auf die Art der zu schützenden Vermögenswerte hinaus. Cybersicherheit schirmt im Wesentlichen Vermögenswerte im Cyberspace ab. Im Gegensatz dazu schützt die Informationssicherheit Informationsbestände, die sowohl digital als auch gedruckt sein können.

Genauer gesagt wird die Cybersicherheit von Fachleuten verwaltet, die Experten im Umgang mit Advanced Persistent Threats (APT) sind. Andererseits wird Informationssicherheit von Fachleuten praktiziert, die Datensicherheitspraktiken verfeinern und eher dazu neigen, Ressourcen zu priorisieren, anstatt Bedrohungen wie Malware, Ransomware und mehr zu eliminieren.

Es gibt eine Überschneidung zwischen den beiden, da sie einem einheitlichen Motiv dienen, Ihre IT-Ressourcen zu schützen.

Zertifizierungen für Informationssicherheit

Wenn Sie beruflich Fortschritte in der Informationssicherheit machen möchten, können Sie einige Zertifizierungen erwerben, um sich einen Wettbewerbsvorteil zu verschaffen. Es bietet einen Maßstab für Ihr Fachwissen als Sicherheitsanalyst und ergänzt die Qualität Ihrer Fähigkeiten.

Die Informationssicherheitszertifizierungen lauten wie folgt:

- Zertifizierter ethischer Hacker (CEH)

- Zertifizierter Experte für Informationssystemsicherheit (CISSP)

- CompTIA Security+

- Zertifizierter Auditor für Informationssicherheit (CISA)

- Zertifizierter Informationssicherheitsmanager (CISM)

Abgesehen von den oben genannten gibt es verschiedene andere Informationssicherheitszertifizierungen, die Sie planen können, um Ihr berufliches Wachstum voranzutreiben und voranzutreiben.

Fortschritt mit Informationssicherheit

Erstellen Sie Ihre Informationssicherheitsrichtlinie, die darauf abzielt, die CIA-Triade zu erreichen, und machen Sie Ihr Unternehmen sicher, nicht nur für sich selbst, sondern auch für die Vielzahl von Kunden, die Sie bedienen.

Es ist ratsam, in Ihrem Unternehmen eine Sensibilisierungsschulung für Informationssicherheit durchzuführen, um sicherzustellen, dass die Mitarbeiter gut über die Bedrohungen informiert sind, die Ihre Sicherheit gefährden können.

Erfahren Sie mehr über die Benutzerbereitstellung, um die Zugriffsrechte von Endbenutzern zu regulieren und Ihre Informationen sicher zu halten.