¿Qué es la seguridad de la información? La mejor defensa que sus datos necesitan

Publicado: 2021-02-11Los datos son primordiales para todas las empresas que se ejecutan sobre los rieles de la tecnología moderna.

Ayuda a tomar mejores decisiones, planificar estrategias impecables y ejecutar tácticas impecables. En pocas palabras, sirve como base para las empresas que aspiran a alcanzar su punto máximo en el mercado actual.

Cuando lo piensa, los datos y la información han sido sus aliados más fuertes en todos los ámbitos de la vida profesional. Ahora, cuando se trata de su seguridad, se convierte en una prioridad.

La seguridad de la información salvaguarda las raíces mismas de sus negocios: los datos y los activos de información. Ya sea su base de conocimientos, información de sus empleados, clientes, inversionistas u otras partes interesadas, la seguridad de la información lo ayuda a protegerla de intenciones maliciosas.

¿Qué es la seguridad de la información?

La seguridad de la información, también llamada infosec, es la práctica de proteger sus datos e información del acceso no autorizado y mantener su confidencialidad, integridad y disponibilidad en todo momento. Abarca métodos para proteger la información privada y confidencial en medios impresos o digitales de modificaciones, eliminaciones, divulgaciones o interrupciones no autorizadas.

En general, la seguridad de la información mantiene sus datos e información a salvo de ser explotados por actores de amenazas. Protege sus activos de información mientras los transfiere de una máquina a otra oa través de un medio físico.

3 principios fundamentales de la seguridad de la información

Cualquier buen programa de gestión de la seguridad de la información debe diseñarse para lograr los tres principios de la seguridad de la información. Juntos, se conocen comúnmente como CIA: confidencialidad, integridad y disponibilidad. Profundicemos en los detalles de la tríada de la CIA.

1. Confidencialidad

El principio de confidencialidad mantiene la información crítica a salvo de la divulgación a personas, entidades o procesos no autorizados. Garantiza que la información confidencial se mantenga privada a menos que alguien la necesite para terminar sus funciones laborales.

Puede mantener la confidencialidad de la información a través de contraseñas, encriptación, autenticación multifactor y muchas otras formas. Pero primero, es esencial definir quién puede acceder a qué para que pueda restringir el acceso no autorizado a información específica.

2. Integridad

El siguiente elemento en la tríada de la CIA es la integridad de la información almacenada dentro de su organización. En pocas palabras, identifica la integridad y precisión de la información al garantizar que ninguna entidad la haya manipulado, intencional o accidentalmente.

Garantiza que los datos y la información son precisos y usted puede confiar en ellos. En general, un sistema de seguridad de la información que protege la confidencialidad también cumple con el principio de integridad, ya que analiza los derechos de acceso y garantiza que solo las personas autorizadas puedan ver la información.

3. Disponibilidad

El principio de disponibilidad de la tríada CIA valida que la información esté disponible siempre que una persona, entidad o proceso autorizado la necesite. Protege la funcionalidad de los sistemas de soporte, haciendo que los datos estén disponibles cuando los necesite para tomar decisiones.

Implica asegurarse de tener la red y los recursos informáticos necesarios para facilitar el movimiento esperado de datos. Los ataques cibernéticos como los ataques de denegación de servicio (DoS) tienen el potencial de comprometer la disponibilidad de la información. Debe mantener una copia de seguridad para que la disponibilidad de la información no se vea afectada durante los incidentes de seguridad de TI.

Aparte de los principios fundamentales de la seguridad de la información, otros principios rigen sus medidas y prácticas:

- No repudio: Garantiza que el autor de una declaración no pueda negar la autoría de la comunicación (mensaje o firma) que originó.

- Autenticidad: Verifica que los usuarios son quienes dicen ser, y que cada entrada que envían a un destino es genuina y auténtica.

- Rendición de cuentas: Valida que cada acción realizada por una entidad se pueda rastrear hasta ella.

La tríada CIA garantiza que la información no esté expuesta a modificación, eliminación, divulgación o interrupción causada por entidades no autorizadas y enfatiza el aseguramiento de la información.

Tipos de seguridad de la información.

La seguridad de la información abarca varios subtipos que juegan un papel esencial en la protección de un tipo específico de información, el uso de herramientas relevantes y áreas donde los datos necesitan protección.

seguridad de la aplicación

Las medidas de seguridad de las aplicaciones protegen la información de las aplicaciones de infracciones causadas por vulnerabilidades en las aplicaciones web o móviles y las interfaces de programación de aplicaciones (API). Estas vulnerabilidades pueden residir en el aprovisionamiento o la autenticación del usuario, el código del programa, las configuraciones y las políticas y procedimientos asociados con él.

La seguridad de las aplicaciones implica el uso de herramientas específicas para proteger, escanear y probar aplicaciones. No solo incluye la aplicación que desarrollas, sino también otras que usas.

Seguridad de la infraestructura

La seguridad de la infraestructura garantiza que sus redes, servidores, centros de datos, laboratorios, computadoras de escritorio y dispositivos móviles estén seguros. Con el aumento de la conectividad, es fundamental mantener la seguridad en torno a los dispositivos, ya que incluso una vulnerabilidad menor puede poner en peligro la seguridad de toda la red.

Las prácticas de seguridad de infraestructura enfatizan la adopción de herramientas de seguridad como software de protección de DNS, firewall, sistemas de detección de intrusos, controles de seguridad de red, seguridad del centro de datos y más.

seguridad en la nube

La seguridad en la nube presiona para proteger las aplicaciones creadas o alojadas en la nube. Hace que sea esencial para las empresas mantener una estrecha vigilancia y el aislamiento necesario de las diferentes aplicaciones que funcionan en un entorno compartido. Enfatiza el aprovechamiento de herramientas relevantes para la nube para detectar vulnerabilidades en entornos compartidos como la nube pública.

La seguridad en la nube también concentra la atención en la gestión y las herramientas de seguridad centralizadas, al tiempo que dirige el enfoque necesario hacia las aplicaciones de terceros que se ejecutan en la nube. Establece restricciones esenciales sobre la accesibilidad y el control de las aplicaciones de los proveedores para evitar que sus vulnerabilidades afecten a su empresa. El software de análisis y monitoreo de seguridad en la nube ayuda a las empresas a tener éxito en este sentido.

Gestión de vulnerabilidades

El proceso de gestión de vulnerabilidades consiste en escanear sus redes, sistemas informáticos y aplicaciones en busca de vulnerabilidades que supongan un riesgo para la seguridad de su información.

Dado que las empresas tienden a agregar nuevas aplicaciones, usuarios y entornos continuamente, la gestión de vulnerabilidades les ayuda a identificar las debilidades de seguridad y corregirlas para garantizar una gestión de riesgos adecuada. Permite a las empresas evitar los peligros que plantea una vulnerabilidad explotada y prevenir una violación de datos.

Respuesta al incidente

La respuesta a incidentes es un enfoque sistemático para manejar y administrar un incidente de seguridad mientras se minimiza su impacto en el negocio. Es esencial que tenga un plan de respuesta a incidentes adecuado para hacer frente a una brecha de seguridad para limitar los daños y costos asociados con ella mientras mejora su tiempo de respuesta.

Las prácticas de seguridad de la información fomentan la adopción y el uso de herramientas para responder a un incidente de seguridad. Estas herramientas pueden incluir sistemas SIEM para monitorear registros y preservarlos para análisis forense, software de respuesta a incidentes y muchos otros.

Criptografía

La criptografía es una parte esencial de la seguridad de la información, ya que evita que los datos y la información queden expuestos. El cifrado ayuda a proteger la información y la protege del acceso no autorizado, manteniendo la integridad y la confidencialidad de los datos.

Una buena criptografía de seguridad de la información incluirá el uso de un estándar de cifrado avanzado (AES), un algoritmo de clave simétrica que suele utilizar el gobierno para proteger la información clasificada.

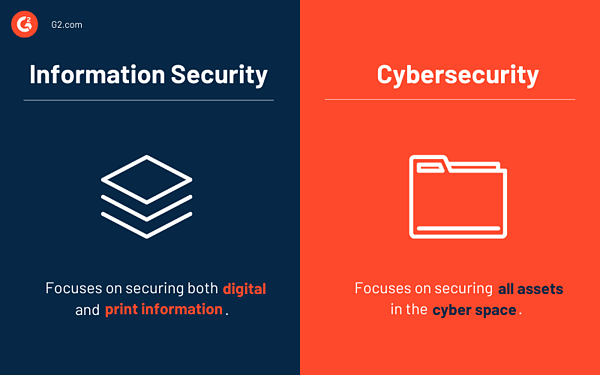

Seguridad de la información versus ciberseguridad

La seguridad de la información y la ciberseguridad rara vez se usan indistintamente. En realidad, la ciberseguridad es un término general que engloba a la seguridad de la información como una de sus disciplinas.

La ciberseguridad se ocupa de proteger todos sus activos de TI de los ataques cibernéticos. En comparación, la seguridad de la información se enfoca explícitamente en proteger sus datos e información. La siguiente diferencia entre los dos se reduce al tipo de activos que se protegen. La ciberseguridad esencialmente protege los activos en el ciberespacio. Por el contrario, la seguridad de la información protege los activos de información, que pueden ser tanto digitales como impresos.

En concreto, la ciberseguridad está gestionada por profesionales expertos en el manejo de amenazas persistentes avanzadas (APT). Por otro lado, la seguridad de la información la practican profesionales que perfeccionan las prácticas de seguridad de datos y están más inclinados a priorizar los recursos en lugar de eliminar amenazas como malware, ransomware y más.

Existe una superposición entre los dos, ya que atienden a un motivo unificado de mantener seguros sus activos de TI.

Certificaciones de seguridad de la información.

Cuando tiene la intención de avanzar profesionalmente en la seguridad de la información, puede obtener algunas certificaciones para obtener una ventaja competitiva. Proporciona un punto de referencia para su experiencia como analista de seguridad y complementa la calidad de su conjunto de habilidades.

Las certificaciones de seguridad de la información son las siguientes:

- Hacker Ético Certificado (CEH)

- Profesional certificado en seguridad de sistemas de información (CISSP)

- CompTIA Seguridad+

- Auditor de seguridad de la información certificado (CISA)

- Gerente Certificado de Seguridad de la Información (CISM)

Además de lo anterior, hay varias otras certificaciones de seguridad de la información que puede planificar para obtener y dirigir su crecimiento profesional.

Avanzar con la seguridad de la información

Cree su política de seguridad de la información dirigida a lograr la tríada CIA y haga que su negocio sea seguro, no solo para usted sino para la multitud de clientes a los que atiende.

Es recomendable llevar a cabo una capacitación de concientización sobre la seguridad de la información en su organización para asegurarse de que los empleados estén bien informados sobre las amenazas que pueden poner en riesgo su seguridad.

Obtenga más información sobre el aprovisionamiento de usuarios para regular los privilegios de acceso de los usuarios finales y mantener su información segura.