Bilgi Güvenliği Nedir? Verilerinizin İhtiyaç Duyduğu En İyi Savunma

Yayınlanan: 2021-02-11Veriler, modern teknolojinin raylarında çalışan her işletme için çok önemlidir.

Daha iyi kararlar almaya, kusursuz stratejiler planlamaya ve kusursuz taktikler uygulamaya yardımcı olur. Basitçe söylemek gerekirse, günümüz pazarında zirveye ulaşmak isteyen işletmelerin temeli olarak hizmet eder.

Bunu düşündüğünüzde, veri ve bilgi, profesyonel yaşamın her alanında en güçlü müttefikleriniz olmuştur. Şimdi, güvenliği söz konusu olduğunda, bir öncelik haline geliyor.

Bilgi güvenliği, işletmenizin köklerini korur: veri ve bilgi varlıkları. Bilgi tabanınız, çalışanlarınızın, müşterilerinizin, yatırımcılarınızın veya diğer paydaşlarınızın bilgileri olsun, bilgi güvenliği, onu kötü niyetli niyetlerden korumanıza yardımcı olur.

Bilgi güvenliği nedir?

Infosec olarak da adlandırılan bilgi güvenliği, verilerinizi ve bilgilerinizi yetkisiz erişime karşı koruma ve gizliliğini, bütünlüğünü ve kullanılabilirliğini her zaman koruma uygulamasıdır. Basılı veya dijital ortamdaki özel ve hassas bilgileri yetkisiz değişiklik, silme, ifşa veya kesintiye karşı koruma yöntemlerini kapsar.

Genel olarak bilgi güvenliği, verilerinizi ve bilgilerinizi tehdit aktörleri tarafından istismar edilmekten korur. Bilgi varlıklarınızı bir makineden diğerine veya fiziksel bir ortam aracılığıyla aktarırken korur.

Bilgi güvenliğinin 3 temel ilkesi

Herhangi bir iyi bilgi güvenliği yönetim programı, bilgi güvenliğinin üç ilkesine ulaşmak için tasarlanmalıdır. Birlikte, genellikle CIA olarak bilinirler: gizlilik, bütünlük ve kullanılabilirlik. CIA üçlüsünün ayrıntılarına inelim.

1. Gizlilik

Gizlilik ilkesi, kritik bilgileri yetkisiz kişilere, kuruluşlara veya süreçlere ifşa etmekten korur. Birinin iş görevlerini bitirmek için ihtiyaç duymadığı sürece gizli bilgilerin gizli kalmasını sağlar.

Parolalar, şifreleme, çok faktörlü kimlik doğrulama ve diğer birkaç yolla bilgi gizliliğini koruyabilirsiniz. Ancak önce, belirli bilgilere yetkisiz erişimi kısıtlayabilmeniz için kimin neye erişebileceğini tanımlamanız önemlidir.

2. Bütünlük

CIA üçlüsünün bir sonraki öğesi, kuruluşunuz içinde depolanan bilgilerin bütünlüğüdür . Basitçe söylemek gerekirse, hiçbir varlığın kasıtlı veya kazara kurcalamadığından emin olarak bilgilerin eksiksizliğini ve doğruluğunu belirler.

Verilerin ve bilgilerin doğru olduğunu garanti eder ve buna güvenebilirsiniz. Genel olarak gizliliği koruyan bir bilgi güvenliği sistemi, erişim haklarını dikkatle incelediği ve bilgileri yalnızca yetkili kişilerin görmesini sağladığı için bütünlük ilkesine de uygundur.

3. Kullanılabilirlik

CIA üçlüsünün kullanılabilirlik ilkesi, bilgilerin yetkili bir kişi, kuruluş veya süreç ihtiyaç duyduğunda erişilebilir olduğunu doğrular. Destek sistemlerinin işlevselliğini koruyarak, karar vermeniz için ihtiyaç duyduğunuzda verileri kullanılabilir hale getirir.

Beklenen veri hareketini kolaylaştırmak için gerekli ağ ve bilgi işlem kaynaklarına sahip olmanızı sağlamayı içerir. Hizmet reddi (DoS) saldırıları gibi siber saldırılar, bilgilerin kullanılabilirliğini tehlikeye atma potansiyeline sahiptir. BT güvenlik olayları sırasında bilgilerin kullanılabilirliğinin etkilenmemesi için bir yedek bulundurmalısınız.

Bilgi güvenliğinin temel ilkelerinin yanı sıra, önlemlerini ve uygulamalarını başka ilkeler de belirler:

- İnkar edilemezlik : Bir ifadenin yazarının, oluşturdukları iletişimin (mesaj veya imza) yazarlığını inkar edememesini sağlar.

- Özgünlük: Kullanıcıların iddia ettikleri kişi olduklarını ve bir hedefe gönderdikleri her girdinin gerçek ve özgün olduğunu doğrular.

- Hesap Verebilirlik: Bir varlık tarafından gerçekleştirilen her eylemin ona kadar izlenebileceğini doğrular.

CIA üçlüsü, bilgilerin yetkisiz kuruluşlardan kaynaklanan değişikliğe, silinmeye, ifşa edilmeye veya bozulmaya maruz kalmamasını garanti eder ve bilgi güvencesini vurgular.

Bilgi güvenliği türleri

Bilgi güvenliği, belirli bir bilgi türünün korunmasında, ilgili araçların kullanımında ve verilerin korunması gereken alanlarda önemli bir rol oynayan çeşitli alt türleri kapsar.

Uygulama güvenliği

Uygulama güvenlik önlemleri, uygulamalardaki bilgileri web veya mobil uygulamalardaki ve uygulama programlama arayüzlerindeki (API'ler) güvenlik açıklarından kaynaklanan ihlallerden korur. Bu güvenlik açıkları, kullanıcı yetkilendirmesinde veya kimlik doğrulamasında, program kodunda, yapılandırmalarda ve bunlarla ilişkili politika ve prosedürlerde olabilir.

Uygulama güvenliği, uygulamaları koruma, tarama ve test etme için kullanılan belirli araçların kullanılmasını içerir. Yalnızca geliştirdiğiniz uygulamayı değil, kullandığınız diğer uygulamaları da içerir.

Altyapı güvenliği

Altyapı güvenliği , ağlarınızın, sunucularınızın, veri merkezlerinizin, laboratuvarlarınızın, masaüstlerinizin ve mobil cihazlarınızın güvenliğini sağlar. Artan bağlantıyla birlikte, küçük bir güvenlik açığı bile tüm ağ güvenliğini tehlikeye atabileceğinden, cihazların çevresinde güvenliği sağlamak çok önemlidir.

Altyapı güvenlik uygulamaları, DNS koruma yazılımı, güvenlik duvarı, izinsiz giriş tespit sistemleri, ağ güvenlik kontrolleri, veri merkezi güvenliği ve daha fazlası gibi güvenlik araçlarının benimsenmesini vurgular.

Bulut güvenliği

Bulut güvenliği , bulutta oluşturulan veya barındırılan uygulamaları korumaya önem verir. İşletmelerin, paylaşılan bir ortamda çalışan farklı uygulamaları yakından izlemesini ve gerekli izolasyonunu sağlamasını zorunlu kılar. Genel bulut gibi paylaşılan ortamlardaki güvenlik açıklarını tespit etmek için bulut için ilgili araçlardan yararlanmayı vurgular.

Bulut güvenliği, aynı zamanda, bulut üzerinde çalışan üçüncü taraf uygulamalara yönelik gerekli odağı yönlendirirken, merkezi güvenlik yönetimi ve araçlarına da odaklanır. İşinizi etkileyen güvenlik açıklarından kaçınmak için erişilebilirlik ve satıcı uygulamaları üzerindeki denetimle ilgili temel kısıtlamaları belirler. Bulut güvenliği izleme ve analiz yazılımı, işletmelerin bu konuda başarılı olmasına yardımcı olur.

Güvenlik açığı yönetimi

Güvenlik açığı yönetimi süreci, bilgi güvenliğiniz için güvenlik riski oluşturan güvenlik açıkları için ağlarınızı, bilgisayar sistemlerinizi ve uygulamalarınızı taramayı kapsar.

İşletmeler sürekli olarak yeni uygulamalar, kullanıcılar ve ortamlar ekleme eğiliminde olduğundan, güvenlik açığı yönetimi, güvenlik zayıflıklarını belirlemelerine ve uygun risk yönetimini sağlamak için bunları düzeltmelerine yardımcı olur. İşletmelerin, istismar edilen bir güvenlik açığından kaynaklanan tehlikelerden kaçınmasına ve bir veri ihlalini önlemesine olanak tanır.

Olay yanıtı

Olay müdahalesi , bir güvenlik olayının iş üzerindeki etkisini en aza indirirken ele almak ve yönetmek için sistematik bir yaklaşımdır. Bir güvenlik ihlaliyle başa çıkmak için uygun bir olay müdahale planınızın olması, müdahale sürenizi iyileştirirken bununla ilişkili zararları ve maliyetleri sınırlamak için önemlidir.

Bilgi güvenliği uygulamaları, bir güvenlik olayına yanıt vermek için araçların benimsenmesini ve kullanılmasını teşvik eder. Bu araçlar, günlükleri izlemek ve bunları adli analiz, olay yanıt yazılımı ve diğerleri için korumak için SIEM sistemlerini içerebilir.

kriptografi

Kriptografi , veri ve bilgilerin açığa çıkmasını engellediği için bilgi güvenliğinin önemli bir parçasıdır. Şifreleme, bilgilerin güvenliğini sağlamaya yardımcı olur ve veri bütünlüğünü ve gizliliğini koruyarak yetkisiz erişime karşı korur.

İyi bilgi güvenliği kriptografisi, hükümet tarafından gizli bilgileri korumak için tipik olarak kullanılan simetrik bir anahtar algoritması olan gelişmiş bir şifreleme standardının (AES) kullanılmasını içerecektir.

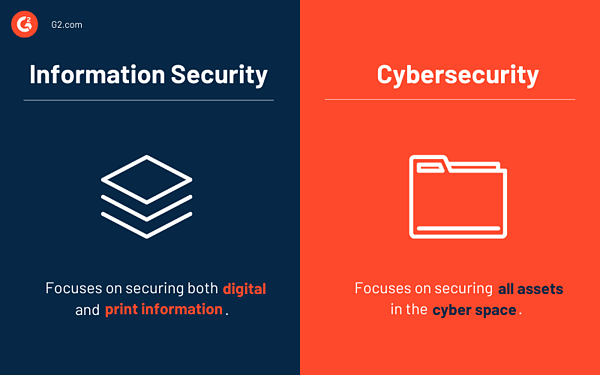

Bilgi güvenliği ve siber güvenlik

Bilgi güvenliği ve siber güvenlik nadiren birbirinin yerine kullanılır. Gerçekte siber güvenlik, disiplinlerinden biri olarak bilgi güvenliğini kapsayan bir şemsiye terimdir.

Siber güvenlik, tüm BT varlıklarınızı siber saldırılara karşı korumakla ilgilenir. Buna karşılık, bilgi güvenliği açıkça verilerinizin ve bilgilerinizin güvenliğini sağlamaya odaklanır. İkisi arasındaki bir sonraki fark, korunan varlıkların türüne bağlıdır. Siber güvenlik, esasen siber uzaydaki varlıkları korur. Buna karşılık, bilgi güvenliği, hem dijital hem de basılı olabilen bilgi varlıklarını korur.

Daha açık olmak gerekirse, siber güvenlik, gelişmiş kalıcı tehditleri (APT) ele alma konusunda uzman profesyoneller tarafından yönetilir. Öte yandan, bilgi güvenliği, veri güvenliği uygulamalarını bilen ve kötü amaçlı yazılım, fidye yazılımı ve daha fazlası gibi tehditleri ortadan kaldırmak yerine kaynaklara öncelik vermeye daha yatkın profesyoneller tarafından uygulanmaktadır.

BT varlıklarınızı güvende tutmak için birleşik bir güdüye hitap ettikleri için ikisi arasında bir örtüşme vardır.

Bilgi güvenliği sertifikaları

Bilgi güvenliğinde profesyonel olarak ilerleme kaydetmeyi düşündüğünüzde, rekabet avantajı elde etmek için birkaç sertifika kazanabilirsiniz. Bir güvenlik analisti olarak uzmanlığınıza bir referans sağlar ve beceri setinizin kalitesini tamamlar.

Bilgi güvenliği sertifikaları aşağıdaki gibidir:

- Sertifikalı Etik Hacker (CEH)

- Sertifikalı Bilgi Sistemleri Güvenliği Uzmanı (CISSP)

- CompTIA Güvenlik+

- Sertifikalı Bilgi Güvenliği Denetçisi (CISA)

- Sertifikalı Bilgi Güvenliği Yöneticisi (CISM)

Yukarıdakilerin dışında, kazanmayı ve profesyonel büyümenizi ileriye taşımayı planlayabileceğiniz çeşitli başka bilgi güvenliği sertifikaları da vardır.

Bilgi güvenliği ile ilerleyin

CIA üçlüsüne ulaşmayı hedefleyen bilgi güvenliği politikanızı oluşturun ve işinizi yalnızca kendiniz için değil, hizmet verdiğiniz çok sayıda müşteri için güvenli hale getirin.

Çalışanların güvenliğinizi riske atabilecek tehditler hakkında bilgi sahibi olmalarını sağlamak için kuruluşunuzda bilgi güvenliği farkındalık eğitimi yapmanız önerilir.

Son kullanıcıların erişim ayrıcalıklarını düzenlemek ve bilgilerinizi güvende tutmak için kullanıcı yetkilendirme hakkında daha fazla bilgi edinin.