Co to jest bezpieczeństwo informacji? Najlepsza ochrona, której potrzebujesz, aby Twoje dane

Opublikowany: 2021-02-11Dane mają kluczowe znaczenie dla każdej firmy działającej na torach nowoczesnej technologii.

Pomaga podejmować lepsze decyzje, planować nienaganne strategie i stosować bezbłędną taktykę. Mówiąc najprościej, służy jako podstawa dla firm dążących do osiągnięcia szczytu na dzisiejszym rynku.

Kiedy się nad tym zastanowić, dane i informacje są twoimi najsilniejszymi sprzymierzeńcami we wszystkich dziedzinach życia zawodowego. Teraz, jeśli chodzi o jego bezpieczeństwo, staje się priorytetem.

Bezpieczeństwo informacji chroni same korzenie Twojej firmy: dane i zasoby informacyjne. Niezależnie od tego, czy chodzi o bazę wiedzy, informacje o pracownikach, klientach, inwestorach czy innych interesariuszach, bezpieczeństwo informacji pomaga chronić je przed złośliwymi intencjami.

Co to jest bezpieczeństwo informacji?

Bezpieczeństwo informacji, zwane również infosec, to praktyka ochrony danych i informacji przed nieautoryzowanym dostępem oraz zachowanie ich poufności, integralności i dostępności przez cały czas. Obejmuje metody zabezpieczania prywatnych i poufnych informacji na nośnikach drukowanych lub cyfrowych przed nieautoryzowaną modyfikacją, usunięciem, ujawnieniem lub zakłóceniem.

Ogólnie rzecz biorąc, bezpieczeństwo informacji chroni Twoje dane i informacje przed wykorzystaniem przez cyberprzestępców. Chroni Twoje zasoby informacyjne podczas przenoszenia ich z jednego komputera na drugi lub za pośrednictwem fizycznego nośnika.

3 podstawowe zasady bezpieczeństwa informacji

Każdy dobry program zarządzania bezpieczeństwem informacji powinien być zaprojektowany tak, aby osiągnąć trzy zasady bezpieczeństwa informacji. Razem są one powszechnie znane jako CIA: poufność, integralność i dostępność. Zanurzmy się w szczegóły triady CIA.

1. Poufność

Zasada poufności chroni krytyczne informacje przed ujawnieniem nieupoważnionym osobom, podmiotom lub procesom. Gwarantuje, że poufne informacje pozostaną prywatne, chyba że ktoś ich potrzebuje do dokończenia swoich obowiązków służbowych.

Możesz zachować poufność informacji za pomocą haseł, szyfrowania, uwierzytelniania wieloskładnikowego i kilku innych sposobów. Ale najpierw należy określić, kto ma dostęp do czego, aby ograniczyć nieautoryzowany dostęp do określonych informacji.

2. Uczciwość

Kolejnym elementem triady CIA jest integralność informacji przechowywanych w Twojej organizacji. Mówiąc najprościej, identyfikuje kompletność i dokładność informacji, zapewniając, że żaden podmiot nie manipulował nimi, celowo lub przypadkowo.

Gwarantuje, że dane i informacje są dokładne i możesz im zaufać. Ogólnie rzecz biorąc, system bezpieczeństwa informacji, który chroni poufność, uwzględnia również zasadę integralności, ponieważ kontroluje prawa dostępu i zapewnia, że tylko upoważnione osoby mogą zobaczyć informacje.

3. Dostępność

Zasada dostępności triady CIA potwierdza, że informacje są dostępne, gdy tylko upoważniona osoba, podmiot lub proces tego potrzebuje. Zabezpiecza funkcjonalność systemów wsparcia, udostępniając dane, gdy są potrzebne do podejmowania decyzji.

Wiąże się to z zapewnieniem, że dysponujesz wymaganymi zasobami sieciowymi i komputerowymi, aby ułatwić oczekiwany przepływ danych. Ataki cybernetyczne, takie jak ataki typu „odmowa usługi” (DoS), mogą potencjalnie zagrozić dostępności informacji. Należy utrzymywać kopię zapasową, aby dostępność informacji nie została naruszona podczas incydentów związanych z bezpieczeństwem IT.

Oprócz podstawowych zasad bezpieczeństwa informacji, jego środki i praktyki regulują inne zasady:

- Niezaprzeczalność: zapewnia, że autor oświadczenia nie może zaprzeczyć autorstwa komunikatu (wiadomości lub podpisu), z którego się wywodzi.

- Autentyczność: weryfikuje, czy użytkownicy są tym, za kogo się podają, a każde dane, które wysyłają do miejsca docelowego, są autentyczne i autentyczne.

- Odpowiedzialność: Potwierdza, że każda czynność wykonywana przez podmiot może być z nim związana.

Triada CIA gwarantuje, że informacje nie są narażone na modyfikację, usunięcie, ujawnienie lub zakłócenie spowodowane przez nieuprawnione podmioty i kładzie nacisk na zapewnienie informacji.

Rodzaje bezpieczeństwa informacji

Bezpieczeństwo informacji obejmuje różne podtypy, które odgrywają zasadniczą rolę w ochronie określonego rodzaju informacji, wykorzystaniu odpowiednich narzędzi oraz obszarach, w których dane wymagają ochrony.

Bezpieczeństwo aplikacji

Środki bezpieczeństwa aplikacji chronią informacje w aplikacjach przed naruszeniami spowodowanymi lukami w aplikacjach internetowych lub mobilnych oraz interfejsach programowania aplikacji (API). Te luki mogą leżeć w udostępnianiu lub uwierzytelnianiu użytkowników, kodzie programu, konfiguracjach oraz związanych z nim zasadach i procedurach.

Bezpieczeństwo aplikacji obejmuje korzystanie z określonych narzędzi używanych do ochrony, skanowania i testowania aplikacji. Obejmuje to nie tylko aplikację, którą tworzysz, ale także inne, z których korzystasz.

Bezpieczeństwo infrastruktury

Bezpieczeństwo infrastruktury zapewnia bezpieczeństwo sieci, serwerów, centrów danych, laboratoriów, komputerów stacjonarnych i urządzeń mobilnych. Wraz z rosnącą łącznością konieczne jest zachowanie bezpieczeństwa wokół urządzeń, ponieważ nawet niewielka luka może zagrozić bezpieczeństwu całej sieci.

Praktyki bezpieczeństwa infrastruktury kładą nacisk na zastosowanie narzędzi bezpieczeństwa, takich jak oprogramowanie do ochrony DNS, zapora, systemy wykrywania włamań, mechanizmy kontroli bezpieczeństwa sieci, zabezpieczenia centrum danych i inne.

Bezpieczeństwo w chmurze

Bezpieczeństwo chmury naciska na ochronę aplikacji zbudowanych lub hostowanych w chmurze. To sprawia, że firmy muszą pilnować i izolować różne aplikacje działające we wspólnym środowisku. Kładzie nacisk na wykorzystanie odpowiednich narzędzi dla chmury do wykrywania luk we współdzielonych środowiskach, takich jak chmura publiczna.

Bezpieczeństwo chmury skupia również uwagę na scentralizowanym zarządzaniu bezpieczeństwem i narzędziach, jednocześnie kierując niezbędną koncentrację na aplikacje innych firm działające w chmurze. Wprowadza istotne ograniczenia dostępności i kontroli aplikacji dostawców, aby uniknąć ich luk w zabezpieczeniach, które mają wpływ na Twoją firmę. Oprogramowanie do monitorowania i analizy bezpieczeństwa w chmurze pomaga firmom odnosić sukcesy w tym zakresie.

Zarządzanie podatnościami

Proces zarządzania lukami obejmuje skanowanie sieci, systemów komputerowych i aplikacji w poszukiwaniu luk, które stanowią zagrożenie dla bezpieczeństwa informacji.

Ponieważ firmy mają tendencję do ciągłego dodawania nowych aplikacji, użytkowników i środowisk, zarządzanie słabymi punktami pomaga im identyfikować słabe punkty bezpieczeństwa i naprawiać je w celu zapewnienia właściwego zarządzania ryzykiem. Pozwala firmom uniknąć zagrożeń stwarzanych przez wykorzystywaną lukę w zabezpieczeniach i zapobiegać naruszeniom danych.

Reagowania na incydenty

Reagowanie na incydenty to systematyczne podejście do obsługi i zarządzania incydentem bezpieczeństwa przy jednoczesnym zminimalizowaniu jego wpływu na biznes. Niezbędne jest posiadanie odpowiedniego planu reagowania na incydenty, aby poradzić sobie z naruszeniem bezpieczeństwa, aby ograniczyć szkody i koszty z nim związane, jednocześnie poprawiając czas reakcji.

Praktyki w zakresie bezpieczeństwa informacji zachęcają do przyjmowania i używania narzędzi do reagowania na incydenty związane z bezpieczeństwem. Narzędzia te mogą obejmować systemy SIEM do monitorowania dzienników i przechowywania ich do analizy śledczej, oprogramowanie do reagowania na incydenty i kilka innych.

Kryptografia

Kryptografia jest istotną częścią bezpieczeństwa informacji, ponieważ zapobiega ujawnieniu danych i informacji. Szyfrowanie pomaga zabezpieczyć informacje i chroni je przed nieautoryzowanym dostępem, zachowując integralność i poufność danych.

Dobra kryptografia bezpieczeństwa informacji będzie obejmować stosowanie zaawansowanego standardu szyfrowania (AES), algorytmu klucza symetrycznego, zwykle używanego przez rząd do ochrony informacji niejawnych.

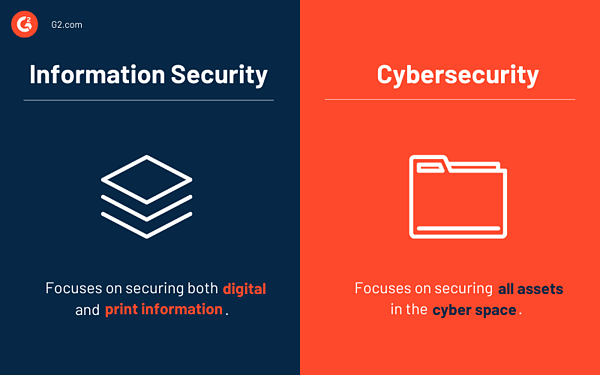

Bezpieczeństwo informacji a cyberbezpieczeństwo

Bezpieczeństwo informacji i cyberbezpieczeństwo są rzadko używane zamiennie. W rzeczywistości cyberbezpieczeństwo to pojęcie zbiorcze, które obejmuje bezpieczeństwo informacji jako jedną ze swoich dyscyplin.

Cyberbezpieczeństwo zajmuje się ochroną wszystkich zasobów IT przed cyberatakami. Dla porównania, bezpieczeństwo informacji skupia się wyraźnie na zabezpieczeniu Twoich danych i informacji. Kolejna różnica między nimi sprowadza się do rodzaju chronionych aktywów. Cyberbezpieczeństwo zasadniczo chroni zasoby w cyberprzestrzeni. Natomiast ochrona informacji chroni zasoby informacyjne, które mogą być zarówno cyfrowe, jak i drukowane.

Mówiąc dokładniej, cyberbezpieczeństwem zarządzają profesjonaliści, którzy są ekspertami w zakresie obsługi zaawansowanych trwałych zagrożeń (APT). Z drugiej strony, bezpieczeństwo informacji jest praktykowane przez profesjonalistów, którzy doskonalą praktyki bezpieczeństwa danych i są bardziej skłonni do priorytetowego traktowania zasobów niż eliminowania zagrożeń, takich jak złośliwe oprogramowanie, oprogramowanie ransomware i inne.

Oba te elementy nakładają się na siebie, ponieważ zapewniają ujednolicony motyw zapewnienia bezpieczeństwa zasobów IT.

Certyfikaty bezpieczeństwa informacji

Jeśli zamierzasz profesjonalnie poczynić postępy w dziedzinie bezpieczeństwa informacji, możesz zdobyć kilka certyfikatów, aby uzyskać przewagę konkurencyjną. Stanowi punkt odniesienia dla Twojej wiedzy jako analityka bezpieczeństwa i uzupełnia jakość Twoich umiejętności.

Certyfikaty bezpieczeństwa informacji są następujące:

- Certyfikowany haker etyczny (CEH)

- Certyfikowany specjalista ds. bezpieczeństwa systemów informatycznych (CISSP)

- CompTIA Bezpieczeństwo+

- Certyfikowany Audytor Bezpieczeństwa Informacji (CISA)

- Certyfikowany Menedżer Bezpieczeństwa Informacji (CISM)

Oprócz powyższego istnieje wiele innych certyfikatów bezpieczeństwa informacji, które możesz planować zdobyć i pokierować swoim rozwojem zawodowym.

Postęp z bezpieczeństwem informacji

Stwórz swoją politykę bezpieczeństwa informacji ukierunkowaną na osiągnięcie triady CIA i zadbaj o bezpieczeństwo swojej firmy, nie tylko dla siebie, ale także dla wielu klientów, którym obsługujesz.

Zaleca się przeprowadzenie szkolenia w zakresie świadomości bezpieczeństwa informacji w Twojej organizacji, aby upewnić się, że pracownicy są dobrze poinformowani o zagrożeniach, które mogą zagrażać Twojemu bezpieczeństwu.

Dowiedz się więcej o udostępnianiu użytkownikom, aby regulować uprawnienia dostępu użytkowników końcowych i chronić swoje informacje.