Qu'est-ce que la sécurité des informations ? La meilleure défense dont vos données ont besoin

Publié: 2021-02-11Les données sont primordiales pour toute entreprise qui fonctionne sur les rails de la technologie moderne.

Cela aide à prendre de meilleures décisions, à planifier des stratégies impeccables et à exécuter des tactiques sans faille. En termes simples, il sert de base aux entreprises qui aspirent à atteindre leur apogée sur le marché actuel.

Quand on y pense, les données et les informations ont été vos meilleurs alliés dans tous les domaines de la vie professionnelle. Maintenant, quand il s'agit de sa sécurité, cela devient une priorité.

La sécurité de l'information protège les racines mêmes de votre entreprise : les actifs de données et d'information. Qu'il s'agisse de votre base de connaissances, des informations de vos employés, clients, investisseurs ou autres parties prenantes, la sécurité des informations vous aide à les protéger des intentions malveillantes.

Qu'est-ce que la sécurité des informations ?

La sécurité de l'information, également appelée infosec, consiste à protéger vos données et informations contre tout accès non autorisé et à maintenir leur confidentialité, leur intégrité et leur disponibilité à tout moment. Il englobe des méthodes pour protéger les informations privées et sensibles sur les supports imprimés ou numériques contre toute modification, suppression, divulgation ou interruption non autorisée.

Dans l'ensemble, la sécurité des informations protège vos données et informations contre l'exploitation par des acteurs malveillants. Il protège vos actifs informationnels tout en les transférant d'une machine à une autre ou via un support physique.

3 principes fondamentaux de la sécurité de l'information

Tout bon programme de gestion de la sécurité de l'information doit être conçu pour réaliser les trois principes de la sécurité de l'information. Ensemble, ils sont communément appelés CIA : confidentialité, intégrité et disponibilité. Plongeons dans les détails de la triade de la CIA.

1. Confidentialité

Le principe de confidentialité protège les informations critiques contre leur divulgation à des personnes, entités ou processus non autorisés. Il garantit que les informations confidentielles restent privées à moins que quelqu'un n'en ait besoin pour terminer ses tâches.

Vous pouvez maintenir la confidentialité des informations grâce aux mots de passe, au cryptage, à l'authentification multifacteur et à plusieurs autres moyens. Mais d'abord, il est essentiel de définir qui peut accéder à quoi afin de pouvoir restreindre l'accès non autorisé à des informations spécifiques.

2. Intégrité

L'élément suivant de la triade CIA est l' intégrité des informations stockées au sein de votre organisation. En termes simples, il identifie l'exhaustivité et l'exactitude des informations en garantissant qu'aucune entité ne les a altérées, intentionnellement ou accidentellement.

Il garantit que les données et les informations sont exactes, et vous pouvez lui faire confiance. En règle générale, un système de sécurité de l'information qui protège la confidentialité répond également au principe d'intégrité, car il examine les droits d'accès et garantit que seules les personnes autorisées peuvent voir l'information.

3. Disponibilité

Le principe de disponibilité de la triade CIA valide que l'information est disponible chaque fois qu'une personne, une entité ou un processus autorisé en a besoin. Il protège la fonctionnalité des systèmes de support, rendant les données disponibles lorsque vous en avez besoin pour prendre des décisions.

Il s'agit de s'assurer que vous disposez du réseau et des ressources informatiques nécessaires pour faciliter le mouvement attendu des données. Les cyberattaques telles que les attaques par déni de service (DoS) peuvent compromettre la disponibilité des informations. Vous devez conserver une sauvegarde afin que la disponibilité des informations ne soit pas affectée lors d'incidents de sécurité informatique.

Outre les principes fondamentaux de la sécurité de l'information, d'autres principes régissent ses mesures et pratiques :

- Non-répudiation : elle garantit que l'auteur d'une déclaration ne peut pas nier la paternité de la communication (message ou signature) dont il est à l'origine.

- Authenticité : il vérifie que les utilisateurs sont bien ceux qu'ils prétendent être et que chaque entrée qu'ils envoient à une destination est authentique et authentique.

- Responsabilité : elle valide le fait que chaque action effectuée par une entité peut être retracée jusqu'à elle.

La triade CIA garantit que les informations ne sont pas exposées à des modifications, suppressions, divulgations ou perturbations causées par des entités non autorisées et met l'accent sur l'assurance des informations.

Types de sécurité de l'information

La sécurité de l'information englobe divers sous-types qui jouent un rôle essentiel dans la protection d'un type spécifique d'informations, l'utilisation d'outils pertinents et les domaines dans lesquels les données doivent être protégées.

Sécurité des applications

Les mesures de sécurité des applications protègent les informations contenues dans les applications contre les violations causées par les vulnérabilités des applications Web ou mobiles et des interfaces de programmation d'applications (API). Ces vulnérabilités peuvent résider dans le provisionnement ou l'authentification des utilisateurs, le code du programme, les configurations et les politiques et procédures qui y sont associées.

La sécurité des applications implique l'utilisation d'outils spécifiques utilisés pour protéger, analyser et tester les applications. Cela inclut non seulement l'application que vous développez, mais également les autres que vous utilisez.

Sécurité des infrastructures

La sécurité de l'infrastructure garantit la sécurité de vos réseaux, serveurs, centres de données, laboratoires, postes de travail et appareils mobiles. Avec l'augmentation de la connectivité, il est essentiel de maintenir la sécurité autour des appareils, car même une vulnérabilité mineure peut mettre en péril l'ensemble de la sécurité du réseau.

Les pratiques de sécurité de l'infrastructure mettent l'accent sur l'adoption d'outils de sécurité tels que le logiciel de protection DNS, le pare-feu, les systèmes de détection d'intrusion, les contrôles de sécurité du réseau, la sécurité du centre de données, etc.

Sécurité infonuagique

La sécurité du cloud insiste sur la protection des applications créées ou hébergées dans le cloud. Il est donc essentiel pour les entreprises de surveiller de près et d'isoler les différentes applications fonctionnant dans un environnement partagé. Il met l'accent sur l'utilisation d'outils pertinents pour le cloud afin de détecter les vulnérabilités dans des environnements partagés tels que le cloud public.

La sécurité du cloud concentre également l'attention sur la gestion et les outils de sécurité centralisés tout en concentrant l'attention nécessaire sur les applications tierces s'exécutant sur le cloud. Il met en place des restrictions essentielles sur l'accessibilité et le contrôle des applications des fournisseurs pour éviter que leurs vulnérabilités n'affectent votre entreprise. Les logiciels de surveillance et d'analyse de la sécurité dans le cloud aident les entreprises à réussir à cet égard.

Gestion des vulnérabilités

Le processus de gestion des vulnérabilités consiste à analyser vos réseaux, systèmes informatiques et applications à la recherche de vulnérabilités qui présentent un risque pour la sécurité de vos informations.

Alors que les entreprises ont tendance à ajouter continuellement de nouvelles applications, utilisateurs et environnements, la gestion des vulnérabilités les aide à identifier les faiblesses de sécurité et à les corriger pour assurer une bonne gestion des risques. Il permet aux entreprises d'éviter les dangers posés par une vulnérabilité exploitée et d'empêcher une violation de données.

Réponse aux incidents

La réponse aux incidents est une approche systématique pour traiter et gérer un incident de sécurité tout en minimisant son impact sur l'entreprise. Il est essentiel que vous disposiez d'un plan de réponse aux incidents approprié pour faire face à une faille de sécurité afin de limiter les dommages et les coûts qui y sont associés tout en améliorant votre temps de réponse.

Les pratiques de sécurité de l'information encouragent l'adoption et l'utilisation d'outils pour répondre à un incident de sécurité. Ces outils peuvent inclure des systèmes SIEM pour surveiller les journaux et les conserver pour une analyse médico-légale, un logiciel de réponse aux incidents et plusieurs autres.

Cryptographie

La cryptographie est un élément essentiel de la sécurité de l'information car elle empêche l'exposition des données et des informations. Le cryptage permet de sécuriser les informations et de les protéger contre tout accès non autorisé, en préservant l'intégrité et la confidentialité des données.

Une bonne cryptographie de sécurité de l'information comprendra l'utilisation d'une norme de cryptage avancée (AES), un algorithme à clé symétrique généralement utilisé par le gouvernement pour protéger les informations classifiées.

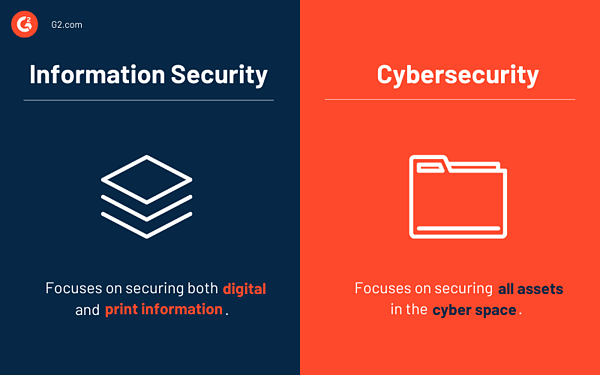

Sécurité de l'information vs cybersécurité

La sécurité de l'information et la cybersécurité sont rarement utilisées de manière interchangeable. En réalité, la cybersécurité est un terme générique qui englobe la sécurité de l'information comme l'une de ses disciplines.

La cybersécurité consiste à protéger tous vos actifs informatiques contre les cyberattaques. En comparaison, la sécurité des informations se concentre explicitement sur la sécurisation de vos données et informations. La différence suivante entre les deux se résume au type d'actifs protégés. La cybersécurité protège essentiellement les actifs dans le cyberespace. En revanche, la sécurité de l'information protège les actifs informationnels, qui peuvent être à la fois numériques ou imprimés.

Pour être plus précis, la cybersécurité est gérée par des professionnels experts dans la gestion des menaces persistantes avancées (APT). D'autre part, la sécurité des informations est pratiquée par des professionnels qui perfectionnent les pratiques de sécurité des données et sont plus enclins à prioriser les ressources plutôt qu'à éliminer les menaces telles que les logiciels malveillants, les rançongiciels, etc.

Il existe un chevauchement entre les deux car ils répondent à un motif unifié de maintien de la sécurité de vos actifs informatiques.

Certifications de sécurité de l'information

Lorsque vous avez l'intention de faire des progrès professionnels dans le domaine de la sécurité de l'information, vous pouvez obtenir quelques certifications pour obtenir un avantage concurrentiel. Il fournit une référence à votre expertise en tant qu'analyste de sécurité et complète la qualité de vos compétences.

Les certifications de sécurité de l'information sont les suivantes :

- Hacker éthique certifié (CEH)

- Professionnel certifié en sécurité des systèmes d'information (CISSP)

- Sécurité CompTIA+

- Auditeur certifié en sécurité de l'information (CISA)

- Responsable de la sécurité de l'information certifié (CISM)

Outre ce qui précède, il existe diverses autres certifications de sécurité de l'information que vous pouvez planifier pour gagner et orienter votre croissance professionnelle.

Avancez avec la sécurité de l'information

Créez votre politique de sécurité de l'information ciblée vers la réalisation de la triade CIA et sécurisez votre entreprise, non seulement pour vous-même, mais pour la multitude de clients que vous desservez.

Il est conseillé d'organiser une formation de sensibilisation à la sécurité de l'information dans votre organisation pour vous assurer que les employés sont bien informés des menaces susceptibles de mettre votre sécurité en danger.

En savoir plus sur le provisionnement des utilisateurs pour réguler les privilèges d'accès des utilisateurs finaux et assurer la sécurité de vos informations.