Apa itu Keamanan Informasi? Pertahanan Terbaik yang Dibutuhkan Data Anda

Diterbitkan: 2021-02-11Data sangat penting untuk setiap bisnis yang berjalan di rel teknologi modern.

Ini membantu untuk membuat keputusan yang lebih baik, merencanakan strategi yang sempurna, dan menjalankan taktik yang sempurna. Sederhananya, ini berfungsi sebagai fondasi bagi bisnis yang ingin mencapai puncaknya di pasar saat ini.

Ketika Anda memikirkannya, data dan informasi telah menjadi sekutu terkuat Anda di semua lapisan kehidupan profesional. Sekarang, ketika datang ke keamanannya, itu menjadi prioritas.

Keamanan informasi melindungi akar bisnis Anda: aset data dan informasi. Baik itu basis pengetahuan Anda, informasi karyawan, pelanggan, investor, atau pemangku kepentingan lainnya, keamanan informasi membantu Anda melindunginya dari niat jahat.

Apa itu keamanan informasi?

Keamanan informasi, juga disebut infosec, adalah praktik melindungi data dan informasi Anda dari akses yang tidak sah dan menjaga kerahasiaan, integritas, dan ketersediaannya setiap saat. Ini mencakup metode untuk mengamankan informasi pribadi dan sensitif di media cetak atau digital dari modifikasi, penghapusan, pengungkapan, atau gangguan yang tidak sah.

Secara keseluruhan, keamanan informasi menjaga data dan informasi Anda agar tidak dieksploitasi oleh pelaku ancaman. Ini menjaga aset informasi Anda saat mentransfernya dari satu mesin ke mesin lain atau melalui media fisik.

3 prinsip dasar keamanan informasi

Setiap program manajemen keamanan informasi yang baik harus dirancang untuk mencapai tiga prinsip keamanan informasi. Bersama-sama, mereka umumnya dikenal sebagai CIA: kerahasiaan, integritas, dan ketersediaan. Mari selami detail triad CIA.

1. Kerahasiaan

Prinsip kerahasiaan menjaga keamanan informasi penting dari pengungkapan kepada individu, entitas, atau proses yang tidak berwenang. Ini memastikan bahwa informasi rahasia tetap pribadi kecuali seseorang membutuhkannya untuk menyelesaikan tugas pekerjaan mereka.

Anda dapat menjaga kerahasiaan informasi melalui kata sandi, enkripsi, otentikasi multi-faktor, dan beberapa cara lainnya. Tetapi pertama-tama, penting untuk menentukan siapa yang dapat mengakses apa sehingga Anda dapat membatasi akses tidak sah ke informasi tertentu.

2. Integritas

Elemen berikutnya dalam triad CIA adalah integritas informasi yang disimpan dalam organisasi Anda. Sederhananya, ini mengidentifikasi kelengkapan dan keakuratan informasi dengan memastikan bahwa tidak ada entitas yang merusaknya, sengaja atau tidak sengaja.

Ini menjamin bahwa data dan informasi akurat, dan Anda dapat mempercayainya. Umumnya, sistem keamanan informasi yang melindungi kerahasiaan juga memenuhi prinsip integritas, karena sistem ini meneliti hak akses dan memastikan bahwa hanya orang yang berwenang yang dapat melihat informasi tersebut.

3. Ketersediaan

Prinsip ketersediaan triad CIA memvalidasi bahwa informasi tersedia kapan pun individu, entitas, atau proses yang berwenang membutuhkannya. Ini melindungi fungsionalitas sistem pendukung, membuat data tersedia saat Anda membutuhkannya untuk membuat keputusan.

Ini melibatkan memastikan bahwa Anda memiliki jaringan dan sumber daya komputasi yang diperlukan untuk memfasilitasi pergerakan data yang diharapkan. Serangan dunia maya seperti serangan penolakan layanan (DoS) berpotensi mengganggu ketersediaan informasi. Anda harus memelihara cadangan sehingga ketersediaan informasi tidak terpengaruh selama insiden keamanan TI.

Terlepas dari prinsip-prinsip dasar keamanan informasi, prinsip-prinsip lain mengatur tindakan dan praktiknya::

- Non-repudiation: Ini memastikan bahwa penulis pernyataan tidak dapat menyangkal kepengarangan komunikasi (pesan atau tanda tangan) yang mereka berasal.

- Keaslian: Ini memverifikasi bahwa pengguna adalah siapa yang mereka klaim, dan setiap input yang mereka kirim ke tujuan adalah asli dan otentik.

- Akuntabilitas: Ini memvalidasi bahwa setiap tindakan yang dilakukan oleh suatu entitas dapat ditelusuri kembali ke sana.

Triad CIA menjamin bahwa informasi tersebut tidak terkena modifikasi, penghapusan, pengungkapan, atau gangguan yang disebabkan karena entitas yang tidak sah dan menekankan jaminan informasi.

Jenis keamanan informasi

Keamanan informasi mencakup berbagai subtipe yang memainkan peran penting dalam melindungi jenis informasi tertentu, penggunaan alat yang relevan, dan area di mana data membutuhkan perlindungan.

Keamanan aplikasi

Tindakan keamanan aplikasi melindungi informasi dalam aplikasi dari pelanggaran yang disebabkan karena kerentanan dalam aplikasi web atau seluler dan antarmuka pemrograman aplikasi (API). Kerentanan ini mungkin terletak pada penyediaan atau otentikasi pengguna, kode program, konfigurasi, serta kebijakan dan prosedur yang terkait dengannya.

Keamanan aplikasi melibatkan penggunaan alat khusus yang digunakan untuk melindungi, memindai, dan menguji aplikasi. Ini tidak hanya mencakup aplikasi yang Anda kembangkan tetapi juga aplikasi lain yang Anda gunakan.

Keamanan infrastruktur

Keamanan infrastruktur memastikan bahwa jaringan, server, pusat data, lab, desktop, dan perangkat seluler Anda aman. Dengan meningkatnya konektivitas, sangat penting untuk menjaga keamanan di sekitar perangkat, karena bahkan kerentanan kecil dapat membahayakan seluruh keamanan jaringan.

Praktik keamanan infrastruktur menekankan penerapan alat keamanan seperti perangkat lunak perlindungan DNS, firewall, sistem deteksi intrusi, kontrol keamanan jaringan, keamanan pusat data, dan banyak lagi.

Keamanan awan

Keamanan cloud menekankan pada perlindungan aplikasi yang dibangun atau dihosting di cloud. Itu membuatnya penting bagi bisnis untuk terus mencermati dan isolasi yang diperlukan dari berbagai aplikasi yang berfungsi dalam lingkungan bersama. Ini menekankan pemanfaatan alat yang relevan untuk cloud untuk mendeteksi kerentanan di lingkungan bersama seperti cloud publik.

Keamanan cloud juga memusatkan perhatian pada manajemen dan peralatan keamanan terpusat sambil mengarahkan fokus yang diperlukan ke aplikasi pihak ketiga yang berjalan di cloud. Ini tahapan pembatasan penting pada aksesibilitas dan kontrol pada aplikasi vendor untuk menghindari kerentanan mereka mempengaruhi bisnis Anda. Perangkat lunak pemantauan dan analitik keamanan cloud membantu bisnis berhasil dalam hal ini.

Manajemen kerentanan

Proses manajemen kerentanan menyelimuti pemindaian jaringan, sistem komputer, dan aplikasi Anda untuk mencari kerentanan yang menimbulkan risiko keamanan terhadap keamanan informasi Anda.

Karena bisnis cenderung menambahkan aplikasi, pengguna, dan lingkungan baru secara terus-menerus, manajemen kerentanan membantu mereka mengidentifikasi kelemahan keamanan dan memperbaikinya untuk memastikan manajemen risiko yang tepat. Ini memungkinkan bisnis untuk menghindari bahaya yang ditimbulkan oleh kerentanan yang dieksploitasi dan mencegah pelanggaran data.

Tanggapan insiden

Tanggapan insiden adalah pendekatan sistematis untuk menangani dan mengelola insiden keamanan sambil meminimalkan dampaknya terhadap bisnis. Sangat penting bahwa Anda memiliki rencana respons insiden yang tepat untuk menangani pelanggaran keamanan untuk membatasi kerusakan dan biaya yang terkait dengannya sambil meningkatkan waktu respons Anda.

Praktik keamanan informasi mendorong adopsi dan penggunaan alat untuk menanggapi insiden keamanan. Alat-alat ini dapat mencakup sistem SIEM untuk memantau log dan menyimpannya untuk analisis forensik, perangkat lunak respons insiden, dan beberapa lainnya.

Kriptografi

Kriptografi adalah bagian penting dari keamanan informasi karena mencegah data dan informasi terekspos. Enkripsi membantu mengamankan informasi dan melindunginya dari akses yang tidak sah, menjaga integritas dan kerahasiaan data.

Kriptografi keamanan informasi yang baik akan mencakup penggunaan standar enkripsi lanjutan (AES), algoritma kunci simetris yang biasanya digunakan oleh pemerintah untuk melindungi informasi rahasia.

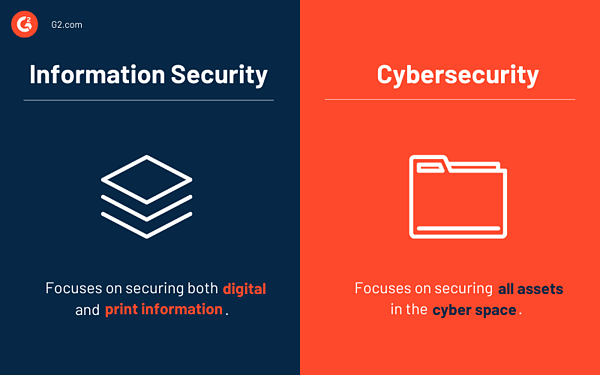

Keamanan informasi vs. keamanan siber

Keamanan informasi dan keamanan siber jarang digunakan secara bergantian. Pada kenyataannya, keamanan siber adalah istilah umum yang menyelubungi keamanan informasi sebagai salah satu disiplin ilmunya.

Keamanan siber berkaitan dengan melindungi semua aset TI Anda dari serangan siber. Sebagai perbandingan, keamanan informasi berfokus secara eksplisit pada pengamanan data dan informasi Anda. Perbedaan selanjutnya antara keduanya bermuara pada jenis aset yang dilindungi. Keamanan siber pada dasarnya melindungi aset di dunia maya. Sebaliknya, penjaga keamanan informasi aset informasi, yang dapat berupa digital atau cetak.

Lebih spesifik lagi, keamanan siber dikelola oleh para profesional yang ahli dalam menangani ancaman persisten tingkat lanjut (APT). Di sisi lain, keamanan informasi dipraktikkan oleh para profesional yang mengasah praktik keamanan data dan lebih cenderung memprioritaskan sumber daya daripada menghilangkan ancaman seperti malware, ransomware, dan lainnya.

Ada tumpang tindih di antara keduanya karena mereka memenuhi motif terpadu untuk menjaga aset TI Anda tetap aman.

Sertifikasi keamanan informasi

Ketika Anda berniat untuk membuat langkah dalam keamanan informasi secara profesional, Anda bisa mendapatkan beberapa sertifikasi untuk mendapatkan keunggulan kompetitif. Ini memberikan tolok ukur keahlian Anda sebagai analis keamanan dan melengkapi kualitas keahlian Anda.

Sertifikasi keamanan informasi adalah sebagai berikut:

- Peretas Etis Bersertifikat (CEH)

- Profesional Keamanan Sistem Informasi Bersertifikat (CISSP)

- Keamanan CompTIA+

- Auditor Keamanan Informasi Bersertifikat (CISA)

- Manajer Keamanan Informasi Bersertifikat (CISM)

Selain di atas, ada berbagai sertifikasi keamanan informasi lain yang dapat Anda rencanakan untuk diperoleh dan mengarahkan pertumbuhan profesional Anda ke depan.

Maju dengan keamanan informasi

Buat kebijakan keamanan informasi Anda yang ditargetkan untuk mencapai triad CIA dan buat bisnis Anda aman, tidak hanya untuk diri Anda sendiri tetapi banyak klien yang Anda layani.

Dianjurkan untuk melakukan pelatihan kesadaran keamanan informasi di organisasi Anda untuk memastikan bahwa karyawan mendapat informasi yang baik tentang ancaman yang dapat membahayakan keamanan Anda.

Pelajari lebih lanjut tentang penyediaan pengguna untuk mengatur hak akses pengguna akhir dan menjaga keamanan informasi Anda.