Что такое информационная безопасность? Лучшая защита ваших данных

Опубликовано: 2021-02-11Данные имеют первостепенное значение для любого бизнеса, работающего на рельсах современных технологий.

Это помогает принимать лучшие решения, планировать безупречные стратегии и выполнять безупречные тактики. Проще говоря, он служит основой для предприятий, стремящихся достичь своего пика на современном рынке.

Если подумать, данные и информация были вашими самыми сильными союзниками во всех сферах профессиональной жизни. Теперь, когда речь заходит о его безопасности, это становится приоритетом.

Информационная безопасность защищает самые основы вашего бизнеса: данные и информационные активы. Будь то ваша база знаний, информация ваших сотрудников, клиентов, инвесторов или других заинтересованных сторон, информационная безопасность поможет вам защитить ее от злонамеренных намерений.

Что такое информационная безопасность?

Информационная безопасность, также называемая информационной безопасностью, — это практика защиты ваших данных и информации от несанкционированного доступа и поддержания их конфиденциальности, целостности и доступности в любое время. Он включает в себя методы защиты частной и конфиденциальной информации на печатных или цифровых носителях от несанкционированного изменения, удаления, раскрытия или разрушения.

В целом, информационная безопасность защищает ваши данные и информацию от злоумышленников. Он защищает ваши информационные активы при их передаче с одной машины на другую или через физический носитель.

3 фундаментальных принципа информационной безопасности

Любая хорошая программа управления информационной безопасностью должна быть разработана для достижения трех принципов информационной безопасности. Вместе они широко известны как CIA: конфиденциальность, целостность и доступность. Давайте углубимся в детали триады ЦРУ.

1. Конфиденциальность

Принцип конфиденциальности защищает критически важную информацию от раскрытия неавторизованным лицам, организациям или процессам. Это гарантирует, что конфиденциальная информация останется конфиденциальной, если только она не понадобится кому-то для выполнения своих служебных обязанностей.

Вы можете сохранить конфиденциальность информации с помощью паролей, шифрования, многофакторной аутентификации и ряда других способов. Но сначала важно определить, кто и к чему имеет доступ, чтобы можно было ограничить несанкционированный доступ к определенной информации.

2. Честность

Следующим элементом триады CIA является целостность информации, хранящейся в вашей организации. Проще говоря, он определяет полноту и точность информации, гарантируя, что никакая сущность не подделала ее намеренно или случайно.

Он гарантирует, что данные и информация точны, и вы можете им доверять. Как правило, система информационной безопасности, которая защищает конфиденциальность, также соблюдает принцип целостности, поскольку она тщательно проверяет права доступа и гарантирует, что только уполномоченные лица могут видеть информацию.

3. Доступность

Принцип доступности триады CIA подтверждает, что информация доступна всякий раз, когда она требуется уполномоченному лицу, организации или процессу. Он защищает функциональность систем поддержки, делая данные доступными, когда они нужны вам для принятия решений.

Это включает в себя обеспечение наличия необходимых сетевых и вычислительных ресурсов для облегчения ожидаемого перемещения данных. Кибератаки, такие как атаки типа «отказ в обслуживании» (DoS), могут поставить под угрозу доступность информации. Вы должны поддерживать резервную копию, чтобы доступность информации не пострадала во время инцидентов ИТ-безопасности.

Помимо основных принципов информационной безопасности, другие принципы регулируют ее меры и практику:

- Неотказуемость: гарантирует, что автор заявления не может отрицать авторство сообщения (сообщения или подписи), которое он создал.

- Аутентичность: он проверяет, что пользователи являются теми, за кого себя выдают, и что каждый ввод, который они отправляют в пункт назначения, является подлинным и аутентичным.

- Подотчетность: подтверждает, что каждое действие, выполняемое объектом, может быть отслежено до него.

Триада CIA гарантирует, что информация не подвергается модификации, удалению, раскрытию или нарушению, вызванному неуполномоченными лицами, и подчеркивает надежность информации.

Виды информационной безопасности

Информационная безопасность включает в себя различные подтипы, которые играют важную роль в защите определенного типа информации, использовании соответствующих инструментов и областей, где данные нуждаются в защите.

Безопасность приложений

Меры безопасности приложений защищают информацию в приложениях от утечек, вызванных уязвимостями в веб-приложениях или мобильных приложениях и интерфейсах прикладного программирования (API). Эти уязвимости могут быть связаны с подготовкой или аутентификацией пользователей, кодом программы, конфигурациями и связанными с ней политиками и процедурами.

Безопасность приложений включает в себя использование специальных инструментов, используемых для экранирования, сканирования и тестирования приложений. Сюда входит не только приложение, которое вы разрабатываете, но и другие приложения, которыми вы пользуетесь.

Безопасность инфраструктуры

Безопасность инфраструктуры обеспечивает безопасность ваших сетей, серверов, центров обработки данных, лабораторий, настольных компьютеров и мобильных устройств. С увеличением количества подключений важно поддерживать безопасность устройств, поскольку даже незначительная уязвимость может поставить под угрозу безопасность всей сети.

Практики обеспечения безопасности инфраструктуры подчеркивают важность использования таких инструментов безопасности, как программное обеспечение для защиты DNS, брандмауэр, системы обнаружения вторжений, элементы управления сетевой безопасностью, безопасность центра обработки данных и многое другое.

Облачная безопасность

Облачная безопасность требует защиты приложений, созданных или размещенных в облаке. Это делает важным для предприятий внимательное наблюдение и необходимую изоляцию различных приложений, работающих в общей среде. Особое внимание уделяется использованию соответствующих инструментов для облака для обнаружения уязвимостей в общих средах, таких как общедоступное облако.

Облачная безопасность также концентрирует внимание на централизованном управлении безопасностью и инструментарием, направляя необходимое внимание на сторонние приложения, работающие в облаке. Он вводит существенные ограничения на доступность и контроль над приложениями поставщиков, чтобы избежать их уязвимостей, влияющих на ваш бизнес. Программное обеспечение для мониторинга и аналитики облачной безопасности помогает компаниям добиться успеха в этом отношении.

Управление уязвимостями

Процесс управления уязвимостями включает в себя сканирование ваших сетей, компьютерных систем и приложений на наличие уязвимостей, которые представляют угрозу вашей информационной безопасности.

Поскольку предприятия постоянно добавляют новые приложения, пользователей и среды, управление уязвимостями помогает им выявлять слабые места в системе безопасности и устранять их для обеспечения надлежащего управления рисками. Это позволяет предприятиям избежать опасностей, связанных с используемой уязвимостью, и предотвратить утечку данных.

Реакция на инцидент

Реагирование на инциденты — это систематический подход к обработке и управлению инцидентами безопасности при минимизации их влияния на бизнес. Крайне важно, чтобы у вас был надлежащий план реагирования на инциденты, связанные с нарушением безопасности, чтобы ограничить ущерб и расходы, связанные с этим, а также сократить время реагирования.

Методы информационной безопасности поощряют принятие и использование инструментов для реагирования на инциденты безопасности. Эти инструменты могут включать системы SIEM для мониторинга журналов и их сохранения для криминалистического анализа, программное обеспечение для реагирования на инциденты и некоторые другие.

Криптография

Криптография является неотъемлемой частью информационной безопасности, поскольку она предотвращает раскрытие данных и информации. Шифрование помогает защитить информацию и защищает ее от несанкционированного доступа, сохраняя целостность и конфиденциальность данных.

Надлежащая криптография информационной безопасности будет включать использование передового стандарта шифрования (AES) — алгоритма с симметричным ключом, который обычно используется правительством для защиты секретной информации.

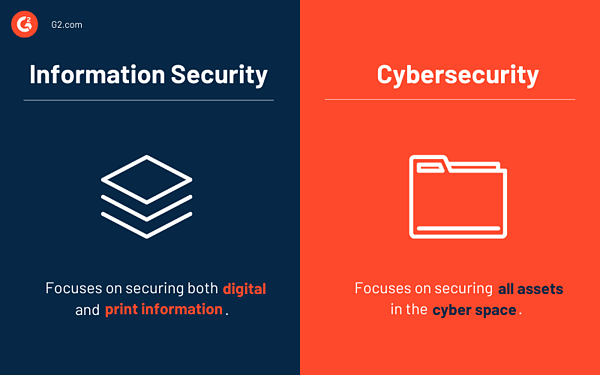

Информационная безопасность против кибербезопасности

Информационная безопасность и кибербезопасность редко используются взаимозаменяемо. На самом деле кибербезопасность — это общий термин, охватывающий информационную безопасность как одну из ее дисциплин.

Кибербезопасность занимается защитой всех ваших ИТ-активов от кибератак. Для сравнения, информационная безопасность сосредоточена на защите ваших данных и информации. Следующее различие между ними сводится к типу защищаемых активов. Кибербезопасность по существу защищает активы в киберпространстве. Напротив, информационная безопасность охраняет информационные активы, которые могут быть как цифровыми, так и печатными.

Чтобы быть более конкретным, кибербезопасностью управляют профессионалы, которые являются экспертами в борьбе с продвинутыми постоянными угрозами (APT). С другой стороны, информационная безопасность практикуется профессионалами, которые оттачивают методы защиты данных и более склонны к расстановке приоритетов ресурсов, а не к устранению таких угроз, как вредоносные программы, программы-вымогатели и т. д.

Между ними существует частичное совпадение, поскольку они служат единому мотиву обеспечения безопасности ваших ИТ-активов.

Сертификаты информационной безопасности

Если вы намерены добиться профессионального прогресса в области информационной безопасности, вы можете получить несколько сертификатов, чтобы получить конкурентное преимущество. Он обеспечивает эталон вашего опыта в качестве аналитика безопасности и дополняет качество вашего набора навыков.

Сертификаты информационной безопасности следующие:

- Сертифицированный этический хакер (CEH)

- Сертифицированный специалист по безопасности информационных систем (CISSP)

- КомпТИА Безопасность+

- Сертифицированный аудитор по информационной безопасности (CISA)

- Сертифицированный менеджер по информационной безопасности (CISM)

Помимо вышеперечисленного, существуют различные другие сертификаты по информационной безопасности, которые вы можете запланировать получить и направить свой профессиональный рост вперед.

Прогресс с информационной безопасностью

Создайте свою политику информационной безопасности, направленную на достижение триады CIA, и сделайте свой бизнес безопасным не только для себя, но и для множества клиентов, которых вы обслуживаете.

Рекомендуется провести обучение по вопросам информационной безопасности в вашей организации, чтобы убедиться, что сотрудники хорошо информированы об угрозах, которые могут поставить под угрозу вашу безопасность.

Узнайте больше о подготовке пользователей, чтобы регулировать права доступа конечных пользователей и обеспечивать безопасность вашей информации.