ما هو أمن المعلومات؟ أفضل دفاع تحتاجه بياناتك

نشرت: 2021-02-11البيانات ذات أهمية قصوى لكل الأعمال التجارية التي تعمل على قضبان التكنولوجيا الحديثة.

فهو يساعد على اتخاذ قرارات أفضل ، وتخطيط استراتيجيات لا تشوبها شائبة ، وتنفيذ تكتيكات لا تشوبها شائبة. ببساطة ، إنه بمثابة الأساس للشركات التي تطمح للوصول إلى ذروتها في السوق الحالية.

عندما تفكر في الأمر ، فإن البيانات والمعلومات كانت أقوى حلفائك في جميع مناحي الحياة المهنية. الآن ، عندما يتعلق الأمر بأمنها ، فإنها تصبح أولوية.

يحمي أمن المعلومات الجذور الحقيقية لأعمالك: أصول البيانات والمعلومات. سواء كانت قاعدة معارفك أو معلومات موظفيك أو عملائك أو مستثمرك أو غيرهم من أصحاب المصلحة ، فإن أمن المعلومات يساعدك على حمايتها من النوايا الخبيثة.

ما هو أمن المعلومات؟

أمن المعلومات ، المعروف أيضًا باسم infosec ، هو ممارسة لحماية بياناتك ومعلوماتك من الوصول غير المصرح به والحفاظ على سريتها وسلامتها وتوافرها في جميع الأوقات. وهو يشمل طرقًا لتأمين المعلومات الخاصة والحساسة على الوسائط المطبوعة أو الرقمية من التعديل أو الحذف أو الكشف أو التعطيل غير المصرح به.

بشكل عام ، يحافظ أمن المعلومات على بياناتك ومعلوماتك في مأمن من الاستغلال من قبل الجهات المهددة. إنه يحمي أصول المعلومات الخاصة بك أثناء نقلها من جهاز إلى آخر أو عبر وسيط مادي.

3 مبادئ أساسية لأمن المعلومات

يجب تصميم أي برنامج جيد لإدارة أمن المعلومات لتحقيق المبادئ الثلاثة لأمن المعلومات. يُعرفان معًا باسم CIA: السرية والنزاهة والتوافر. دعونا نتعمق في تفاصيل ثالوث وكالة المخابرات المركزية.

1. السرية

مبدأ السرية يحافظ على المعلومات الهامة في مأمن من الكشف عنها لأفراد أو كيانات أو عمليات غير مصرح بها. إنه يضمن أن تظل المعلومات السرية خاصة ما لم يحتاجها شخص ما لإنهاء واجبات وظيفته.

يمكنك الحفاظ على سرية المعلومات من خلال كلمات المرور والتشفير والمصادقة متعددة العوامل والعديد من الطرق الأخرى. لكن أولاً ، من الضروري تحديد من يمكنه الوصول إلى ما بحيث يمكنك تقييد الوصول غير المصرح به إلى معلومات معينة.

2. النزاهة

العنصر التالي في ثالوث CIA هو سلامة المعلومات المخزنة داخل مؤسستك. ببساطة ، تحدد مدى اكتمال ودقة المعلومات من خلال التأكد من عدم تلاعب أي كيان بها ، عن قصد أو عن غير قصد.

يضمن دقة البيانات والمعلومات ويمكنك الوثوق بها. بشكل عام ، يلبي نظام أمن المعلومات الذي يحمي السرية أيضًا مبدأ النزاهة ، لأنه يدقق في حقوق الوصول ويضمن أن الأشخاص المصرح لهم فقط يمكنهم رؤية المعلومات.

3. التوفر

يتحقق مبدأ توافر ثالوث وكالة المخابرات المركزية من أن المعلومات متاحة متى احتاجها فرد أو كيان أو عملية مرخص لها. إنه يحمي وظائف أنظمة الدعم ، مما يجعل البيانات متاحة عند الحاجة إليها لاتخاذ القرارات.

يتضمن التأكد من أن لديك الشبكة المطلوبة وموارد الحوسبة لتسهيل الحركة المتوقعة للبيانات. الهجمات السيبرانية مثل هجمات رفض الخدمة (DoS) لديها القدرة على الإضرار بتوافر المعلومات. يجب عليك الاحتفاظ بنسخة احتياطية حتى لا يتأثر توفر المعلومات أثناء حوادث أمن تكنولوجيا المعلومات.

بصرف النظر عن المبادئ الأساسية لأمن المعلومات ، هناك مبادئ أخرى تحكم إجراءاتها وممارساتها:

- عدم التنصل: يضمن أن مؤلف البيان لا يمكنه إنكار تأليف الاتصال (الرسالة أو التوقيع) الذي نشأ.

- الأصالة: تتحقق من أن المستخدمين هم من يدّعون أنهم ، وأن كل إدخال يرسلونه إلى وجهة هو أصلي وحقيقي.

- المساءلة: تتحقق من أن كل إجراء يقوم به كيان ما يمكن إرجاعه إليه.

يضمن ثالوث CIA عدم تعرض المعلومات للتعديل أو الحذف أو الكشف أو الاضطراب الناجم عن الكيانات غير المصرح بها ويؤكد على ضمان المعلومات.

أنواع أمن المعلومات

يشمل أمن المعلومات أنواعًا فرعية مختلفة تلعب دورًا أساسيًا في حماية نوع معين من المعلومات ، واستخدام الأدوات ذات الصلة ، والمناطق التي تحتاج فيها البيانات إلى الحماية.

أمان التطبيق

تحمي إجراءات أمان التطبيقات المعلومات الموجودة في التطبيقات من الانتهاكات التي تحدث بسبب الثغرات الأمنية في تطبيقات الويب أو الهاتف المحمول وواجهات برمجة التطبيقات (APIs). قد تكون هذه الثغرات الأمنية موجودة في توفير المستخدم أو المصادقة ، ورمز البرنامج ، والتكوينات ، والسياسات والإجراءات المرتبطة به.

يتضمن أمان التطبيق استخدام أدوات محددة مستخدمة لتطبيقات التدريع والمسح الضوئي والاختبار. لا يشمل فقط التطبيق الذي تطوره ولكن أيضًا التطبيقات الأخرى التي تستخدمها.

أمن البنية التحتية

يضمن أمان البنية التحتية أن الشبكات والخوادم ومراكز البيانات والمختبرات وأجهزة الكمبيوتر المكتبية والأجهزة المحمولة الخاصة بك آمنة. مع زيادة الاتصال ، من الضروري الحفاظ على الأمان حول الأجهزة ، حتى لو كانت ثغرة صغيرة يمكن أن تعرض أمن الشبكة بالكامل للخطر.

تؤكد ممارسات أمان البنية التحتية على اعتماد أدوات الأمان مثل برنامج حماية DNS وجدار الحماية وأنظمة كشف التسلل وضوابط أمان الشبكة وأمن مركز البيانات والمزيد.

أمن السحابة

يضغط أمان السحابة على حماية التطبيقات المبنية أو المستضافة في السحابة. إنه يجعل من الضروري للشركات أن تراقب عن كثب والعزل الضروري للتطبيقات المختلفة التي تعمل في بيئة مشتركة. إنه يؤكد على الاستفادة من الأدوات ذات الصلة للسحابة لاكتشاف نقاط الضعف في البيئات المشتركة مثل السحابة العامة.

يعمل أمان السحابة أيضًا على تقريب الانتباه إلى إدارة الأمان المركزية والأدوات مع توجيه التركيز الضروري نحو تطبيقات الطرف الثالث التي تعمل على السحابة. يضع قيودًا أساسية على إمكانية الوصول والتحكم في تطبيقات البائعين لتجنب نقاط ضعفهم التي تؤثر على عملك. تساعد برامج التحليلات والمراقبة الأمنية السحابية الشركات على النجاح في هذا الصدد.

إدارة الضعف

تقوم عملية إدارة الثغرات الأمنية بفحص الشبكات وأنظمة الكمبيوتر والتطبيقات الخاصة بك بحثًا عن نقاط الضعف التي تشكل خطرًا أمنيًا على أمن معلوماتك.

نظرًا لأن الشركات تميل إلى إضافة تطبيقات ومستخدمين وبيئات جديدة بشكل مستمر ، فإن إدارة الثغرات الأمنية تساعدهم على تحديد نقاط الضعف الأمنية ومعالجتها لضمان الإدارة المناسبة للمخاطر. يسمح للشركات بتجنب المخاطر التي تشكلها الثغرة الأمنية المستغلة ومنع خرق البيانات.

الاستجابة للحادث

الاستجابة للحوادث هي طريقة منهجية للتعامل مع الحوادث الأمنية وإدارتها مع تقليل تأثيرها على الأعمال. من الضروري أن يكون لديك خطة استجابة مناسبة للحوادث للتعامل مع خرق أمني للحد من الأضرار والتكاليف المرتبطة به مع تحسين وقت الاستجابة.

تشجع ممارسات أمن المعلومات على اعتماد واستخدام الأدوات للرد على حادث أمني. يمكن أن تتضمن هذه الأدوات أنظمة SIEM لمراقبة السجلات والاحتفاظ بها لتحليل الأدلة الجنائية وبرامج الاستجابة للحوادث والعديد من الأدوات الأخرى.

التشفير

يعد التشفير جزءًا أساسيًا من أمن المعلومات لأنه يمنع تعرض البيانات والمعلومات. يساعد التشفير في تأمين المعلومات وحمايتها من الوصول غير المصرح به ، والحفاظ على تكامل البيانات وسريتها.

سيشمل التشفير الجيد لأمن المعلومات استخدام معيار تشفير متقدم (AES) ، وهو خوارزمية مفتاح متماثل تستخدمه الحكومة عادة لحماية المعلومات السرية.

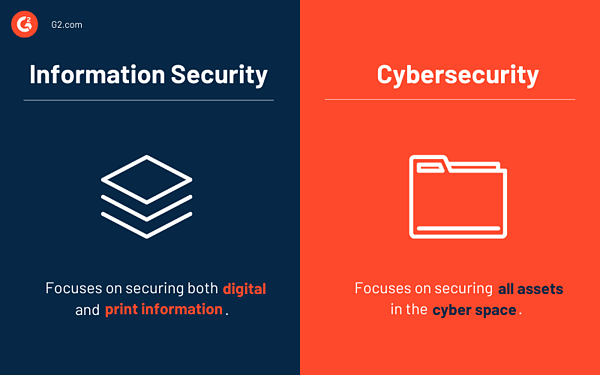

أمن المعلومات مقابل الأمن السيبراني

نادرًا ما يتم استخدام أمن المعلومات والأمن السيبراني بالتبادل. في الواقع ، يعد الأمن السيبراني مصطلحًا شاملاً يلف أمن المعلومات كأحد تخصصاته.

يتعامل الأمن السيبراني مع حماية جميع أصول تكنولوجيا المعلومات الخاصة بك من الهجمات الإلكترونية. بالمقارنة ، يركز أمن المعلومات بشكل صريح على تأمين بياناتك ومعلوماتك. يتلخص الاختلاف التالي بين الاثنين في نوع الأصول المحمية. يحمي الأمن السيبراني بشكل أساسي الأصول في الفضاء الإلكتروني. في المقابل ، يحرس أمن المعلومات أصول المعلومات ، والتي يمكن أن تكون رقمية أو مطبوعة.

لكي نكون أكثر تحديدًا ، تتم إدارة الأمن السيبراني من قبل محترفين خبراء في التعامل مع التهديدات المستمرة المتقدمة (APT). من ناحية أخرى ، يتم ممارسة أمن المعلومات من قبل المتخصصين الذين يشحذون ممارسات أمان البيانات ويميلون أكثر نحو تحديد أولويات الموارد بدلاً من القضاء على التهديدات مثل البرامج الضارة وبرامج الفدية وغير ذلك.

هناك تداخل بين الاثنين حيث أنهما يلبيان دافعًا موحدًا للحفاظ على أمان أصول تكنولوجيا المعلومات الخاصة بك.

شهادات أمن المعلومات

عندما تنوي القيام بخطوات واسعة في مجال أمن المعلومات بشكل احترافي ، يمكنك الحصول على بعض الشهادات للحصول على ميزة تنافسية. إنه يوفر معيارًا لخبرتك كمحلل أمني ويكمل جودة مجموعة المهارات الخاصة بك.

شهادات أمن المعلومات هي كما يلي:

- الهاكر الأخلاقي المعتمد (CEH)

- أخصائي أمن نظم المعلومات المعتمد (CISSP)

- CompTIA Security +

- مدقق أمن المعلومات المعتمد (CISA)

- مدير أمن المعلومات المعتمد (CISM)

بصرف النظر عما سبق ، هناك العديد من شهادات أمن المعلومات الأخرى التي يمكنك التخطيط لها لكسب وتوجيه نموك المهني إلى الأمام.

تقدم مع أمن المعلومات

قم بإنشاء سياسة أمان المعلومات الخاصة بك التي تستهدف تحقيق ثالوث CIA وجعل عملك آمنًا ، ليس فقط لنفسك ولكن للعديد من العملاء الذين تلبي احتياجاتهم.

يُنصح بإجراء تدريب للتوعية بأمن المعلومات في مؤسستك للتأكد من أن الموظفين على دراية جيدة بالتهديدات التي قد تعرض أمنك للخطر.

تعرف على المزيد حول إدارة حسابات المستخدمين لتنظيم امتيازات الوصول للمستخدمين النهائيين والحفاظ على أمان معلوماتك.