O que é Segurança da Informação? A melhor defesa que seus dados precisam

Publicados: 2021-02-11Os dados são fundamentais para todos os negócios que funcionam nos trilhos da tecnologia moderna.

Ajuda a tomar melhores decisões, planejar estratégias impecáveis e executar táticas impecáveis. Simplificando, serve como base para as empresas que aspiram atingir seu pico no mercado atual.

Quando você pensa sobre isso, dados e informações têm sido seus aliados mais fortes em todas as esferas da vida profissional. Agora, quando se trata de sua segurança, torna-se uma prioridade.

A segurança da informação protege as raízes de seus negócios: os ativos de dados e informações. Seja sua base de conhecimento, informações de seus funcionários, clientes, investidores ou outras partes interessadas, a segurança da informação ajuda você a protegê-la contra intenções maliciosas.

O que é segurança da informação?

A segurança da informação, também chamada de infosec, é a prática de proteger seus dados e informações contra acesso não autorizado e manter sua confidencialidade, integridade e disponibilidade em todos os momentos. Abrange métodos para proteger informações privadas e confidenciais em mídia impressa ou digital contra modificação, exclusão, divulgação ou interrupção não autorizadas.

No geral, a segurança da informação mantém seus dados e informações protegidos contra a exploração por agentes de ameaças. Ele protege seus ativos de informações enquanto os transfere de uma máquina para outra ou por meio de um meio físico.

3 princípios fundamentais de segurança da informação

Qualquer bom programa de gerenciamento de segurança da informação deve ser projetado para atingir os três princípios da segurança da informação. Juntos, eles são comumente conhecidos como CIA: confidencialidade, integridade e disponibilidade. Vamos mergulhar nos detalhes da tríade da CIA.

1. Confidencialidade

O princípio de confidencialidade mantém as informações críticas protegidas contra a divulgação a indivíduos, entidades ou processos não autorizados. Ele garante que as informações confidenciais permaneçam privadas, a menos que alguém precise delas para concluir suas tarefas de trabalho.

Você pode manter a confidencialidade das informações por meio de senhas, criptografia, autenticação multifator e várias outras maneiras. Mas primeiro, é essencial definir quem pode acessar o quê para que você possa restringir o acesso não autorizado a informações específicas.

2. Integridade

O próximo elemento da tríade da CIA é a integridade das informações armazenadas em sua organização. Simplificando, ele identifica a integridade e precisão das informações, garantindo que nenhuma entidade tenha adulterado, intencional ou acidentalmente.

Garante que os dados e informações são precisos e você pode confiar nele. Geralmente, um sistema de segurança da informação que protege a confidencialidade também atende ao princípio da integridade, pois escrutina direitos de acesso e garante que apenas pessoas autorizadas possam ver as informações.

3. Disponibilidade

O princípio de disponibilidade da tríade da CIA valida que a informação esteja disponível sempre que um indivíduo, entidade ou processo autorizado precisar dela. Ele protege a funcionalidade dos sistemas de suporte, disponibilizando os dados quando você precisar deles para tomar decisões.

Envolve garantir que você tenha os recursos de rede e de computação necessários para facilitar a movimentação esperada de dados. Ataques cibernéticos como ataques de negação de serviço (DoS) têm o potencial de comprometer a disponibilidade de informações. Você deve manter um backup para que a disponibilidade das informações não seja afetada durante incidentes de segurança de TI.

Além dos princípios fundamentais de segurança da informação, outros princípios regem suas medidas e práticas:

- Não repúdio: Garante que o autor de uma declaração não pode negar a autoria da comunicação (mensagem ou assinatura) que originou.

- Autenticidade: verifica se os usuários são quem afirmam ser, e cada entrada enviada para um destino é genuína e autêntica.

- Accountability: Valida que cada ação realizada por uma entidade pode ser rastreada até ela.

A tríade da CIA garante que as informações não sejam expostas a modificação, exclusão, divulgação ou interrupção causada por entidades não autorizadas e enfatiza a garantia das informações.

Tipos de segurança da informação

A segurança da informação engloba vários subtipos que desempenham um papel essencial na proteção de um tipo específico de informação, uso de ferramentas relevantes e áreas onde os dados precisam de proteção.

Segurança do aplicativo

As medidas de segurança de aplicativos protegem as informações em aplicativos contra violações causadas por vulnerabilidades em aplicativos da Web ou móveis e interfaces de programação de aplicativos (APIs). Essas vulnerabilidades podem estar no provisionamento ou autenticação do usuário, código do programa, configurações e políticas e procedimentos associados a ele.

A segurança de aplicativos envolve o uso de ferramentas específicas usadas para proteger, verificar e testar aplicativos. Ele não inclui apenas o aplicativo que você desenvolve, mas também outros que você usa.

Segurança da infraestrutura

A segurança da infraestrutura garante que suas redes, servidores, data centers, laboratórios, desktops e dispositivos móveis estejam seguros. Com o aumento da conectividade, é essencial manter a segurança em torno dos dispositivos, pois mesmo uma pequena vulnerabilidade pode comprometer toda a segurança da rede.

As práticas de segurança de infraestrutura enfatizam a adoção de ferramentas de segurança, como software de proteção DNS, firewall, sistemas de detecção de intrusão, controles de segurança de rede, segurança de data center e muito mais.

Segurança na nuvem

A segurança na nuvem exige a proteção de aplicativos criados ou hospedados na nuvem. Isso torna essencial que as empresas mantenham uma vigilância atenta e o isolamento necessário de diferentes aplicativos que funcionam em um ambiente compartilhado. Ele enfatiza o aproveitamento de ferramentas relevantes para a nuvem para detectar vulnerabilidades em ambientes compartilhados, como a nuvem pública.

A segurança na nuvem também converge a atenção no gerenciamento e ferramentas de segurança centralizados, ao mesmo tempo em que direciona o foco necessário para aplicativos de terceiros executados na nuvem. Ele encena restrições essenciais de acessibilidade e controle em aplicativos de fornecedores para evitar que suas vulnerabilidades afetem seus negócios. O software de monitoramento e análise de segurança na nuvem ajuda as empresas a ter sucesso nesse sentido.

Gerenciamento de vulnerabilidade

O processo de gerenciamento de vulnerabilidade envolve a verificação de suas redes, sistemas de computador e aplicativos em busca de vulnerabilidades que representam um risco de segurança para a segurança de suas informações.

Como as empresas tendem a adicionar novos aplicativos, usuários e ambientes continuamente, o gerenciamento de vulnerabilidades os ajuda a identificar pontos fracos de segurança e corrigi-los para garantir o gerenciamento de riscos adequado. Ele permite que as empresas evitem os perigos representados por uma vulnerabilidade explorada e evitem uma violação de dados.

Resposta a incidentes

A resposta a incidentes é uma abordagem sistemática para lidar e gerenciar um incidente de segurança, minimizando seu impacto nos negócios. É essencial que você tenha um plano de resposta a incidentes adequado para lidar com uma violação de segurança para limitar os danos e custos associados a ela e, ao mesmo tempo, melhorar seu tempo de resposta.

As práticas de segurança da informação incentivam a adoção e o uso de ferramentas para responder a um incidente de segurança. Essas ferramentas podem incluir sistemas SIEM para monitorar logs e preservá-los para análise forense, software de resposta a incidentes e vários outros.

Criptografia

A criptografia é uma parte essencial da segurança da informação, pois evita que dados e informações sejam expostos. A criptografia ajuda a proteger as informações e as protege contra acesso não autorizado, mantendo a integridade e a confidencialidade dos dados.

Uma boa criptografia de segurança da informação incluirá o uso de um padrão de criptografia avançado (AES), um algoritmo de chave simétrica normalmente usado pelo governo para proteger informações classificadas.

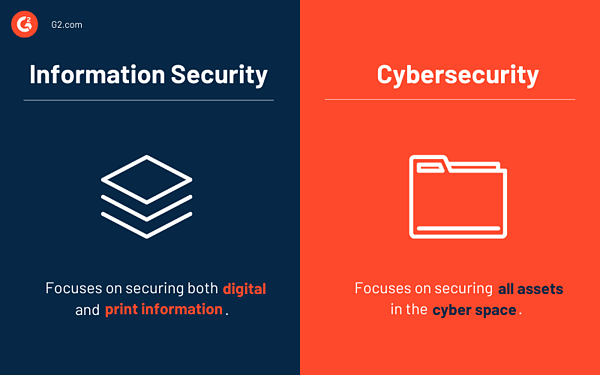

Segurança da informação versus segurança cibernética

A segurança da informação e a cibersegurança raramente são usadas de forma intercambiável. Na realidade, a segurança cibernética é um termo abrangente que envolve a segurança da informação como uma de suas disciplinas.

A segurança cibernética lida com a proteção de todos os seus ativos de TI contra ataques cibernéticos. Em comparação, a segurança da informação se concentra explicitamente na proteção de seus dados e informações. A próxima diferença entre os dois se resume ao tipo de ativos que estão sendo protegidos. A segurança cibernética basicamente protege os ativos no ciberespaço. Por outro lado, a segurança da informação protege os ativos de informação, que podem ser digitais ou impressos.

Para ser mais específico, a segurança cibernética é gerenciada por profissionais especialistas em lidar com ameaças persistentes avançadas (APT). Por outro lado, a segurança da informação é praticada por profissionais que aprimoram as práticas de segurança de dados e estão mais inclinados a priorizar recursos em vez de eliminar ameaças como malware, ransomware e muito mais.

Há uma sobreposição entre os dois, pois atendem a um motivo unificado de manter seus ativos de TI seguros.

Certificações de segurança da informação

Quando você pretende avançar profissionalmente na segurança da informação, pode obter algumas certificações para obter uma vantagem competitiva. Ele fornece uma referência para sua experiência como analista de segurança e complementa a qualidade de seu conjunto de habilidades.

As certificações de segurança da informação são as seguintes:

- Hacker Ético Certificado (CEH)

- Certified Information Systems Security Professional (CISSP)

- CompTIA Security+

- Auditor Certificado de Segurança da Informação (CISA)

- Gerente Certificado de Segurança da Informação (CISM)

Além do acima, existem várias outras certificações de segurança da informação que você pode planejar para obter e orientar seu crescimento profissional à frente.

Avance com segurança da informação

Crie sua política de segurança da informação direcionada para alcançar a tríade da CIA e tornar seu negócio seguro, não apenas para você, mas para a multidão de clientes que você atende.

É aconselhável realizar um treinamento de conscientização sobre segurança da informação em sua organização para garantir que os funcionários estejam bem informados sobre as ameaças que podem colocar sua segurança em risco.

Saiba mais sobre o provisionamento de usuários para regular os privilégios de acesso dos usuários finais e manter suas informações seguras.