يشارك 5 خبراء أمنيين أفضل الممارسات لمنع هجمات Zero-Day

نشرت: 2023-01-31تخيل أنك تركت دون قصد نافذة مفتوحة في منزلك نادرًا ما تستخدم.

لا تفكر في أي شيء حتى تلاحظ اختفاء الأشياء. كان اللصوص يتسللون داخل وخارج منزلك منذ أيام ، ويستفيدون من أغراضك باستخدام تلك النافذة المهملة.

هجمات Zero-day هي نفسها تمامًا. يجد المتسللون ثغرة أمنية في نظامك ويستغلونها قبل أن تعرف بوجودها. وحتى تجد الخطأ ، لا يمكنك حل المشكلة.

ما هو هجوم زيرو داي؟

يستغل هجوم يوم الصفر ثغرات يوم الصفر لإحداث ضرر أو سرقة البيانات من النظام. يشير مصطلح "صفر يوم" إلى عدد الأيام (صفر) المتاحة لمورد البرنامج لإصدار إصلاح للثغرة الأمنية غير المعروفة قبل الهجوم.

اليوم ، يتم العثور على ثغرات يوم الصفر على الأنظمة الأساسية اليومية مثل Apple iOS و Google Chrome و Windows. تزيد الجرائم الإلكترونية والمتغيرات المتزايدة من برمجيات إكسبلويت المكتشفة بالفعل من صعوبة التخفيف من هجمات يوم الصفر.

بالنسبة للمؤسسات التي تواجه تهديدات الأمن السيبراني من هجمات يوم الصفر ، يرسم الوضع صورة قاتمة. يبدو الأمر كما لو أنه لا يوجد أمل في العثور على هذه الأنواع من الهجمات ومنعها.

لكن الخبراء يشيرون إلى أن الأمر ليس كذلك دائمًا. يمكن أن يؤدي استخدام برامج الأمان المناسبة وتنفيذ أفضل ممارسات الأمن السيبراني إلى الحماية من هجمات Zero-Day. مواصلة القراءة لمعرفة كيفية القيام بذلك.

ما هو هجوم زيرو داي؟

من الواضح أن مطوري البرمجيات لا يريدون إنشاء برامج بها أخطاء ، لكن كل برنامج به عيوب غير مقصودة. بعد كل شيء ، كل 1000 سطر من التعليمات البرمجية بها 3 إلى 20 خطأ. تخلق بعض هذه الثغرات الأمنية ضعفًا أمنيًا في تصميم أو تنفيذ أو تشغيل نظام أو تطبيق.

يبحث مجرمو الإنترنت عن هذه الأنواع من الثغرات الأمنية السيبرانية لتنفيذ أوامر متخفية في شكل أنظمة مألوفة. يمكنهم الوصول إلى البيانات المقيدة وسرقتها ، أو التصرف مثل مستخدم آخر ، أو شن هجمات رفض الخدمة. على سبيل المثال ، قد توفر ثغرة النظام في التخزين السحابي إمكانية الوصول إلى البيانات الآمنة على السحابة.

ما هي ثغرة يوم الصفر؟

ثغرة يوم الصفر هي أي عيب برمجي لم يتم إصلاحه بعد لأن الأطراف المسؤولة عنه لم تلاحظ أنه بحاجة إلى الإصلاح.

يقوم بائعو البرامج والمطورون والمبرمجون دائمًا بالبحث عن أخطاء مثل هذه. عندما يكتشفون واحدًا ، يقومون بتصحيحه. ومع ذلك ، عندما تكون الثغرة الأمنية مفتوحة وغير مثبتة ، يحصل مجرمو الإنترنت على تصريح مجاني لاستغلالها.

نظرًا لأن البائعين ليس لديهم عادةً أي معرفة بمثل هذه الثغرات الأمنية مسبقًا ، فإنهم حرفيًا ليس لديهم أيام لإصلاح الخطأ قبل أن يستفيد منه مجرمو الإنترنت.

250

تم العثور على ثغرات يوم الصفر في البرية من قبل باحثي Google Project Zero منذ عام 2014.

المصدر: مشروع جوجل صفر

حدد الباحثان ليلى بيلج وتيودور دوميتراس المراحل السبع في دورة حياة ثغرة يوم الصفر.

- عرض الضعف. لديك برنامج به خطأ. قد يكون خطأ في الترميز ، أو تشفير مفقود ، أو أي شيء آخر يسمح للأشخاص غير المصرح لهم بالوصول إلى النظام.

- إطلاق إكسبلويت في البرية. يجد مجرمو الإنترنت الخطأ ، ويطلقون رمز استغلال أو حمولة ضارة ، ويستخدمونها لشن هجمات.

- يجد البائع الثغرة الأمنية. يكتشف البائعون أو الأطراف المسؤولة عن إصلاح البرنامج الخطأ ، إما عن طريق اختبارهم المستمر أو عن طريق باحثين تابعين لجهات خارجية. بدأوا العمل على التصحيح.

- الكشف عن نقاط الضعف في الأماكن العامة. يقوم البائع أو الأطراف المتأثرة بالإفصاح علنًا عن معلومات حول الخطأ. يحصل الخطأ على عدد من نقاط الضعف والتعرض الشائعة (CVE) لسهولة التعرف عليه. تظل بعض نقاط الضعف خاصة ويتم إصلاحها بهدوء.

- تم تحرير توقيعات مكافحة الفيروسات. بمجرد معرفة الأطراف المعنية بالثغرة الأمنية ، يكتشف بائعو الأمن السيبراني تواقيع الهجمات ويستغلون المتسللين باستخدام الخلل. ثم يقومون بتحديث أنظمة المسح والكشف الخاصة بهم.

- صدر التصحيح. وفي الوقت نفسه ، يقوم بائع البرنامج بإصدار تصحيحات للثغرة الأمنية. لم يعد أي شخص يقوم بتحديث أنظمته باستخدام التصحيحات عرضة للهجمات.

- اكتمل نشر التصحيح. بمجرد اكتمال نشر التصحيح ، لا يمكن استغلال الثغرة الأمنية بأي شكل من الأشكال.

ثغرة يوم الصفر مقابل استغلال يوم الصفر مقابل هجوم يوم الصفر

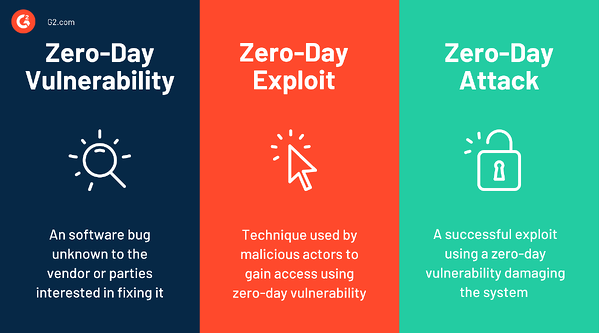

من الشائع الخلط بين هجمات يوم الصفر وثغرات يوم الصفر وثغرات يوم الصفر. لكنهم مختلفون.

ثغرة يوم الصفر: ثغرة برمجية لم يعرفها المطورون بعد أو عيب بدون تصحيح. قد تكون ثغرات اليوم الصفرية مفقودة في تشفير البيانات أو التهيئة الخاطئة أو التراخيص غير الصحيحة أو أخطاء الترميز.

استغلال يوم الصفر: التقنيات أو الأساليب التي يستخدمها مجرمو الإنترنت للوصول إلى نظام باستخدام ثغرة يوم الصفر. تتراوح الأساليب من التصيد بالرمح إلى البرامج الضارة.

هجوم Zero-day: يعتبر الاستغلال الناجح لـ Zero-day الذي يخرب النظام أو يتسبب في ضرر من حيث اختراق البيانات أو السرقة هجومًا بدون يوم.

الموضوعات ذات الصلة: تعرف على كيفية تجنب الوقوع ضحية للتصيد الاحتيالي وتقنيات الهندسة الاجتماعية الأخرى.

كيف يعمل هجوم زيرو داي؟

لا يكون دفاعك ضد هجمات يوم الصفر فعالًا إلا إذا كنت تعرف كيف يعمل الهجوم. هجوم يوم الصفر يذهب على النحو التالي:

- اكتشف نقاط الضعف. يبحث المهاجمون عن الثغرات الأمنية الحاسمة للأمن السيبراني في المنصات الشائعة. بل إنهم يتطلعون إلى شراء ثغرات يوم الصفر من السوق السوداء ، حيث تُباع ثغرات يوم الصفر وبرمجيات إكسبلويت بأسعار مرتفعة.

- أنشئ رمز الاستغلال. ينشئ المتسللون أكواد استغلال للاستفادة من ثغرة يوم الصفر. أكواد الاستغلال هي جزء من التعليمات البرمجية الضارة مع برنامج ضار صغير يقوم بتنزيل برامج ضارة إضافية عند تنشيطه. تسمح البرامج الضارة للمتسللين بإصابة الأجهزة المعرضة للخطر أو تنفيذ التعليمات البرمجية أو العمل كمسؤول أو تنفيذ إجراءات قد تكون ضارة.

- ابحث عن أنظمة ضعيفة. يبحث المجرمون عن الأنظمة المعرضة للاستغلال باستخدام الروبوتات أو الماسحات الضوئية الآلية ويخططون لهجوم مستهدف أو جماعي ، اعتمادًا على دوافعهم.

- انشر الاستغلال. يستخدم المهاجمون التكتيكيون الأكثر شيوعًا لتوزيع عمليات الاستغلال من خلال صفحات الويب التي تستضيف دون قصد تعليمات برمجية ضارة وتستغلها في إعلاناتها. في بعض الأحيان ، يتم نشر الثغرات عبر رسائل البريد الإلكتروني. يمكن أن يكون في شكل تصيد بالرمح ، أو استهداف أفراد معينين ، أو رسائل بريد إلكتروني تصيد جماعي لمجموعة كبيرة من الأشخاص.

يتم تنزيل البرامج الضارة الخاصة بالمهاجم عندما يزور المستخدم مواقع ويب ضارة أو ينقر على رسائل البريد الإلكتروني المخادعة. يستخدم المهاجمون أيضًا مجموعات الاستغلال ، وهي مجموعة من عمليات الاستغلال التي تستهدف نقاط ضعف البرامج المختلفة عبر صفحات الويب. يمكن لهذه الأنواع من عمليات الاستغلال اختراق أنظمة التشغيل والتطبيقات ومتصفحات الويب والمكونات مفتوحة المصدر والأجهزة وأجهزة إنترنت الأشياء. - إطلاق استغلال. بمجرد الإفراج عن الثغرة ، يتسلل المجرمون إلى النظام ، مما يعرض عمليات وبيانات الجهاز للخطر أو حتى الشبكة المتصلة بالكامل.

يستخدم المتسللون عمليات الاستغلال لسرقة البيانات أو إطلاق برامج الفدية أو شن هجمات على سلسلة التوريد. عندما يتعلق الأمر بهجمات سلسلة التوريد ، يستخدم المهاجمون عادةً ثغرة يوم الصفر لاقتحام موفري البرامج المهمين. بمجرد الدخول ، يخفي المتسللون برامج ضارة إضافية في التطبيق ، دون علم البائع. يتم أيضًا تنزيل الشفرة الخبيثة باستخدام الكود الشرعي عند طرح البرنامج للجمهور ، مما يؤدي إلى وقوع عدد كبير من الضحايا.

على سبيل المثال ، أدت إحدى نقاط الضعف الحرجة في منصة "سولارويندز أوريون" إلى هجوم سلسلة إمداد هائل أثر على مئات الشركات والوكالات الحكومية.

من ينفذ هجمات صفر يوم؟

تنفذ أنواع مختلفة من الأشخاص هجمات يوم الصفر لأسباب مختلفة. قد يكونوا:

- مجرمو الإنترنت ، الذين يفعلون ذلك لتحقيق مكاسب مالية. وجدت دراسة أن ثلث جميع مجموعات القرصنة التي تستغل ثغرات يوم الصفر لها دوافع مالية.

- المتسللين الذين ترعاهم الدولة ، والذين يفعلون ذلك لأسباب سياسية أو لمهاجمة البنية التحتية الإلكترونية لدولة أخرى. على سبيل المثال ، استخدمت مجموعة التهديد APT41 الصينية التي ترعاها الدولة ثغرة يوم الصفر لاستهداف شبكة حكومة ولاية أمريكية في عام 2021.

- الهاكرز ، الذين يفعلون ذلك لأسباب اجتماعية أو سياسية.

- جواسيس الشركات ، الذين يقومون بذلك لمراقبة الشركات المنافسة.

أهداف ثغرات يوم الصفر وهجمات يوم الصفر

يستهدف المجرمون الإلكترونيون مجموعة واسعة من المنظمات مع عمليات الاستغلال والهجمات في يوم الصفر. وتشمل هذه:

- وكالات الحكومة

- البنية التحتية العامة الحرجة

- شركات تتراوح من الشركات الصغيرة والمتوسطة إلى الشركات الكبيرة في صناعات مختلفة مثل تكنولوجيا المعلومات والتمويل والإعلام والرعاية الصحية

- بائعي البرامج كخدمة (SaaS) وموفري الخدمات المُدارة (MSPs) وموفري الحلول السحابية

- الأفراد البارزين

- الأكاديميون ومراكز الفكر والجامعات والنشطاء والمنظمات غير الحكومية

لماذا تعتبر هجمات Zero-Day خطيرة؟

تعد هجمات Zero-day أحد أسرع تهديدات الأمن السيبراني نموًا. مع الاعتماد السريع لتقنيات السحابة والجوّال وإنترنت الأشياء (IoT) ، يتزايد عدد منصات البرامج التي نستخدمها يوميًا وتعقيدها. يؤدي المزيد من البرامج إلى المزيد من الأخطاء البرمجية. يعني المزيد من الأخطاء عادةً المزيد من البوابات التي يمكن للمهاجمين استغلالها.

بالنسبة للقراصنة المجرمين ، تمثل نقاط الضعف في البرامج الشائعة مثل Microsoft Office أو Google Chrome مرورًا مجانيًا لمهاجمة أي هدف يريدونه ، من شركات Fortune 500 إلى ملايين مستخدمي الهواتف المحمولة في جميع أنحاء العالم.

تعتبر هجمات Zero-day شرسة جدًا لأنها عادةً ما تظل غير مكتشفة لمدة عشرة أشهر على الأقل - لفترة أطول في بعض الحالات. حتى يتم العثور على الهجوم ، يظل البرنامج غير مُلحق ، ولا يمكن لمنتجات مكافحة الفيروسات اكتشاف الهجوم من خلال الفحص المستند إلى التوقيع. كما أنه من غير المحتمل أن يتم ملاحظتها في مواضع الجذب أو التجارب المعملية.

وحتى إذا تم الكشف عن الثغرة الأمنية ، فإن المجرمين يندفعون للاستفادة من الموقف. بمجرد أن تصبح إحدى الثغرات الأمنية التي لم يتم إصلاحها متاحة للعامة ، يستغرق الأمر 14 يومًا فقط حتى تصبح برمجيات إكسبلويت متاحة في البرية. بينما تستهدف الهجمات في البداية منظمة أو شخصًا معينًا ، لا يستغرق الأمر وقتًا طويلاً حتى يستغل الفاعلون الآخرون الثغرة الأمنية على أوسع نطاق ممكن.

830 الف

تم إجراء محاولات هجوم في غضون 72 ساعة من الكشف عن ثغرة Log4j سيئة السمعة.

المصدر: نقطة تفتيش

حتى السنوات القليلة الماضية ، تم العثور على ثغرات يوم الصفر واستخدامها في الغالب من قبل مجموعات الإنترنت التي ترعاها الدولة. يُعتقد أن Stuxnet ، وهي واحدة من أشهر هجمات يوم الصفر على برنامج إيران النووي ، هي عملية مشتركة بين الولايات المتحدة وإسرائيل.

ولكن اليوم ، تستخدم مجموعات جرائم الإنترنت ذات الدوافع المالية ثغرات يوم الصفر. إنهم يكسبون المال من خلال هجمات يوم الصفر باستخدام برامج الفدية. تزداد الهجمات المتزايدة على سلسلة توريد خدمات تكنولوجيا المعلومات أيضًا بهدف استهداف أعمال الطرف الثالث.

5.4 مليون

تم العثور على حسابات Twitter متأثرة باختراق البيانات بسبب ثغرة يوم الصفر في عام 2022.

المصدر: تويتر

إضافة إلى هذا المزيج ، من المحتمل أن يستخدم المتسللون حلول الذكاء الاصطناعي (AI) والتعلم الآلي (ML) للتحريض على الهجمات المعقدة.

على سبيل المثال ، في عام 2022 ، وجد الباحثون أنه يمكنهم استخدام ChatGPT لإنشاء رسائل بريد إلكتروني للتصيد الاحتيالي وحملات برامج الفدية لنظام التشغيل MacOS. يمكن لأي شخص ، بغض النظر عن خبرته الفنية ، استخدام أدوات الذكاء الاصطناعي هذه لإنشاء أكواد للبرامج الضارة أو برامج الفدية عند الطلب.

هذه الهجمات لها تداعيات واسعة ، من سرقة البيانات ونشر البرامج الضارة إلى الخسائر المالية والاستيلاء الكامل على النظام. أكثر من أي وقت مضى ، يجب أن تكون الشركات مستعدة لهجمات يوم الصفر لحماية بياناتها وأمن الشبكة.

ذات صلة: تعرف على معنى أمان البيانات وأفضل الممارسات للحفاظ على أمان بياناتك.

5 ه xperts تكشف عن زلات شائعة في الدفاع ضد هجمات يوم الصفر

لقد سألنا خمسة من خبراء الأمن السيبراني عن الأخطاء الأكثر انتشارًا والتي يمكن تجنبها التي تتخذها الشركات والتي تجعلها عرضة للتهديدات والهجمات غير المسبوقة. هذا ما قالوه.

تحضير غير كاف

أشار Pete Nicoletti من Check Point Software إلى أن الشركات ، وخاصة الشركات الصغيرة والمتوسطة الحجم ، ليست جاهزة عادةً لهجمات يوم الصفر.

دعونا نلقي نظرة على نطاق المشكلة أولاً. التطبيقات المعرضة للخطر ، والشركاء ، والموظفون الموزعون في كل مكان ، في الموارد السحابية ، وخوادم الموقع المشترك ، وأجهزة الكمبيوتر المكتبية ، وأجهزة الكمبيوتر المحمولة ، والشبكات اللاسلكية المنزلية غير الآمنة ، وجلب جهازك الخاص ، والهواتف المحمولة ، والمزيد. قال نيكوليتي: "كل ذلك يخلق سطح تهديد كبير للغاية ويتطلب حلولًا محددة وأولوية وميزانية واهتمامًا شخصيًا".

وأشار إلى أن المهاجمين يتلقون تمويلًا جيدًا بمليارات الدولارات من برامج الفدية ويقومون الآن بإنشاء الآلاف من متغيرات البرامج الضارة الجديدة كل شهر ، إلى جانب مليارات من رسائل البريد الإلكتروني للتصيد الاحتيالي المصممة جيدًا. إنهم يستغلون ثغرات يوم الصفر ويطرقون نقاط ضعف غير مسبوقة.

"حتى بعض بائعي خدمات الأمن ليس لديهم أي أيام ويتم الاستفادة منهم كمتجه للاستغلال ، مما يؤدي إلى رفع مستوى الاتصال الهاتفي إلى الحد الأقصى."

بيت نيكوليتي

CISO الميداني ، برنامج Check Point

بالنظر إلى مدى تكلفة وصعوبة تخفيف هجمات يوم الصفر ، يصر نيكوليتي على أن الشركات يجب أن تكون مستعدة لمواجهة المخاطر الأمنية بنفقات معقولة.

نقاط الضعف المعروفة التي لم يتم إصلاحها

تحدث بول حاجي ، الرئيس التنفيذي والمؤسس المشارك لـ Horangi Cyber Security ، عن أهمية الحصول على أساسيات الأمان بشكل صحيح.

قال حاجي: "تسألنا العديد من الشركات عن التعامل مع ثغرات يوم الصفر عندما لا تنضج بالكامل قدراتها وآلياتها للتعامل مع نقاط الضعف المعروفة".

أخبرنا أنه على الرغم من أنه من المؤسف أن تتعرض للهجوم على ثغرة يوم الصفر ، فإن التعرض للهجوم على ثغرة معروفة يكون أسوأ.

كلاهما يشير إلى موقف نواجهه في كثير من الأحيان. الحالة التي تركز فيها المنظمات على ما هو عصري وملائم عندما ينبغي أن تركز على أساسيات الأمن ، "قال.

"لا ينبغي التغاضي عن القدرات الأمنية الأساسية لشيء جديد ولامع."

بول حاجي

الرئيس التنفيذي والمؤسس المشارك ، Horangi Cyber Security

ممارسات الإدارة السيئة

أشارت كيتلين كوندون ، المدير الأول لأبحاث الأمان في Rapid7 ، إلى أن الشركات تفتقر إلى ممارسة أساسية لإدارة الثغرات الأمنية.

"السؤال الأكثر شيوعًا الذي نسمعه المنظمات يسأل عندما يكون هناك هجوم يوم صفر رفيع المستوى هو ،" هل نستخدم هذا المنتج الضعيف؟ " متبوعة بـ "هل تم استغلالنا بالفعل؟"

"الأزمة ليست وقتًا مثاليًا لبدء الأعمال التجارية في التفكير في كيفية فهرسة المخزون ، أو إعداد التسجيل المركزي أو التنبيه ، أو تنفيذ خطة تصحيح طارئة لنقاط الضعف الحرجة والمستغلة بشكل نشط."

كيتلين كوندون

مدير أول ، الأبحاث الأمنية ، Rapid7

قال كوندون إن أفضل استعداد لمواجهة أيام الصفر هو وضع سياسات وممارسات أساسية جيدة. "بعد ذلك ، عندما تكون هناك حادثة تتعلق بالأمن السيبراني حيث يتم قياس الحد من المخاطر في دقائق ، يكون لديك خط أساس مفهومة جيدًا على رأسها سن إجراءات الطوارئ ، وتفعيل الاستخبارات ، وتحديد أولويات العلاجات."

عدم الرؤية

يسلط ستان وايزمان ، كبير استراتيجيي الأمن في CyberRes ، وهو خط أعمال Microfocus ، الضوء على الحاجة إلى رؤية أفضل عندما يتعلق الأمر باستخدام البرامج التجارية.

قال ويسمان: "تحتاج المؤسسات إلى قدر أكبر من الشفافية في مكونات البرامج التي تشكل تطبيقاتها ومنتجاتها حتى تتمكن من إجراء تحليل سريع للتأثير". وأوضح ضرورة القيام بذلك بمثال هجمات يوم الصفر التي حدثت عندما تم الكشف عن ثغرة Log4Shell أو Log4J في Apache.

"باستخدام Log4J ، كان على أي شخص يقوم بتشغيل أي شيء باستخدام Java إرسال بريد إلكتروني يدويًا إلى البائعين لمعرفة ما إذا كان Log4J موجودًا في منتجاتهم والتحقق من صحة الإصدار. إذا تأثروا ، كان عليهم تحديد ما يجب فعله حيال ذلك. كان الجميع يتدافعون ".

وأضاف أن الشركات بحاجة إلى إجراء تحليل لتكوين البرامج (SCA) وأن يكون لديها قائمة مواد برمجية (SBOM) لتقليل المخاطر التي يشكلها هجوم يوم الصفر بسرعة. قال: "عليك أن تبذل العناية الواجبة وأن تتأكد من أنهم قد تحققوا من الضوابط الأمنية المعمول بها".

"تتمثل قيمة تحليل تكوين البرامج (SCA) ووجود قائمة مواد البرامج (SBOMs) في أنه يمكنك الاستجابة بسرعة للتخفيف من المخاطر التي يشكلها هجوم يوم الصفر."

ستان ويسمان

كبير استراتيجيي الأمن ، CyberRes

إهمال الأمن والامتثال

شارك بن هيرزبيرج ، نائب رئيس شركة ساتوري سايبر ، آرائه حول المشكلات التي تواجهها الشركات الجديدة مع منع هجمات يوم الصفر.

"الشركات الجديدة ، بشكل عام ، في وضع النمو. ونحيف. يمكن أن يتسبب هذان العاملان في إهمال الأمان والامتثال. يمكن أن يؤدي هذا إلى المزيد من مخاطر الأمان المفرطة ، سواء كانت معروفة أو غير معروفة ".

منع هجوم Zero-day: كيفية منع تهديدات يوم الصفر

الآن بعد أن عرفت أين تكمن بعض المشاكل ، اطلع على نصائح الخبراء حول منع هجمات يوم الصفر.

1. فهم المخاطر الخاصة بك

سلط كوندون الضوء على أهمية فهم الشركات للأخطار التي تشكلها الهجمات الإلكترونية.

"مع الموارد المحدودة لتأمين قائمة دائمة التوسع من البنية التحتية لتكنولوجيا المعلومات والخدمات السحابية ، من المهم إنشاء برنامج أمان يأخذ سياق المخاطر المحدد في الاعتبار."

كيتلين كوندون

مدير أول ، الأبحاث الأمنية ، Rapid7

قالت: "ربما تكون شركة سحابية أولاً وتحتاج إلى تخصيص قواعد النشر والمسح الضوئي الخاصة بها لمنع التكوينات الخاطئة التي تكشف البيانات أو تؤدي إلى فواتير عالية". "ربما تكون شركة بيع بالتجزئة يتم استهداف أنظمة نقاط البيع (POS) بها خلال موسم العطلات أو شركة بث تعيش في عالم وقت تشغيل بنسبة 99.999٪ حيث تمثل هجمات رفض الخدمة كارثة تجارية."

"يتيح لك فهم أنواع المخاطر التي لها أكبر تأثير على عملك إنشاء برنامج أمان حيث يتم تخصيص الأهداف والمقاييس وفقًا لاحتياجاتك وحيث يمكنك بسهولة توصيل التقدم والأولويات لأصحاب المصلحة غير المعنيين بالأمان عبر مؤسستك."

إضافة إلى ذلك ، شدد هيرزبرغ على أهمية بناء خطة تدريجية تعالج التهديدات حسب عوامل الخطر.

"ربما لن تكون قادرًا على تقليل المخاطر إلى 0٪. لذلك ، من المهم إعطاء الأولوية للمناطق عالية الخطورة ... بناء أمان كبير حول البيانات الحساسة لديك أكثر أهمية من بيانات السجل العامة ".

بن هيرزبرج

نائب الرئيس ، ساتوري سايبر

2. احصل على الأساسيات بشكل صحيح

قال نيكوليتي: "تحتاج الشركات إلى تغطية الأساسيات أولاً".

فيما يلي بعض الاقتراحات من Nicoletti للشركات للحصول على أساسياتهم بشكل صحيح.

- تلبية كل متطلبات الامتثال للأمن السيبراني في إطار عمل صارم مثل صناعة بطاقات الدفع (PCI).

- تأكد من أن لديك نظام نسخ احتياطي قوي واستراتيجية استعادة. اختبرها بشكل روتيني.

- اعتمد استراتيجية عدم الثقة وامنح موظفيك وشركائك مستويات وصول مناسبة.

- راقب السحابة والحاويات والخوادم الخاصة بك من خلال تقييم الوضع المستمر لمنع التهيئة الخاطئة.

- استخدم أفضل أمان للبريد الإلكتروني يمكنك أن تجده.

- ابحث عن موفر خدمة أمان مُدار مناسب (MSSP) إذا لم يكن لديك ما يكفي من الخبراء للمراقبة والاستجابة على مدار الساعة طوال أيام الأسبوع.

إضافة إلى ذلك ، أشار وايسمان إلى أن المشورة التي قدمتها وكالة الأمن السيبراني وأمن البنية التحتية (CISA) في برنامج Shields Up الخاص بها رائعة للشركات من جميع الأحجام التي ترغب في تحسين مرونتها.

3. قم بإعداد طبقات متعددة من الأمن

قال هيرزبيرج: "من المهم التأكد من وجود طبقات أمنية متعددة". "على سبيل المثال ، إذا تم اختراق نقطة النهاية ، والتي قد تكون نتيجة لاستغلال يوم الصفر خارج عن إرادتك ، فكر في كيفية التأكد من احتواء الضرر ولن يؤدي إلى اختراق جميع الأنظمة الأساسية الخاصة بك." يضمن نهج الطبقات أن المهاجم الذي يخترق طبقة دفاع واحدة سيتم إيقافه بواسطة طبقة لاحقة.

نصيحة: استخدم أداة جدار حماية تطبيق الويب لفحص كل حركة مرور الشبكة الواردة للعثور على التهديدات في الوقت الفعلي.

4. احصل على إمكانات الاستجابة للحوادث وإدارة التصحيح

أطلق حاجي على هذه الإمكانات اسم "أساسي" ، واستطرد قائلاً ، "يمكن أن تساعدك العديد من التقنيات ، مثل استخدام أداة إدارة وضع الأمان السحابي وإدارة الهويات والاستحقاقات السحابية (CIEM) ، في تحسين إمكانات إدارة التصحيح ويوصى بها بشدة. "

كما لفتت سارة والاس محللة الأمن السيبراني في G2 الانتباه إلى أهمية تحديث برامج الأمن السيبراني. قال والاس: "يعرف مجرمو الإنترنت أن الكثير من المنظمات لديها برامج أمنية قديمة ، لذا فهي هدف سهل بالنسبة لهم".

ذات صلة: تعرف على كيفية جعل الاستجابة للحوادث الأمنية أقل فوضوية من خلال خطة الاستجابة للحوادث.

5. عقد المحاكاة والاختبار

أكد حاجي على تحسين استراتيجية الاستجابة للحوادث من خلال عمليات المحاكاة والاختبارات المتكررة. "لديك خطة قوية ، وممارسة ، وممارسة ، وممارسة!"

أوضح لنا حاجي أن إجراء عمليات محاكاة مثل التمارين المنضدية هو أفضل طريقة لمعرفة مدى نجاح خطط الاستجابة للحوادث وتحديد مجالات التحسين.

قال: "قد لا تكون قادرًا على التحكم في متى أو كيف تتعرض للهجوم ، لكن يمكنك التحكم في أجزاء كثيرة من رد فعلك عندما يحدث". كما شدد على الحاجة إلى غرس وتعزيز ثقافة قوية للأمن السيبراني.

"التعامل مع هجوم يوم الصفر هو ، من جميع النواحي تقريبًا ، نفس التعامل مع أي هجوم إلكتروني آخر. عليك أن تستجيب لموقف لم تكن تتوقعه ، وغالبًا ما يكون لديك القليل جدًا من المعلومات للاستمرار ".

بول حاجي

الرئيس التنفيذي والمؤسس المشارك ، Horangi Cyber Security

"تأكد من أن مؤسستك بأكملها متعلمة وتظل يقظة ضد التهديدات المحتملة مثل التصيد الاحتيالي. توفير الأدوات والقنوات للموظفين للإبلاغ عن محاولات التصيد والتهديدات والإبلاغ عنها ".

"إذا تعلم الموظفون من اليوم الأول أن الأمن ليس عقبة يجب تجاوزها ، ولكنه عامل تمكين للأعمال ، فإنه يحدث فرقًا كبيرًا في سلوكهم في السنوات القادمة" ، قال هيرزبرج.

في الختام ، ترك لنا نيكوليتي هذا التوجيه. "غيّر طريقة تفكيرك من الاكتشاف إلى المنع حيث يجب أن تتوقف عن العمل لمدة صفر يوم."

حلول أمنية ضد هجمات Zero-Day

تساعد حلول الأمان المختلفة في الكشف عن تهديدات يوم الصفر وغيرها من الثغرات الأمنية والهجمات والدفاع عنها. يمكنك استخدام مجموعة من هذه الأدوات بناءً على احتياجاتك وتقوية الوضع الأمني لشركتك.

برنامج إدارة التصحيح

تضمن حلول إدارة التصحيح تحديث مكدس التكنولوجيا والبنية التحتية لتكنولوجيا المعلومات لديك. المنظمات تستخدم هذه الأداة ل

- احتفظ بقاعدة بيانات لتحديثات البرامج والبرامج الوسيطة والأجهزة.

- احصل على تنبيهات بشأن التحديثات الجديدة أو التحديث التلقائي.

- قم بإعلام المسؤولين باستخدام البرامج القديمة.

نصيحة: يمكنك استخدام ماسحات الثغرات الأمنية أو ماسحات الصندوق الأسود لإصلاح نقاط الضعف المعروفة.

برمجيات إدارة الثغرات الأمنية القائمة على المخاطر

أكثر تقدمًا من أدوات إدارة الثغرات التقليدية ، يقوم برنامج إدارة الثغرات الأمنية القائم على المخاطر بتحديد الثغرات الأمنية وترتيبها حسب الأولوية بناءً على عوامل الخطر القابلة للتخصيص. يمكن للشركات استخدام هذه الأداة لـ

- تحليل التطبيقات والشبكات والخدمات السحابية بحثًا عن نقاط الضعف.

- تحديد أولويات نقاط الضعف بناءً على عوامل الخطر باستخدام ML.

شبكة G2 لإدارة الثغرات القائمة على المخاطر

يمكن أيضًا استخدام أدوات مثل برنامج إدارة سطح الهجوم للبحث عن الثغرات الأمنية ومعالجتها.

برنامج تحليل المخاطر الأمنية

يراقب برنامج تحليل مخاطر الأمان حزم تكنولوجيا المعلومات ، بما في ذلك الشبكات والتطبيقات والبنية التحتية لتحديد نقاط الضعف. تستخدم الشركات هذا الحل لـ

- تحليل برامج وأجهزة وعمليات أمان الشركة.

- احصل على معلومات حول نقاط الضعف أو الثغرات في أمنهم.

- احصل على توصيات لتحسين التخطيط الأمني عبر أنظمة تكنولوجيا المعلومات.

شبكة G2 لتحليل مخاطر الأمان

تعد أنظمة الكشف عن التسلل والوقاية مفيدة أيضًا في معرفة الأنشطة المشبوهة والبرامج الضارة والهجمات المهندسة اجتماعيًا والتهديدات الأخرى المستندة إلى الويب.

برنامج استخبارات التهديد

يوفر برنامج استخبارات التهديدات معلومات عن أحدث التهديدات السيبرانية ، سواء كانت هجمات يوم الصفر أو برامج ضارة جديدة أو عمليات استغلال. تستخدم المنظمات برامج استخبارات التهديدات لـ

- احصل على معلومات حول التهديدات ونقاط الضعف الناشئة.

- تعرف على ممارسات المعالجة للتهديدات الناشئة.

- تقييم التهديدات على أنواع مختلفة من الشبكات والأجهزة.

برنامج إدارة الأحداث والمعلومات الأمنية (SIEM)

SIEM عبارة عن مجموعة من أدوات الأمان التي تؤدي وظائف كل من برنامج مراقبة معلومات الأمان وبرامج إدارة الأحداث الأمنية. يوفر الحل نظامًا أساسيًا واحدًا لتسهيل تحليل سجل الأمان في الوقت الفعلي ، والتحقيق ، واكتشاف الأخطاء ، ومعالجة التهديدات. يمكن للشركات استخدام SIEM لـ

- جمع وتخزين بيانات أمن تكنولوجيا المعلومات.

- مراقبة الحوادث والشذوذ في نظام تكنولوجيا المعلومات.

- اجمع معلومات التهديد.

- أتمتة الاستجابة للتهديدات.

برنامج الاستجابة للحوادث

عادة ما تكون أداة الاستجابة للحوادث هي خط الدفاع الأخير ضد أي تهديدات إلكترونية. تُستخدم الأداة لمعالجة مشكلات الأمن السيبراني عند ظهورها في الوقت الفعلي. الشركات تستخدم الحل ل

- مراقبة واكتشاف الحالات الشاذة في أنظمة تكنولوجيا المعلومات.

- أتمتة أو توجيه فريق الأمان خلال عملية الإصلاح.

- تخزين بيانات الحوادث للتحليلات وإعداد التقارير.

برنامج تنسيق الأمان والأتمتة والاستجابة (SOAR)

تجمع SOAR بين وظائف إدارة نقاط الضعف ، SIEM ، وأدوات الاستجابة للحوادث. المنظمات تستخدم الحل ل

- دمج المعلومات الأمنية وأدوات الاستجابة للحوادث.

- بناء سير عمل الاستجابة الأمنية.

- أتمتة المهام المتعلقة بإدارة الحوادث والاستجابة لها.

دروع تصل

لا شك أن هجمات Zero-day شائعة بشكل متزايد ويصعب منعها. لكن يجب أن يكون لديك أفضل دفاعاتك ضدها. تعرف على مجموعة التكنولوجيا التي لديك. الحفاظ على بنية أساسية أمنية قوية للعثور على الثغرات الأمنية وإصلاحها.

استمر في مراقبة الحالات الشاذة. اجعل موظفيك على دراية بسياسات الأمان والتهديدات الخاصة بك. ضع خطة للاستجابة للحالات ، واختبرها بانتظام. خفف واحتواء الهجوم إذا حدث. اتبع أفضل ممارسات الأمان مع حلول الأمان المذكورة أعلاه ، وستكون جاهزًا.

تعرف على المزيد حول أدوات الأمن السيبراني التي يمكن أن تحمي شركتك من تهديدات يوم الصفر والهجمات الإلكترونية الأخرى.