5 experts en sécurité partagent les meilleures pratiques pour prévenir les attaques Zero-Day

Publié: 2023-01-31Imaginez que vous laissez accidentellement une fenêtre rarement utilisée ouverte dans votre maison.

Vous n'en pensez rien jusqu'à ce que vous remarquiez que des choses disparaissent. Les voleurs se sont faufilés dans et hors de votre maison pendant des jours, profitant de vos affaires en utilisant cette fenêtre négligée.

Les attaques zero-day sont exactement les mêmes. Les pirates trouvent et exploitent une vulnérabilité dans votre système avant que vous ne sachiez qu'elle existe. Et jusqu'à ce que vous trouviez le bogue, vous ne pouvez pas résoudre le problème.

Qu'est-ce qu'une attaque zero-day ?

Une attaque zero-day exploite les vulnérabilités zero-day pour causer des dommages ou voler des données d'un système. Le terme « zero-day » fait référence au nombre de jours (zéro) dont dispose le fournisseur de logiciels pour publier un correctif pour la vulnérabilité inconnue avant l'attaque.

Aujourd'hui, des vulnérabilités zero-day sont découvertes sur des plates-formes quotidiennes comme Apple iOS, Google Chrome et Windows. Les cybercrimes et les variantes croissantes d'exploits déjà trouvés rendent de plus en plus difficile l'atténuation des attaques zero-day.

Pour les entreprises confrontées à des menaces de cybersécurité provenant d'attaques zero-day, la situation brosse un tableau sombre. C'est comme s'il n'y avait aucun espoir de trouver et de prévenir ce genre d'attaques.

Mais les experts notent que ce n'est pas toujours le cas. L'utilisation du bon logiciel de sécurité et la mise en œuvre des meilleures pratiques de cybersécurité peuvent vous protéger contre les attaques zero-day. Continuez à lire pour savoir comment.

Qu'est-ce qu'une attaque zero-day ?

Les développeurs de logiciels ne veulent évidemment pas créer de logiciels avec des bogues, mais chaque logiciel a des défauts involontaires. Après tout, toutes les 1 000 lignes de code comportent de 3 à 20 bogues. Certaines de ces vulnérabilités créent une faille de sécurité dans la conception, la mise en œuvre ou le fonctionnement d'un système ou d'une application.

Les cybercriminels recherchent ces types de vulnérabilités de cybersécurité pour exécuter des commandes déguisées en systèmes familiers. Ils pourraient accéder et voler des données restreintes, se comporter comme un autre utilisateur ou lancer des attaques par déni de service. Par exemple, une vulnérabilité système dans le stockage en nuage peut fournir un accès à des données autrement sécurisées sur le nuage.

Qu'est-ce que la vulnérabilité zero-day ?

Une vulnérabilité zero-day est une faille logicielle qui n'a pas encore été corrigée parce que les parties responsables n'ont pas remarqué qu'elle devait être réparée.

Les éditeurs de logiciels, les développeurs et les programmeurs sont toujours à la recherche de bogues comme ceux-ci. Quand ils en découvrent un, ils le rafistolent. Cependant, lorsque la vulnérabilité est ouverte et non corrigée, les cybercriminels obtiennent un laissez-passer gratuit pour l'exploiter.

Étant donné que les fournisseurs n'ont généralement aucune connaissance préalable de ces vulnérabilités, ils n'ont littéralement aucun jour pour corriger le bogue avant que les cybercriminels ne l'exploitent.

250

des vulnérabilités zero-day ont été découvertes dans la nature par les chercheurs du Project Zero de Google depuis 2014.

Source : Projet Zéro de Google

Les chercheurs Leyla Bilge et Tudor Dumitras ont décrit les sept étapes du cycle de vie d'une vulnérabilité zero-day.

- Vulnérabilité introduite. Vous avez un logiciel avec un bogue. Il peut s'agir d'une erreur de codage, d'un cryptage manquant ou de tout autre élément permettant à des personnes non autorisées d'accéder au système.

- Exploit relâché dans la nature. Les cybercriminels trouvent le bogue, publient un code d'exploitation ou une charge utile malveillante et l'utilisent pour mener des attaques.

- Le fournisseur trouve la vulnérabilité. Les fournisseurs ou les parties responsables de la correction du logiciel découvrent le bogue, soit par leurs tests continus, soit par l'intermédiaire de chercheurs tiers. Ils commencent à travailler sur un patch.

- Vulnérabilité révélée au public. Le fournisseur ou les parties concernées divulguent publiquement des informations sur le bogue. Le bogue obtient un numéro de vulnérabilités et d'expositions communes (CVE) pour une identification facile. Certaines vulnérabilités restent privées et sont corrigées discrètement.

- Signatures antivirus publiées. Une fois que les parties impliquées ont connaissance de la vulnérabilité, les fournisseurs de cybersécurité détectent les signatures des attaques et exploitent les pirates utilisant la faille. Ils mettent ensuite à jour leurs systèmes de balayage et de détection.

- Patch publié. Pendant ce temps, le fournisseur de logiciels publie des correctifs pour la vulnérabilité. Quiconque met à jour ses systèmes avec des correctifs n'est plus vulnérable aux attaques.

- Déploiement du correctif terminé. Une fois le déploiement du correctif terminé, la vulnérabilité ne peut plus être exploitée de quelque manière que ce soit.

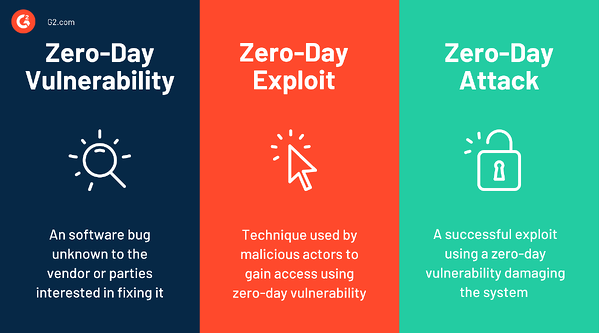

Vulnérabilité zero-day vs exploitation zero-day vs attaque zero-day

Il est courant de confondre les attaques zero-day avec les vulnérabilités zero-day et les exploits zero-day. Mais ils sont différents.

Vulnérabilité zero-day : Une vulnérabilité logicielle encore inconnue des développeurs ou une faille sans correctif. Les vulnérabilités du jour zéro peuvent être un chiffrement de données manquant, des configurations incorrectes, des autorisations incorrectes ou des erreurs de codage.

Exploit zero-day : Techniques ou méthodes utilisées par les cybercriminels pour accéder à un système utilisant une vulnérabilité zero-day. Les méthodes vont du spear phishing aux logiciels malveillants.

Attaque zero-day : Un exploit zero-day réussi qui sabote un système ou cause des dommages en termes de violation ou de vol de données est une attaque zero-day.

En relation : Apprenez à éviter d'être victime d'hameçonnage et d'autres techniques d'ingénierie sociale.

Comment fonctionne une attaque zero-day ?

Votre défense contre les attaques zero-day n'est efficace que si vous savez comment une attaque fonctionne. Une attaque zero-day ressemble à ceci :

- Découvrez les vulnérabilités. Les attaquants recherchent des vulnérabilités critiques en matière de cybersécurité dans les plates-formes populaires. Ils cherchent même à acheter des vulnérabilités zero-day sur le marché noir, où les bogues et les exploits zero-day sont vendus à des prix élevés.

- Créez le code d'exploitation. Les pirates créent des codes d'exploitation pour tirer parti de la vulnérabilité du jour zéro. Les codes d'exploitation sont un morceau de code malveillant avec un petit logiciel malveillant qui télécharge des logiciels malveillants supplémentaires lorsqu'il est activé. Le logiciel malveillant permet aux pirates d'infecter des appareils vulnérables, d'exécuter du code, d'agir en tant qu'administrateur ou d'effectuer des actions potentiellement dommageables.

- Trouvez les systèmes vulnérables. Les criminels recherchent les systèmes vulnérables à l'exploit à l'aide de bots ou de scanners automatisés et planifient une attaque ciblée ou de masse, selon leurs motivations.

- Déployez l'exploit. La tactique la plus courante utilisée par les attaquants pour diffuser des exploits consiste à utiliser des pages Web qui hébergent sans le savoir du code malveillant et des exploits dans leurs publicités. Parfois, les exploits sont déployés via des e-mails. Cela peut prendre la forme d'hameçonnage ciblé, ciblant des individus spécifiques ou d'e-mails d'hameçonnage de masse adressés à un grand groupe de personnes.

Le logiciel malveillant de l'attaquant est téléchargé lorsqu'un utilisateur visite des sites Web malveillants ou clique sur des e-mails de phishing. Les attaquants utilisent également des kits d'exploit, une collection d'exploits qui ciblent différentes vulnérabilités logicielles via des pages Web. Ces types d'exploits peuvent pirater les systèmes d'exploitation, les applications, les navigateurs Web, les composants open source, le matériel et les appareils IoT. - Lancez l'exploit. Une fois l'exploit publié, les criminels s'infiltrent dans le système, compromettant les opérations et les données de l'appareil ou même l'ensemble du réseau connecté.

Les pirates utilisent des exploits pour voler des données, lancer des rançongiciels ou mener des attaques sur la chaîne d'approvisionnement. Lorsqu'il s'agit d'attaques de la chaîne d'approvisionnement, les attaquants utilisent généralement une vulnérabilité zero-day pour pénétrer dans les fournisseurs de logiciels critiques. Une fois à l'intérieur, les pirates cachent des logiciels malveillants supplémentaires dans l'application, à l'insu du fournisseur. Le code malveillant est également téléchargé avec le code légitime lorsque le logiciel est rendu public, ce qui entraîne un nombre important de victimes.

Par exemple, une vulnérabilité critique du jour zéro dans la plate-forme SolarWinds Orion a entraîné une attaque massive de la chaîne d'approvisionnement qui a touché des centaines d'entreprises et d'organismes gouvernementaux.

Qui exécute les attaques zero-day ?

Différents types de personnes mènent des attaques zero-day pour diverses raisons. Ils pourraient être:

- Les cybercriminels, qui le font pour un gain monétaire. Une étude a révélé qu'un tiers de tous les groupes de piratage exploitant les vulnérabilités du jour zéro sont motivés financièrement.

- Les pirates parrainés par l'État, qui le font pour des raisons politiques ou pour attaquer la cyberinfrastructure d'un autre pays. Par exemple, le groupe de menaces APT41, parrainé par l'État chinois, a utilisé une vulnérabilité zero-day pour cibler un réseau du gouvernement d'un État américain en 2021.

- Les hacktivistes, qui le font pour des causes sociales ou politiques.

- Les espions d'entreprise, qui le font pour surveiller les entreprises concurrentes.

Cibles des exploits zero-day et des attaques zero-day

Les cybercriminels ciblent un large éventail d'organisations avec des exploits et des attaques zero-day. Ceux-ci inclus:

- Organismes gouvernementaux

- Infrastructure publique essentielle

- Des entreprises allant des petites et moyennes entreprises aux grandes entreprises dans différents secteurs comme l'informatique, la finance, les médias et la santé

- Fournisseurs de logiciels en tant que service (SaaS), fournisseurs de services gérés (MSP) et fournisseurs de solutions cloud

- Personnalités de haut niveau

- Universitaires, groupes de réflexion, universités, militants et ONG

Pourquoi les attaques zero-day sont-elles dangereuses ?

Les attaques zero-day sont l'une des menaces de cybersécurité à la croissance la plus rapide. Avec l'adoption rapide des technologies cloud, mobiles et Internet des objets (IoT), le nombre et la complexité des plates-formes logicielles que nous utilisons quotidiennement augmentent. Plus de logiciels entraînent plus de bogues logiciels. Plus de bogues signifie généralement plus de passerelles à exploiter pour les attaquants.

Pour les pirates informatiques, les vulnérabilités des logiciels populaires tels que Microsoft Office ou Google Chrome représentent un laissez-passer gratuit pour attaquer n'importe quelle cible de leur choix, des entreprises du Fortune 500 aux millions d'utilisateurs de téléphones mobiles dans le monde.

Les attaques zero-day sont si vicieuses parce qu'elles ne sont généralement pas découvertes pendant au moins dix mois, voire plus dans certains cas. Tant que l'attaque n'est pas détectée, le logiciel reste sans correctif et les produits antivirus ne peuvent pas détecter l'attaque via l'analyse basée sur les signatures. Il est également peu probable qu'ils soient observés dans des pots de miel ou des expériences en laboratoire.

Et même si la vulnérabilité est exposée, les criminels se précipitent pour profiter de la situation. Une fois qu'une vulnérabilité non corrigée est publique, il ne faut que 14 jours pour qu'un exploit soit disponible dans la nature. Bien que les attaques soient initialement destinées à une organisation ou à une personne spécifique, il ne faut pas longtemps aux autres acteurs de la menace pour exploiter la vulnérabilité aussi largement que possible.

830 000

des tentatives d'attaque ont été faites dans les 72 heures suivant la révélation de la tristement célèbre vulnérabilité Log4j.

Source : point de contrôle

Jusqu'à ces dernières années, les exploits zero-day étaient principalement découverts et utilisés par des cybergroupes parrainés par l'État. Stuxnet, l'une des attaques zero-day les plus célèbres contre le programme nucléaire iranien, est supposé être une opération conjointe entre les États-Unis et Israël.

Mais aujourd'hui, les groupes de cybercriminels motivés par l'argent utilisent des exploits zero-day. Ils gagnent de l'argent avec des attaques zero-day utilisant des ransomwares. Les attaques croissantes contre la chaîne d'approvisionnement des services informatiques se multiplient également dans le but de cibler les entreprises tierces en aval.

5,4 millions

Les comptes Twitter se sont avérés affectés par une violation de données en raison d'une vulnérabilité zero-day en 2022.

Source : Gazouillement

De plus, les pirates pourraient potentiellement utiliser des solutions d'intelligence artificielle (IA) et d'apprentissage automatique (ML) pour lancer des attaques sophistiquées.

Par exemple, en 2022, les chercheurs ont découvert qu'ils pouvaient utiliser ChatGPT pour créer des e-mails de phishing et des campagnes de ransomware pour MacOS. N'importe qui, quelle que soit son expertise technique, pourrait utiliser ces outils d'IA pour créer des codes pour les logiciels malveillants ou les rançongiciels à la demande.

Ces attaques ont de vastes ramifications, allant du vol de données et de la propagation de logiciels malveillants aux pertes financières et à la prise de contrôle totale du système. Plus que jamais, les entreprises doivent se préparer aux attaques zero-day pour protéger leurs données et la sécurité de leur réseau.

Connexe : Découvrez ce que signifie la sécurité des données et les meilleures pratiques pour protéger vos données.

5 e xperts révèlent des faux pas courants dans la défense contre les attaques zero-day

Nous avons interrogé cinq experts en cybersécurité sur les faux pas les plus fréquents et les plus évitables des entreprises qui les rendent vulnérables aux menaces et aux attaques du jour zéro. Voici ce qu'ils ont dit.

Préparation insuffisante

Pete Nicoletti de Check Point Software a noté que les entreprises, en particulier les petites et moyennes entreprises, ne sont généralement pas prêtes pour les attaques zero-day.

« Regardons d'abord l'ampleur du problème. Applications vulnérables, partenaires, employés répartis partout, dans les ressources cloud, serveurs de colocation, ordinateurs de bureau, ordinateurs portables, sans fil domestique non sécurisé, apportez votre propre appareil, téléphones portables, etc. Tous créent une très grande surface de menace et nécessitent des solutions spécifiques, une priorité, un budget et une attention personnelle », a déclaré Nicoletti.

Il a noté que les attaquants sont bien financés avec des milliards de dollars en ransomwares et créent maintenant des milliers de nouvelles variantes de logiciels malveillants chaque mois, ainsi que des milliards d'e-mails de phishing bien conçus. Ils exploitent les vulnérabilités du jour zéro et s'attaquent aux points faibles non corrigés.

"Même certains fournisseurs de sécurité ont zéro jour et sont exploités comme vecteur d'exploitation, augmentant l'ironie au maximum."

Pierre Nicoletti

CISO de terrain, logiciel Check Point

Considérant à quel point les attaques zero-day sont coûteuses et difficiles à atténuer, Nicoletti insiste sur le fait que les entreprises doivent être prêtes à faire face aux risques de sécurité avec des dépenses raisonnables.

Vulnérabilités connues non réparées

Paul Hadjy, PDG et co-fondateur de Horangi Cyber Security, a parlé de l'importance de bien maîtriser les bases de la sécurité.

"De nombreuses entreprises nous demandent de traiter les vulnérabilités zero-day alors qu'elles n'ont pas encore complètement mûri leurs capacités et leurs mécanismes pour traiter les vulnérabilités connues", a déclaré Hadjy.

Il nous a dit que s'il est regrettable d'être attaqué sur une vulnérabilité zero-day, être attaqué sur une vulnérabilité connue est encore pire.

« Les deux pointent vers une situation que nous rencontrons très souvent. La situation où les organisations se concentrent sur ce qui est à la mode et pertinent alors qu'elles devraient se concentrer sur les bases de la sécurité », a-t-il déclaré.

"Les capacités de sécurité de base ne doivent pas être négligées pour quelque chose de nouveau et de brillant."

Paul Hadji

PDG et co-fondateur, Horangi Cyber Security

Mauvaises pratiques de gestion

Caitlin Condon, responsable senior de Security Research chez Rapid7, a noté que les entreprises ne disposaient pas d'une pratique fondamentale de gestion des vulnérabilités.

« La question la plus fréquente que nous entendons les organisations poser lorsqu'il y a une attaque zero-day très médiatisée est : 'Utilisons-nous ce produit vulnérable ?' suivi de « avons-nous déjà été exploités ? », a déclaré Condon.

"Une crise n'est pas le moment idéal pour une entreprise de commencer à réfléchir à la façon de cataloguer l'inventaire, de mettre en place une journalisation ou une alerte centralisée, ou de mettre en œuvre un plan de correctifs d'urgence pour les vulnérabilités critiques activement exploitées."

Caitlin Condon

Gestionnaire principal, Recherche en sécurité, Rapid7

Condon a déclaré que la meilleure préparation contre les jours zéro est de mettre en place de bonnes politiques et pratiques de base. "Ensuite, lorsqu'il y a un incident de cybersécurité où la réduction des risques est mesurée en minutes, vous disposez d'une base de référence bien comprise sur laquelle édicter des procédures d'urgence, opérationnaliser les renseignements et hiérarchiser les mesures correctives."

Manque de visibilité

Stan Wisseman, stratège en chef de la sécurité chez CyberRes, une branche d'activité de Microfocus, souligne la nécessité d'une meilleure visibilité en ce qui concerne les logiciels utilisés par les entreprises.

"Les organisations ont besoin d'une plus grande transparence dans les composants logiciels qui composent leurs applications et produits afin qu'elles puissent effectuer une analyse d'impact rapide", a déclaré Wisseman. Il a expliqué la nécessité de le faire avec l'exemple des attaques zero-day qui se sont produites lorsque la vulnérabilité Log4Shell ou Log4J a été révélée dans Apache.

"Avec Log4J, toute personne exécutant quoi que ce soit avec Java devait envoyer manuellement un e-mail à ses fournisseurs pour déterminer si Log4J était dans leurs produits et valider la version. S'ils étaient touchés, ils devaient déterminer quoi faire à ce sujet. Tout le monde se bousculait.

Il a ajouté que les entreprises doivent effectuer une analyse de la composition logicielle (SCA) et disposer d'une nomenclature logicielle (SBOM) pour réduire rapidement les risques posés par l'attaque du jour zéro. "Vous devez faire preuve de diligence raisonnable et vous assurer qu'ils ont mis en place des contrôles de sécurité validés", a-t-il déclaré.

"La valeur de l'analyse de la composition logicielle (SCA) et de la disponibilité des nomenclatures logicielles (SBOM) est que vous pouvez réagir rapidement pour atténuer les risques posés par l'attaque zero-day."

Stan Wisseman

Stratège en chef de la sécurité, CyberRes

Sécurité et conformité négligées

Ben Herzberg, vice-président de Satori Cyber, a partagé son point de vue sur les problèmes rencontrés par les nouvelles entreprises pour prévenir les attaques zero-day.

« Les nouvelles entreprises sont, de manière générale, en mode de croissance. Et maigre. Ces deux facteurs peuvent entraîner une négligence de la sécurité et de la conformité. Cela peut conduire à des risques de sécurité plus excessifs, à la fois connus et de type « zero-day ».

Prévention des attaques zero-day : comment prévenir les menaces zero-day

Maintenant que vous savez où se situent certains des problèmes, consultez les conseils d'experts sur la prévention des attaques zero-day.

1. Comprendre vos risques

Condon a souligné l'importance pour les entreprises de comprendre les dangers des cyberattaques.

"Avec des ressources limitées pour sécuriser une liste sans cesse croissante d'infrastructures informatiques et de services cloud, il est important de créer un programme de sécurité qui tienne compte de votre contexte de risque spécifique."

Caitlin Condon

Gestionnaire principal, Recherche en sécurité, Rapid7

"Vous êtes peut-être une entreprise axée sur le cloud qui doit adapter ses règles de déploiement et d'analyse pour éviter les erreurs de configuration qui exposent les données ou génèrent des factures élevées", a-t-elle déclaré. "Peut-être êtes-vous une entreprise de vente au détail dont les systèmes de point de vente (POS) sont ciblés pendant la période des fêtes ou une entreprise de streaming vivant dans un monde à 99,999 % de disponibilité où les attaques par déni de service sont une catastrophe commerciale."

"Comprendre quels types de risques ont le plus d'impact sur votre entreprise vous permet de créer un programme de sécurité où les objectifs et les mesures sont adaptés à vos besoins et où vous pouvez plus facilement communiquer les progrès et les priorités aux parties prenantes non liées à la sécurité dans votre organisation."

En plus de cela, Herzberg a souligné l'importance d'élaborer un plan progressif qui traite les menaces par facteur de risque.

« Vous ne pourrez probablement pas réduire votre risque à 0 %. Il est donc important de prioriser les zones à haut risque... Construire une grande sécurité autour des données sensibles dont vous disposez est plus important que celle des données de journal génériques.

Ben Herzberg

Vice-président, Satori Cyber

2. Maîtrisez vos bases

"Les entreprises doivent d'abord couvrir leurs bases", a déclaré Nicoletti.

Voici quelques suggestions de Nicoletti pour que les entreprises acquièrent les bases.

- Répondez à toutes les exigences de conformité en matière de cybersécurité dans un cadre strict comme l'industrie des cartes de paiement (PCI).

- Assurez-vous de disposer d'un système de sauvegarde et d'une stratégie de restauration robustes. Testez-les régulièrement.

- Adoptez une stratégie de confiance zéro et donnez à vos employés et partenaires des niveaux d'accès appropriés.

- Surveillez votre cloud, vos conteneurs et vos serveurs avec une évaluation continue de la posture pour éviter les erreurs de configuration.

- Utilisez la meilleure sécurité de messagerie que vous puissiez trouver.

- Trouvez un fournisseur de services de sécurité gérés (MSSP) approprié si vous n'avez pas suffisamment d'experts pour surveiller et répondre 24h/24 et 7j/7.

En plus de cela, Wisseman a souligné que les conseils fournis par la Cybersecurity and Infrastructure Security Agency (CISA) dans son programme Shields Up sont excellents pour les entreprises de toutes tailles qui souhaitent améliorer leur résilience.

3. Configurez plusieurs couches de sécurité

"Il est important de s'assurer qu'il existe plusieurs couches de sécurité", a déclaré Herzberg. "Par exemple, si un point de terminaison est compromis, ce qui peut être le résultat d'un exploit zero-day hors de votre contrôle, réfléchissez à la façon dont vous vous assurez que les dommages sont contenus et ne conduiront pas à compromettre toutes vos plateformes." Une approche en couches garantit qu'un attaquant pénétrant dans une couche de défense sera arrêté par une couche suivante.

Conseil : utilisez un outil de pare-feu d'application Web pour analyser tout votre trafic réseau entrant afin de détecter les menaces en temps réel.

4. Obtenez des capacités de réponse aux incidents et de gestion des correctifs

Hadjy a qualifié ces capacités de "fondamentales" et a poursuivi en disant : "De nombreuses technologies, telles que l'utilisation d'un outil de gestion de la posture de sécurité dans le cloud et la gestion des identités et des droits dans le cloud (CIEM), peuvent vous aider à améliorer vos capacités de gestion des correctifs et sont fortement recommandées. ”

Sarah Wallace, analyste en cybersécurité chez G2, a également attiré l'attention sur l'importance d'avoir un logiciel de cybersécurité à jour. « Les cybercriminels savent que de nombreuses organisations ont des logiciels de sécurité obsolètes et hérités, c'est donc une cible facile pour eux », a déclaré Wallace.

En relation : Découvrez comment rendre la réponse aux incidents de sécurité moins chaotique avec un plan de réponse aux incidents.

5. Faites des simulations et testez

Hadjy a mis l'accent sur l'amélioration de la stratégie de réponse aux incidents avec des simulations et des tests fréquents. "Ayez un plan solide en place et pratiquez, pratiquez, pratiquez!"

Hadjy nous a expliqué que la tenue de simulations telles que des exercices sur table est le meilleur moyen de voir dans quelle mesure vos plans de réponse aux incidents fonctionnent et d'identifier les domaines d'amélioration.

"Vous ne pourrez peut-être pas contrôler quand et comment vous êtes attaqué, mais vous pouvez contrôler de nombreuses parties de votre réponse quand cela se produit", a-t-il déclaré. Il a également souligné la nécessité de cultiver et de promouvoir une forte culture de la cybersécurité.

« Faire face à une attaque zero-day est, à presque tous égards, la même chose que faire face à toute autre cyberattaque. Vous devez réagir à une situation à laquelle vous ne vous attendiez pas et vous avez souvent très peu d'informations sur lesquelles vous appuyer.

Paul Hadji

PDG et co-fondateur, Horangi Cyber Security

"Assurez-vous que toute votre organisation est éduquée et reste vigilante contre les menaces potentielles comme le phishing. Fournissez des outils et des canaux aux employés pour signaler et signaler les tentatives et les menaces de phishing », a déclaré Hadjy.

"Si les employés apprennent dès le premier jour que la sécurité n'est pas un obstacle à contourner, mais un catalyseur commercial, cela fait une énorme différence dans leur comportement pour les années à venir", a déclaré Herzberg.

Pour conclure, Nicoletti nous a laissé ces conseils. "Changez votre état d'esprit de la détection à la prévention car vous devez arrêter les jours zéro dans leur élan."

Solutions de sécurité contre les attaques zero-day

Différentes solutions de sécurité aident à détecter et à se défendre contre les menaces zero-day et autres vulnérabilités et attaques de cybersécurité. Vous pouvez utiliser une combinaison de ces outils en fonction de vos besoins et renforcer la sécurité de votre entreprise.

Logiciel de gestion des correctifs

Les solutions de gestion des correctifs garantissent que votre pile technologique et votre infrastructure informatique sont à jour. Les organisations utilisent cet outil pour

- Conservez une base de données des mises à jour logicielles, middleware et matérielles.

- Recevez des alertes sur les nouvelles mises à jour ou pour une mise à jour automatique.

- Avertissez les administrateurs de l'utilisation de logiciels obsolètes.

Conseil : Vous pouvez utiliser des scanners de vulnérabilité ou des scanners de boîte noire pour corriger les vulnérabilités connues.

Logiciel de gestion des vulnérabilités basé sur les risques

Plus avancés que les outils traditionnels de gestion des vulnérabilités, les logiciels de gestion des vulnérabilités basés sur les risques identifient et hiérarchisent les vulnérabilités en fonction de facteurs de risque personnalisables. Les entreprises peuvent utiliser cet outil pour

- Analysez les applications, les réseaux et les services cloud pour détecter les vulnérabilités.

- Hiérarchisez les vulnérabilités en fonction des facteurs de risque à l'aide du ML.

Grille G2 pour la gestion des vulnérabilités basée sur les risques

Des outils tels que les logiciels de gestion de surface d'attaque peuvent également être utilisés pour rechercher et corriger les vulnérabilités.

Logiciel d'analyse des risques de sécurité

Un logiciel d'analyse des risques de sécurité surveille les piles informatiques, y compris les réseaux, les applications et l'infrastructure, pour identifier les vulnérabilités. Les entreprises utilisent cette solution pour

- Analysez les logiciels, le matériel et les opérations de sécurité d'une entreprise.

- Obtenez des informations sur les vulnérabilités ou les failles de leur sécurité.

- Obtenez des recommandations pour optimiser la planification de la sécurité sur l'ensemble des systèmes informatiques.

Grille G2 pour l'analyse des risques de sécurité

Les systèmes de détection et de prévention des intrusions sont également utiles pour connaître les activités suspectes, les logiciels malveillants, les attaques d'ingénierie sociale et d'autres menaces Web.

Logiciel de renseignement sur les menaces

Le logiciel Threat Intelligence fournit des informations sur les cybermenaces les plus récentes, qu'il s'agisse d'attaques zero-day, de nouveaux logiciels malveillants ou d'exploits. Les organisations utilisent un logiciel de renseignement sur les menaces pour

- Obtenez des informations sur les menaces et les vulnérabilités émergentes.

- Découvrez les pratiques de remédiation pour les menaces émergentes.

- Évaluez les menaces sur différents types de réseaux et d'appareils.

Logiciel de gestion des informations et des événements de sécurité (SIEM)

SIEM est une combinaison d'outils de sécurité qui exécutent les fonctions d'un logiciel de surveillance des informations de sécurité et d'un logiciel de gestion des événements de sécurité. La solution fournit une plate-forme unique pour faciliter l'analyse des journaux de sécurité en temps réel, l'investigation, la détection des anomalies et la correction des menaces. Les entreprises peuvent utiliser SIEM pour

- Collecter et stocker des données de sécurité informatique.

- Surveiller les incidents et les anomalies du système informatique.

- Rassemblez des renseignements sur les menaces.

- Automatisez la réponse aux menaces.

Logiciel de réponse aux incidents

L'outil de réponse aux incidents est généralement la dernière ligne de défense contre les cybermenaces. L'outil est utilisé pour résoudre les problèmes de cybersécurité à mesure qu'ils surviennent en temps réel. Les entreprises utilisent la solution pour

- Surveiller et détecter les anomalies dans les systèmes informatiques.

- Automatisez ou guidez l'équipe de sécurité tout au long du processus de correction.

- Stockez les données d'incident à des fins d'analyse et de création de rapports.

Logiciel d'orchestration, d'automatisation et de réponse de la sécurité (SOAR)

SOAR combine les fonctionnalités de gestion des vulnérabilités, de SIEM et d'outils de réponse aux incidents. Les organisations utilisent la solution pour

- Intégrez les informations de sécurité et les outils de réponse aux incidents.

- Créez des flux de travail de réponse de sécurité.

- Automatisez les tâches liées à la gestion et à la réponse aux incidents.

Boucliers

Les attaques zero-day sont, sans aucun doute, de plus en plus courantes et difficiles à prévenir. Mais vous devez avoir vos meilleures défenses contre cela. Connaissez la pile technologique dont vous disposez. Maintenez une infrastructure de sécurité robuste pour trouver et corriger les vulnérabilités.

Continuez à surveiller les anomalies. Sensibilisez vos employés à vos politiques de sécurité et aux menaces. Ayez un plan d'intervention en cas d'incident et testez-le régulièrement. Atténuer et contenir une attaque si elle se produit. Suivez les meilleures pratiques de sécurité avec les solutions de sécurité mentionnées ci-dessus et vous serez prêt.

En savoir plus sur les outils de cybersécurité qui peuvent protéger votre entreprise contre les menaces zero-day et autres cyberattaques.