5 人のセキュリティ専門家がゼロデイ攻撃を防止するためのベスト プラクティスを共有

公開: 2023-01-31めったに使わない家の窓を誤って開けたままにしていたとします。

物がなくなっていることに気付くまで、あなたはそれについて何も考えません。 泥棒は何日もあなたの家に忍び込み、無視された窓を使ってあなたのものを利用しています。

ゼロデイ攻撃もまったく同じです。 ハッカーは、システムの脆弱性が存在することに気付く前に、それを見つけて悪用します。 そして、バグを見つけるまで、問題を修正することはできません。

ゼロデイ攻撃とは?

ゼロデイ攻撃は、ゼロデイ脆弱性を悪用して、システムに損害を与えたり、データを盗んだりします。 「ゼロデイ」という用語は、攻撃の前にソフトウェア ベンダーが未知の脆弱性に対する修正プログラムを発行できる日数 (ゼロ) を指します。

現在、Apple iOS、Google Chrome、Windows などの日常的なプラットフォームでゼロデイ脆弱性が発見されています。 サイバー犯罪と、すでに発見されているエクスプロイトの亜種の増加により、ゼロデイ攻撃を軽減することがますます困難になっています。

ゼロデイ攻撃によるサイバーセキュリティの脅威に直面している企業にとって、この状況は厳しい状況を描いています。 この種の攻撃を見つけて防止する見込みはないように感じます。

しかし専門家は、必ずしもそうとは限らないと指摘しています。 適切なセキュリティ ソフトウェアを使用し、サイバーセキュリティのベスト プラクティスを実装することで、ゼロデイ攻撃を防ぐことができます。 読み続けて方法を見つけてください。

ゼロデイ攻撃とは?

ソフトウェア開発者はバグのあるソフトウェアを作成したくないのは明らかですが、すべてのソフトウェアには意図しない欠陥があります。 結局のところ、コードの 1,000 行ごとに 3 ~ 20 のバグがあります。 これらの脆弱性の一部は、システムまたはアプリケーションの設計、実装、または操作にセキュリティの脆弱性をもたらします。

サイバー犯罪者は、この種のサイバーセキュリティの脆弱性を探して、使い慣れたシステムを装ったコマンドを実行します。 制限されたデータにアクセスして盗んだり、別のユーザーのように振る舞ったり、サービス拒否攻撃を仕掛けたりする可能性があります。 たとえば、クラウド ストレージのシステムの脆弱性により、クラウド上の安全なデータへのアクセスが可能になる場合があります。

ゼロデイ脆弱性とは何ですか?

ゼロデイ脆弱性とは、責任者が修復の必要性に気づいていないために、まだ修正されていないソフトウェアの欠陥です。

ソフトウェア ベンダー、開発者、およびプログラマーは、このようなバグを常にスキャンしています。 発見すると、パッチを当てます。 ただし、脆弱性が公開され、修正されていない場合、サイバー犯罪者は無料でそれを悪用できます。

通常、ベンダーは事前にそのような脆弱性を認識していないため、サイバー犯罪者がバグを悪用する前にバグを修正するための日数は文字通り 0 日です。

250

ゼロデイ脆弱性は、2014 年以降、Google の Project Zero の研究者によって実際に発見されています。

出典: Google の Project Zero

研究者の Leyla Bilge と Tudor Dumitras は、ゼロデイ脆弱性のライフサイクルにおける 7 つの段階を概説しています。

- 脆弱性が導入されました。 バグのあるソフトウェアがあります。 コーディングの誤り、暗号化の欠落、または権限のないユーザーがシステムにアクセスできるその他の原因が考えられます。

- エクスプロイトが野生にリリースされました。 サイバー犯罪者はバグを見つけ、エクスプロイト コードまたは悪意のあるペイロードをリリースし、それを使用して攻撃を実行します。

- ベンダーは脆弱性を発見します。 ソフトウェアの修正を担当するベンダーまたは関係者は、継続的なテストまたはサードパーティの研究者を通じて、バグを発見します。 彼らはパッチの作業を開始します。

- 公開された脆弱性。 ベンダーまたは影響を受ける当事者が、バグに関する情報を公開します。 バグには、簡単に識別できるように一般的な脆弱性と露出 (CVE) 番号が付けられます。 一部の脆弱性は非公開のままで、静かにパッチが適用されます。

- ウイルス対策シグネチャがリリースされました。 関係者が脆弱性について知ると、サイバーセキュリティ ベンダーは攻撃のシグネチャを検出し、欠陥を利用して作成されたハッカーを悪用します。 次に、スキャンおよび検出システムを更新します。

- パッチがリリースされました。 一方、ソフトウェア ベンダーは脆弱性に対するパッチをリリースします。 パッチを適用してシステムを更新する人は誰でも、攻撃の影響を受けなくなります。

- パッチの展開が完了しました。 パッチの展開が完了すると、脆弱性を悪用することはできなくなります。

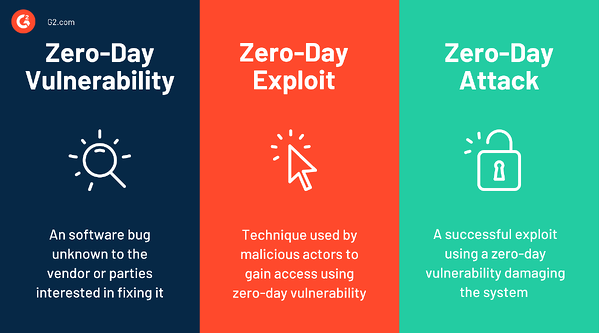

ゼロデイ脆弱性 vs. ゼロデイ エクスプロイト vs. ゼロデイ攻撃

ゼロデイ攻撃をゼロデイ脆弱性やゼロデイ エクスプロイトと混同するのはよくあることです。 しかし、それらは異なります。

ゼロデイ脆弱性:開発者がまだ知られていないソフトウェアの脆弱性、またはパッチが適用されていない欠陥。 ゼロデイ脆弱性は、データ暗号化の欠落、構成ミス、不正な承認、またはコーディング エラーである可能性があります。

ゼロデイ エクスプロイト:サイバー犯罪者がゼロデイ脆弱性を利用してシステムにアクセスするために使用する手法または方法。 その方法は、スピア フィッシングからマルウェアまでさまざまです。

ゼロデイ攻撃:システムを妨害したり、データ侵害や盗難の点で損害を引き起こしたりする成功したゼロデイ エクスプロイトは、ゼロデイ攻撃です。

関連:フィッシングやその他のソーシャル エンジニアリング手法の被害者にならないようにする方法を学びましょう。

ゼロデイ攻撃はどのように機能しますか?

ゼロデイ攻撃に対する防御は、攻撃の仕組みを知っている場合にのみ有効です。 ゼロデイ攻撃は次のようになります。

- 脆弱性を発見します。 攻撃者は、一般的なプラットフォームで重大なサイバーセキュリティの脆弱性を探します。 彼らは、ゼロデイ バグやエクスプロイトが高値で売られているブラック マーケットからゼロデイ脆弱性を購入しようとさえしています。

- エクスプロイト コードを作成します。 ハッカーは、ゼロデイ脆弱性を利用するエクスプロイト コードを作成します。 エクスプロイト コードは、アクティブ化されたときに追加のマルウェアをダウンロードする小さなマルウェアを含む悪意のあるコードです。 このマルウェアにより、ハッカーは脆弱なデバイスに感染したり、コードを実行したり、管理者として行動したり、損害を与える可能性のあるアクションを実行したりできます。

- 脆弱なシステムを見つけます。 犯罪者は、ボットまたは自動スキャナーを使用してエクスプロイトに対して脆弱なシステムをスキャンし、動機に応じて標的型または大規模な攻撃を計画します。

- エクスプロイトを展開します。 攻撃者がエクスプロイトを配布するために使用する最も一般的な戦術は、悪意のあるコードとエクスプロイトを広告で無意識のうちにホストする Web ページを介するものです。 場合によっては、エクスプロイトが電子メール経由で展開されます。 それは、特定の個人を標的とするスピア フィッシング、または大規模なグループへの大量のフィッシング メールの形をとる可能性があります。

ユーザーが悪意のある Web サイトにアクセスしたり、フィッシング メールをクリックしたりすると、攻撃者のマルウェアがダウンロードされます。 攻撃者は、Web ページを介してさまざまなソフトウェアの脆弱性を標的とする一連のエクスプロイトであるエクスプロイト キットも使用します。 この種のエクスプロイトは、オペレーティング システム、アプリケーション、Web ブラウザー、オープンソース コンポーネント、ハードウェア、および IoT デバイスをハッキングする可能性があります。 - エクスプロイトを開始します。 エクスプロイトが公開されると、犯罪者はシステムに侵入し、デバイスの操作やデータ、さらには接続されたネットワーク全体を危険にさらします。

ハッカーはエクスプロイトを使用して、データを盗んだり、ランサムウェアを起動したり、サプライ チェーン攻撃を実行したりします。 サプライ チェーン攻撃に関して言えば、攻撃者は通常、ゼロデイ脆弱性を利用して重要なソフトウェア プロバイダーに侵入します。 中に入ると、ハッカーはアプリケーションに追加のマルウェアを隠しますが、ベンダーには知られていません。 悪意のあるコードは、ソフトウェアが公開されたときに正規のコードと一緒にダウンロードされるため、かなりの数の被害者が発生します。

たとえば、SolarWinds Orion プラットフォームの重大なゼロデイ脆弱性は、数百の企業や政府機関に影響を与える大規模なサプライ チェーン攻撃を引き起こしました。

ゼロデイ攻撃を実行するのは誰か?

さまざまな種類の人々がさまざまな理由でゼロデイ攻撃を実行します。 それらは次のとおりです。

- 金銭的利益のためにそれを行うサイバー犯罪者。 ある調査によると、ゼロデイ脆弱性を悪用するすべてのハッキング グループの 3 分の 1 が金銭目的であることがわかりました。

- 政治的な理由で、または他国のサイバーインフラストラクチャを攻撃するために行う国家支援のハッカー。 たとえば、中国政府が支援する脅威グループ APT41 は、ゼロデイ脆弱性を利用して、2021 年に米国の州政府のネットワークを標的にしました。

- 社会的または政治的な目的のためにそれを行うハクティビスト。

- 競合する企業を監視する企業スパイ。

ゼロデイエクスプロイトとゼロデイ攻撃の標的

サイバー犯罪者は、ゼロデイ エクスプロイトと攻撃で幅広い組織を標的にしています。 これらには以下が含まれます:

- 政府機関

- 重要な公共インフラ

- 中小企業から大企業まで、IT、金融、メディア、ヘルスケアなどのさまざまな業界の企業

- サービスとしてのソフトウェア (SaaS) ベンダー、マネージド サービス プロバイダー (MSP)、およびクラウド ソリューション プロバイダー

- 著名人

- 学者、シンクタンク、大学、活動家、NGO

ゼロデイ攻撃はなぜ危険なのですか?

ゼロデイ攻撃は、最も急速に増加しているサイバーセキュリティの脅威の 1 つです。 クラウド、モバイル、モノのインターネット (IoT) テクノロジの急速な採用により、私たちが日常的に使用するソフトウェア プラットフォームの数と複雑さが増しています。 ソフトウェアが増えると、ソフトウェアのバグが増えます。 通常、バグが増えるということは、攻撃者が悪用するゲートウェイが増えることを意味します。

犯罪者のハッカーにとって、Microsoft Office や Google Chrome などの一般的なソフトウェアの脆弱性は、フォーチュン 500 企業から世界中の何百万もの携帯電話ユーザーに至るまで、攻撃対象を自由に攻撃できることを表しています。

ゼロデイ攻撃は通常、少なくとも 10 か月 (場合によってはそれ以上) 発見されないため、非常に悪質です。 攻撃が発見されるまで、ソフトウェアにはパッチが適用されず、ウイルス対策製品はシグネチャ ベースのスキャンによって攻撃を検出できません。 また、ハニーポットや実験室での実験で観察される可能性は低いです。

そして、脆弱性が露呈したとしても、犯罪者はその状況を利用しようと殺到します。 パッチが適用されていない脆弱性が公開されると、エクスプロイトが実際に利用可能になるまでわずか 14 日しかかかりません。 攻撃は当初、特定の組織または個人を対象としていますが、他の攻撃者が脆弱性を可能な限り広く悪用するまでに時間はかかりません。

830,000

攻撃の試みは、悪名高い Log4j の脆弱性を明らかにしてから 72 時間以内に行われました。

出典:チェックポイント

ここ数年まで、ゼロデイ エクスプロイトは主に国家が支援するサイバー グループによって発見され、使用されていました。 イランの核計画に対する最も有名なゼロデイ攻撃の 1 つである Stuxnet は、米国とイスラエルの共同作戦であると推測されています。

しかし今日、金銭目的のサイバー犯罪グループはゼロデイ エクスプロイトを使用しています。 彼らは、ランサムウェアを使用したゼロデイ攻撃でお金を稼いでいます。 IT サービス サプライ チェーンへの攻撃も増加しており、下流のサードパーティ ビジネスを標的にすることを目的としています。

540万

2022 年にゼロデイ脆弱性によるデータ侵害の影響を受けた Twitter アカウントが見つかりました。

出典:ツイッター

さらに、ハッカーが人工知能 (AI) および機械学習 (ML) ソリューションを使用して高度な攻撃を仕掛ける可能性があることも問題です。

たとえば、2022 年に研究者は、ChatGPT を使用して MacOS 向けのフィッシング メールやランサムウェア キャンペーンを作成できることを発見しました。 技術的な専門知識に関係なく、誰でもこれらの AI ツールを使用して、マルウェアやランサムウェアのコードをオンデマンドで作成できます。

これらの攻撃は、データの盗難やマルウェアの拡散から、金銭的な損失やシステム全体の乗っ取りまで、幅広い影響をもたらします。 企業は、データとネットワーク セキュリティを保護するために、これまで以上にゼロデイ攻撃に備える必要があります。

関連:データ セキュリティの意味と、データを安全に保つためのベスト プラクティスについて学びます。

5人の専門家が、ゼロデイ攻撃に対する防御における一般的な失敗を明らかにします

私たちは、5 人のサイバーセキュリティの専門家に、企業がゼロデイの脅威や攻撃に対して脆弱になる最も一般的で回避可能な失敗について尋ねました。 これが彼らの言ったことです。

準備不足

Check Point Software の Pete Nicoletti 氏は、特に小規模から中規模の企業は通常、ゼロデイ攻撃に対する準備ができていないと述べています。

「まず問題の範囲を見てみましょう。 脆弱なアプリケーション、パートナー、クラウド リソース、コロケーション サーバー、デスクトップ、ラップトップ、安全でないホーム ワイヤレス、個人所有のデバイス、携帯電話など、あらゆる場所に分散している従業員。 すべてが非常に大きな脅威の対象となり、特定のソリューション、優先度、予算、および個人的な注意が必要です」と Nicoletti 氏は述べています。

彼は、攻撃者は数十億ドルのランサムウェアで潤沢な資金を持っており、現在では毎月何千もの新しいマルウェアの亜種を作成し、何十億もの巧妙に細工されたフィッシング メールを作成していると指摘しました。 彼らはゼロデイ脆弱性を悪用し、パッチが適用されていない弱点を攻撃しています。

「一部のセキュリティ ベンダーでさえゼロデイがあり、エクスプロイト ベクトルとして利用されており、皮肉なダイヤルを最大に上げています。」

ピート・ニコレッティ

フィールドCISO、チェック・ポイント・ソフトウェア

ニコレッティ氏は、ゼロデイ攻撃を軽減するのにどれだけ費用がかかり、困難であるかを考えると、企業は妥当な費用でセキュリティ リスクに対処する準備を整える必要があると主張しています。

修復されていない既知の脆弱性

Horangi Cyber Security の CEO 兼共同設立者である Paul Hadjy 氏は、セキュリティの基本を正しく理解することの重要性について語っています。

「多くの企業は、既知の脆弱性に対処するための機能とメカニズムをまだ完全に成熟させていないときに、ゼロデイ脆弱性への対処について私たちに尋ねてきました」と Hadjy 氏は述べています。

彼は、ゼロデイ脆弱性で攻撃を受けるのは不幸なことですが、既知の脆弱性で攻撃を受けるのはさらに悪いことだと語っています。

「どちらも、私たちが頻繁に遭遇する状況を示しています。 組織がセキュリティの基本に焦点を当てる必要があるときに、トレンディで関連性のあるものに焦点を当てている状況です」と彼は言いました。

「新しくて輝かしいもののために、基本的なセキュリティ機能を見落としてはなりません。」

ポール・ハジー

ホランギ サイバー セキュリティの CEO 兼共同設立者

不十分な管理慣行

Rapid7 のセキュリティ リサーチ担当シニア マネージャーである Caitlin Condon 氏は、企業には基本的な脆弱性管理の実践が欠けていると指摘しました。

「注目を集めるゼロデイ攻撃があったときに組織が尋ねる最も頻繁な質問は、「この脆弱な製品を使用しますか?」というものです。 「私たちはすでに搾取されていますか?」と続きます」とコンドンは言いました。

「危機的状況は、企業がインベントリをカタログ化する方法、一元化されたログやアラートを設定する方法、または積極的に悪用されている重大な脆弱性に対する緊急パッチ計画を実施する方法について考え始めるのに理想的な時期ではありません。」

ケイトリン・コンドン

Rapid7、セキュリティ リサーチ担当シニア マネージャー

コンドン氏は、ゼロデイに対する最善の準備は、適切なコア ポリシーとプラクティスを導入することだと述べています。 「次に、リスク削減が数分で測定されるサイバーセキュリティ インシデントが発生した場合、緊急手順を制定し、インテリジェンスを運用化し、修復に優先順位を付ける上で、十分に理解されたベースラインが得られます。」

可視性の欠如

Microfocus の事業部門である CyberRes のチーフ セキュリティ ストラテジストである Stan Wisseman 氏は、企業が使用するソフトウェアに関しては、可視性を高める必要性を強調しています。

「組織は、アプリケーションや製品を構成するソフトウェア コンポーネントの透明性を高めて、影響を迅速に分析できるようにする必要があります」と Wisseman 氏は述べています。 その必要性を、Apache で Log4Shell または Log4J の脆弱性が明らかになったときに発生したゼロデイ攻撃の例を挙げて説明しました。

「Log4J では、Java で何かを実行している人は、Log4J が製品に含まれているかどうかを確認し、バージョンを検証するためにベンダーに手動でメールを送信する必要がありました。 彼らが影響を受けた場合、彼らはそれについて何をすべきかを決定しなければなりませんでした. 誰もがスクランブルをかけていました。」

彼は、ゼロデイ攻撃によってもたらされるリスクを迅速に軽減するために、企業はソフトウェア構成分析 (SCA) を実行し、ソフトウェア部品表 (SBOM) を用意する必要があると付け加えました。 「デューデリジェンスを行い、セキュリティ管理が適切に検証されていることを確認する必要があります」と彼は言いました。

「ソフトウェア構成分析 (SCA) とソフトウェア部品表 (SBOM) を利用できることの価値は、ゼロデイ攻撃によってもたらされるリスクを軽減するために迅速に対応できることです。」

スタン・ウィセマン

チーフ セキュリティ ストラテジスト、CyberRes

セキュリティとコンプライアンスの無視

Satori Cyber のバイス プレジデントである Ben Herzberg 氏は、新しいビジネスがゼロデイ攻撃の防止に関して抱えている問題についての見解を共有しました。

「一般的に言えば、新しいビジネスは成長モードにあります。 そして痩せる。 これら 2 つの要因により、セキュリティとコンプライアンスが無視される可能性があります。 これは、既知のものとゼロデイのものの両方で、より過剰なセキュリティ リスクにつながる可能性があります。」

ゼロデイ攻撃防止: ゼロデイ脅威を防ぐ方法

いくつかの問題がどこにあるのかがわかったので、ゼロデイ攻撃の防止に関する専門家のアドバイスをよく読んでください。

1. リスクを理解する

コンドン氏は、サイバー攻撃がもたらす危険性を企業が理解することの重要性を強調しました。

「拡大を続ける IT インフラストラクチャとクラウド サービスのリストを保護するためのリソースは限られているため、特定のリスク コンテキストを考慮したセキュリティ プログラムを構築することが重要です。」

ケイトリン・コンドン

Rapid7、セキュリティ リサーチ担当シニア マネージャー

「おそらく、あなたはクラウド ファーストの企業であり、展開とスキャンのルールを調整して、データを公開したり、高額な料金を請求したりするような設定ミスを防ぐ必要があります」と彼女は言いました。 「ホリデー シーズンに POS システムが標的にされている小売企業や、サービス拒否攻撃がビジネス上の大惨事となる 99.999% のアップタイムの世界に住むストリーミング企業である可能性があります。」

「どのタイプのリスクがビジネスに最も大きな影響を与えるかを理解することで、目標と指標がニーズに合わせてカスタマイズされ、組織全体のセキュリティ以外の利害関係者に進捗状況と優先順位をより簡単に伝えることができるセキュリティ プログラムを構築できます。」

これに加えて、Herzberg 氏は、リスク要因ごとに脅威に対処する漸進的な計画を構築することの重要性を強調しました。

「おそらく、リスクを 0% に下げることはできないでしょう。 したがって、リスクの高い領域に優先順位を付けることが重要です...保有する機密データの周りに優れたセキュリティを構築することは、一般的なログ データのセキュリティよりも重要です。」

ベン・ハーツバーグ

サトリサイバー 副社長

2. 基本を正しく理解する

「企業はまず基本をカバーする必要があります」と Nicoletti 氏は言います。

企業が基本を正しく理解するためのニコレッティからのいくつかの提案を次に示します。

- Payment Card Industry (PCI) のような厳しいフレームワークで、あらゆるサイバーセキュリティ コンプライアンス要件を満たします。

- 堅牢なバックアップ システムと復元戦略があることを確認してください。 それらを定期的にテストします。

- ゼロトラスト戦略を採用し、従業員とパートナーに適切なアクセス レベルを与えます。

- クラウド、コンテナー、およびサーバーを継続的なポスチャ アセスメントで監視して、構成ミスを防ぎます。

- あなたが見つけることができる最高の電子メールセキュリティを使用してください.

- 24 時間年中無休で監視し、対応できる専門家が十分にいない場合は、適切なマネージド セキュリティ サービス プロバイダー (MSSP) を見つけてください。

これに加えて、Wisseman 氏は、Shields Up プログラムで Cybersecurity and Infrastructure Security Agency (CISA) が提供するアドバイスは、回復力を向上させたいあらゆる規模の企業にとって素晴らしいものであると指摘しました。

3. 複数層のセキュリティを設定する

「複数のセキュリティ層があることを確認することが重要です」と Herzberg 氏は述べています。 「たとえば、制御不能なゼロデイ エクスプロイトの結果としてエンドポイントが侵害された場合、被害を封じ込め、すべてのプラットフォームの侵害につながらないようにする方法を考えてください。」 階層化されたアプローチにより、攻撃者が防御の 1 つのレイヤーに侵入すると、次のレイヤーによって確実に阻止されます。

ヒント: Web アプリケーション ファイアウォール ツールを使用して、すべての着信ネットワーク トラフィックをスキャンし、リアルタイムで脅威を見つけます。

4. インシデント対応とパッチ管理機能を取得する

Hadjy 氏はこれらの機能を「基本」と呼び、「クラウド セキュリティ体制管理ツールやクラウド ID および資格管理 (CIEM) の使用など、多くのテクノロジがパッチ管理機能の向上に役立つため、強くお勧めします。 」

G2 サイバーセキュリティ アナリストの Sarah Wallace 氏も、サイバーセキュリティ ソフトウェアを更新することの重要性に注意を喚起しました。 「サイバー犯罪者は、多くの組織が時代遅れのレガシー セキュリティ ソフトウェアを使用していることを知っているため、簡単にターゲットにできます」と Wallace 氏は述べています。

関連:インシデント対応計画を使用して、セキュリティ インシデント対応の混乱を軽減する方法を学びます。

5. シミュレーションとテストを行う

Hadjy 氏は、頻繁なシミュレーションとテストによりインシデント対応戦略を改善することを強調しました。 「しっかり計画を立てて、練習、練習、練習!」

Hadjy 氏は、卓上演習などのシミュレーションを行うことが、インシデント対応計画がどの程度うまく機能しているかを確認し、改善領域を特定するための最良の方法であると説明しました。

「いつ、どのように攻撃されるかはコントロールできないかもしれませんが、攻撃されたときの反応の多くの部分はコントロールできます」と彼は言いました。 彼はまた、強力なサイバーセキュリティ文化を育成し促進する必要性を強調しました。

「ゼロデイ攻撃への対処は、ほぼすべての点で、他のサイバー攻撃への対処と同じです。 予期していなかった状況に対応しなければならず、多くの場合、情報がほとんどありません。」

ポール・ハジー

ホランギ サイバー セキュリティの CEO 兼共同創設者

「組織全体が教育を受け、フィッシングなどの潜在的な脅威に対して警戒を怠らないようにしてください。 従業員がフィッシングの試みや脅威にフラグを立てて報告するためのツールとチャネルを提供します」と Hadjy 氏は述べています。

「従業員が初日から、セキュリティは回避する必要のある障害ではなく、ビジネスを可能にするものであることを学べば、今後数年間の従業員の行動に大きな違いが生じるでしょう」と Herzberg 氏は述べています。

結論として、ニコレッティはこのガイダンスを私たちに残しました。 「ゼロデイを追跡する必要があるため、考え方を検出から防止に変えてください。」

ゼロデイ攻撃に対するセキュリティ ソリューション

さまざまなセキュリティ ソリューションが、ゼロデイ脅威やその他のサイバー セキュリティの脆弱性や攻撃を検出して防御するのに役立ちます。 ニーズに基づいてこれらのツールを組み合わせて使用し、ビジネスのセキュリティ体制を強化できます。

パッチ管理ソフトウェア

パッチ管理ソリューションは、技術スタックと IT インフラストラクチャが最新であることを保証します。 組織はこのツールを利用して

- ソフトウェア、ミドルウェア、およびハードウェアの更新のデータベースを保持します。

- 新しい更新または自動更新に関するアラートを受け取ります。

- 古いソフトウェアの使用状況を管理者に通知します。

ヒント:脆弱性スキャナーまたはブラック ボックス スキャナーを使用して、既知の脆弱性を修正できます。

リスクベースの脆弱性管理ソフトウェア

従来の脆弱性管理ツールよりも高度なリスクベースの脆弱性管理ソフトウェアは、カスタマイズ可能なリスク要因に基づいて脆弱性を特定し、優先順位を付けます。 企業はこのツールを使用して、

- アプリケーション、ネットワーク、クラウド サービスの脆弱性を分析します。

- ML を使用して、リスク要因に基づいて脆弱性に優先順位を付けます。

リスクベースの脆弱性管理のための G2 グリッド

攻撃対象領域管理ソフトウェアなどのツールを使用して、脆弱性をスキャンして修正することもできます。

セキュリティリスク分析ソフトウェア

セキュリティ リスク分析ソフトウェアは、ネットワーク、アプリケーション、インフラストラクチャなどの IT スタックを監視して、脆弱性を特定します。 企業はこのソリューションを使用して

- 企業のセキュリティ ソフトウェア、ハードウェア、および運用を分析します。

- セキュリティの脆弱性または穴に関する情報を取得します。

- IT システム全体のセキュリティ計画を最適化するための推奨事項を取得します。

セキュリティ リスク分析のための G2 グリッド

侵入検知および防止システムは、疑わしいアクティビティ、マルウェア、ソーシャル エンジニアリング攻撃、およびその他の Web ベースの脅威を知るのにも役立ちます。

脅威インテリジェンス ソフトウェア

脅威インテリジェンス ソフトウェアは、ゼロデイ攻撃、新しいマルウェア、エクスプロイトなど、最新のサイバー脅威に関する情報を提供します。 組織は脅威インテリジェンス ソフトウェアを使用して、

- 新たな脅威と脆弱性に関する情報を入手してください。

- 新たな脅威に対する修復方法を見つけてください。

- さまざまなネットワークとデバイスの種類で脅威を評価します。

セキュリティ情報およびイベント管理 (SIEM) ソフトウェア

SIEM は、セキュリティ情報監視ソフトウェアとセキュリティ イベント管理ソフトウェアの両方の機能を実行するセキュリティ ツールの組み合わせです。 このソリューションは、リアルタイムのセキュリティ ログ分析、調査、異常検出、および脅威修復を容易にする単一のプラットフォームを提供します。 企業は SIEM を使用して、

- IT セキュリティ データを収集して保存します。

- ITシステムのインシデントや異常を監視します。

- 脅威インテリジェンスを収集します。

- 脅威への対応を自動化します。

インシデント対応ソフトウェア

通常、インシデント対応ツールは、サイバー脅威に対する最後の防衛線です。 このツールは、発生したサイバーセキュリティの問題をリアルタイムで修正するために使用されます。 企業はソリューションを使用して

- IT システムの異常を監視および検出します。

- 修復プロセスを通じてセキュリティ チームを自動化またはガイドします。

- 分析とレポートのためにインシデント データを保存します。

セキュリティ オーケストレーション、自動化、および対応 (SOAR) ソフトウェア

SOAR は、脆弱性管理、SIEM、およびインシデント対応ツールの機能を組み合わせています。 組織はソリューションを使用して

- セキュリティ情報とインシデント対応ツールを統合します。

- セキュリティ対応ワークフローを構築します。

- インシデントの管理と対応に関連するタスクを自動化します。

シールドアップ

間違いなく、ゼロデイ攻撃はますます一般的になり、防止が困難になっています。 しかし、それに対して最善の防御策を講じる必要があります。 あなたが持っている技術スタックを知ってください。 脆弱性を見つけて修正するための堅牢なセキュリティ インフラストラクチャを維持します。

異常を監視し続けます。 従業員にセキュリティ ポリシーと脅威を認識させます。 インシデント対応計画を立て、定期的にテストします。 攻撃が発生した場合は、攻撃を緩和して封じ込めます。 上記のセキュリティ ソリューションを使用して、セキュリティのベスト プラクティスに従ってください。

ゼロデイ脅威やその他のサイバー攻撃から会社を保護できるサイバーセキュリティ ツールの詳細をご覧ください。