5 experți în securitate împărtășesc cele mai bune practici pentru a preveni atacurile Zero Day

Publicat: 2023-01-31Imaginați-vă că lăsați din greșeală o fereastră rar folosită deschisă în casa dvs.

Nu te gândești la asta până când observi că lucrurile dispar. Hoții s-au strecurat în și afară din casa ta de zile întregi, profitând de lucrurile tale folosind acea fereastră neglijată.

Atacurile zero-day sunt exact aceleași. Hackerii găsesc și exploatează o vulnerabilitate în sistemul tău înainte de a ști că există. Și până nu găsiți eroarea, nu puteți rezolva problema.

Ce este un atac zero-day?

Un atac zero-day exploatează vulnerabilități zero-day pentru a provoca daune sau a fura date dintr-un sistem. Termenul „zero-day” se referă la numărul de zile (zero) disponibile pentru furnizorul de software pentru a remedia vulnerabilitatea necunoscută înainte de atac.

Astăzi, vulnerabilități zero-day sunt găsite pe platforme de zi cu zi precum Apple iOS, Google Chrome și Windows. Crimele cibernetice și variantele tot mai mari ale exploit-urilor deja găsite fac din ce în ce mai dificilă atenuarea atacurilor zero-day.

Pentru întreprinderile care se confruntă cu amenințări la adresa securității cibernetice din cauza atacurilor zero-day, situația prezintă o imagine sumbră. Se simte ca și cum nu există nicio speranță de a găsi și de a preveni astfel de atacuri.

Dar experții notează că nu este întotdeauna cazul. Folosirea software-ului de securitate potrivit și implementarea celor mai bune practici de securitate cibernetică poate proteja împotriva atacurilor zero-day. Continuați să citiți pentru a afla cum.

Ce este un atac zero-day?

Dezvoltatorii de software nu doresc să creeze software cu erori, evident, dar fiecare software are defecte neintenționate. La urma urmei, fiecare 1.000 de linii de cod are între 3 și 20 de erori. Unele dintre aceste vulnerabilități creează o slăbiciune de securitate în proiectarea, implementarea sau operarea unui sistem sau aplicație.

Criminalii cibernetici caută aceste tipuri de vulnerabilități de securitate cibernetică pentru a executa comenzi deghizate în sisteme familiare. Aceștia ar putea accesa și fura date restricționate, se pot comporta ca un alt utilizator sau pot lansa atacuri de tip denial of service. De exemplu, o vulnerabilitate a sistemului în stocarea în cloud ar putea oferi acces la date altfel sigure pe cloud.

Ce este vulnerabilitatea zero-day?

O vulnerabilitate zero-day este orice defect software care nu a fost încă remediat, deoarece părțile responsabile pentru aceasta nu au observat că are nevoie de reparație.

Furnizorii de software, dezvoltatorii și programatorii scanează mereu pentru erori ca acestea. Când descoperă unul, îl reparează. Cu toate acestea, atunci când vulnerabilitatea este deschisă și neremediată, infractorii cibernetici primesc o trecere gratuită pentru a o exploata.

Deoarece furnizorii de obicei nu au cunoștințe despre astfel de vulnerabilități în prealabil, au literalmente zero zile pentru a remedia eroarea înainte ca infractorii cibernetici să-l folosească.

250

vulnerabilități zero-day au fost găsite în sălbăticie de cercetătorii Google Project Zero din 2014.

Sursa: Google Project Zero

Cercetătorii Leyla Bilge și Tudor Dumitras au subliniat cele șapte etape din ciclul de viață al unei vulnerabilități zero-day.

- Vulnerabilitatea introdusă. Ai un software cu un bug. Poate fi o greșeală de codare, lipsă de criptare sau orice altceva care permite persoanelor neautorizate să acceseze sistemul.

- Exploata eliberată în sălbăticie. Infractorii cibernetici găsesc eroarea, lansează un cod de exploatare sau o sarcină utilă rău intenționată și îl folosesc pentru a conduce atacuri.

- Vânzătorul găsește vulnerabilitatea. Furnizorii sau părțile responsabile cu remedierea software-ului descoperă eroarea, fie prin testarea lor continuă, fie prin intermediul unor cercetători terți. Încep să lucreze la un patch.

- Vulnerabilitatea dezvăluită în public. Vânzătorul sau părțile afectate dezvăluie public informații despre eroare. Bug-ul primește un număr comun de vulnerabilități și expuneri (CVE) pentru o identificare ușoară. Unele vulnerabilități rămân private și sunt corectate în liniște.

- S-au lansat semnături antivirus. Odată ce părțile implicate știu despre vulnerabilitate, furnizorii de securitate cibernetică detectează semnăturile atacurilor și exploatează hackerii făcuți folosind defectul. Apoi își actualizează sistemele de scanare și detecție.

- Patch-ul a fost lansat. Între timp, furnizorul de software lansează patch-uri pentru vulnerabilitate. Oricine își actualizează sistemele cu patch-uri nu mai este susceptibil la atacuri.

- Implementarea corecțiilor s-a încheiat. Odată ce implementarea patch-urilor este completă, vulnerabilitatea nu mai poate fi exploatată în niciun fel.

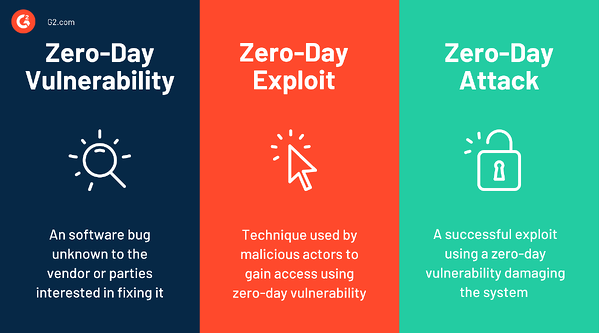

Vulnerabilitate zero-day vs. exploatare zero-day vs. atac zero-day

Este obișnuit să confundăm atacurile zero-day cu vulnerabilități zero-day și exploatările zero-day. Dar ele sunt diferite.

Vulnerabilitate zero-day: O vulnerabilitate software încă necunoscută dezvoltatorilor sau o defecțiune fără patch. Vulnerabilitățile de zi zero ar putea fi lipsa criptării datelor, configurări greșite, autorizații incorecte sau erori de codare.

Exploatare zero-day: tehnici sau metode pe care infractorii cibernetici le folosesc pentru a obține acces la un sistem folosind o vulnerabilitate zero-day. Metodele variază de la spear phishing la malware.

Atacul zero-day: un exploit de succes zero-day care sabotează un sistem sau provoacă daune în ceea ce privește încălcarea datelor sau furtul este un atac zero-day.

Înrudit: Aflați cum să evitați să deveniți victime ale phishingului și ale altor tehnici de inginerie socială.

Cum funcționează un atac zero-day?

Apărarea ta împotriva atacurilor zero-day este eficientă numai dacă știi cum funcționează un atac. Un atac de zi zero se întâmplă astfel:

- Descoperiți vulnerabilități. Atacatorii caută vulnerabilități critice de securitate cibernetică în platformele populare. Ei caută chiar să cumpere vulnerabilități zero-day de pe piața neagră, unde bug-urile și exploit-urile zero-day sunt vândute la prețuri mari.

- Creați codul de exploatare. Hackerii creează coduri de exploatare pentru a profita de vulnerabilitatea zero-day. Codurile de exploatare sunt o bucată de cod rău intenționat cu un mic malware care descarcă malware suplimentar atunci când este activat. Programul malware permite hackerilor să infecteze dispozitive vulnerabile, să execute cod, să acționeze ca administrator sau să efectueze acțiuni potențial dăunătoare.

- Găsiți sisteme vulnerabile. Criminalii caută sisteme care sunt vulnerabile la exploatare folosind roboți sau scanere automate și planifică un atac țintit sau în masă, în funcție de motivele lor.

- Implementează exploitul. Cea mai frecventă tactică folosită de atacatori pentru a distribui exploit-uri este prin intermediul paginilor web care găzduiesc, fără să știe, cod rău intenționat și exploit-uri în anunțurile lor. Uneori, exploit-urile sunt implementate prin e-mailuri. Poate fi sub formă de spear phishing, care vizează anumite persoane sau e-mailuri de phishing în masă către un grup mare de persoane.

Programul malware al atacatorului este descărcat atunci când un utilizator vizitează site-uri web rău intenționate sau face clic pe e-mailuri de phishing. Atacatorii folosesc, de asemenea, kituri de exploatare, o colecție de exploit-uri care vizează diferite vulnerabilități software prin intermediul paginilor web. Aceste tipuri de exploit-uri pot sparge sistemele de operare, aplicații, browsere web, componente open-source, hardware și dispozitive IoT. - Lansați exploitul. Odată ce exploit-ul este eliberat, criminalii se infiltrează în sistem, compromițând operațiunile și datele dispozitivului sau chiar întreaga rețea conectată.

Hackerii folosesc exploit-uri pentru a fura date, a lansa ransomware sau a conduce atacuri la lanțul de aprovizionare. Când vine vorba de atacurile lanțului de aprovizionare, atacatorii folosesc de obicei o vulnerabilitate zero-day pentru a pătrunde în furnizorii de software critici. Odată înăuntru, hackerii ascund programe malware suplimentare în aplicație, fără ca vânzătorul să știe. De asemenea, codul rău intenționat este descărcat împreună cu codul legitim atunci când software-ul este lansat în public, rezultând un număr semnificativ de victime.

De exemplu, o vulnerabilitate critică zero-day a platformei SolarWinds Orion a dus la un atac masiv al lanțului de aprovizionare care a afectat sute de întreprinderi și agenții guvernamentale.

Cine execută atacuri zero-day?

Diferite tipuri de oameni efectuează atacuri zero-day din diferite motive. Acestea ar putea fi:

- Infractorii cibernetici, care o fac pentru un câștig monetar. Un studiu a constatat că o treime din toate grupurile de hacking care exploatează vulnerabilități zero-day sunt motivate financiar.

- Hackerii sponsorizați de stat, care o fac din motive politice sau pentru a ataca infrastructura cibernetică a unei alte țări. De exemplu, grupul de amenințări APT41, sponsorizat de stat chinez, a folosit o vulnerabilitate zero-day pentru a viza o rețea guvernamentală a statului SUA în 2021.

- Hacktiviști, care o fac pentru cauze sociale sau politice.

- Spioni corporativi, care o fac pentru a supraveghea afacerile concurente.

Țintele exploatărilor zero-day și atacurilor zero-day

Criminalii cibernetici vizează o gamă largă de organizații cu exploatări și atacuri zero-day. Acestea includ:

- Agentii guvernamentale

- Infrastructură publică critică

- Companii, de la întreprinderi mici și mijlocii până la întreprinderi mari din diferite industrii precum IT, finanțe, media și asistență medicală

- Furnizori de software ca serviciu (SaaS), furnizori de servicii gestionate (MSP) și furnizori de soluții cloud

- Persoane de profil înalt

- Academicieni, think tank-uri, universități, activiști și ONG-uri

De ce sunt periculoase atacurile zero-day?

Atacurile zero-day sunt una dintre amenințările de securitate cibernetică cu cea mai rapidă creștere. Odată cu adoptarea rapidă a tehnologiilor cloud, mobile și internet-of-things (IoT), numărul și complexitatea platformelor software pe care le folosim zilnic sunt în creștere. Mai mult software duce la mai multe erori software. Mai multe erori înseamnă, de obicei, mai multe porți de acces pentru atacatori.

Pentru hackerii criminali, vulnerabilitățile din software-ul popular precum Microsoft Office sau Google Chrome reprezintă o trecere gratuită pentru a ataca orice țintă pe care o doresc, de la companii Fortune 500 până la milioane de utilizatori de telefoane mobile din întreaga lume.

Atacurile zero-day sunt atât de vicioase pentru că de obicei rămân nedescoperite timp de cel puțin zece luni – mai mult în unele cazuri. Până când atacul este găsit, software-ul rămâne nepattched, iar produsele antivirus nu pot detecta atacul prin scanarea bazată pe semnătură. De asemenea, este puțin probabil să fie observate în ghivece sau experimente de laborator.

Și chiar dacă vulnerabilitatea este expusă, criminalii se grăbesc să profite de situație. Odată ce o vulnerabilitate nepatchată este publică, durează doar 14 zile pentru ca un exploit să fie disponibil în sălbăticie. În timp ce atacurile sunt inițial destinate unei anumite organizații sau persoane, nu durează mult pentru ca alți actori amenințări să exploateze vulnerabilitatea cât mai larg posibil.

830.000

Au fost făcute încercări de atac în 72 de ore de la dezvăluirea infamei vulnerabilități Log4j.

Sursa: Punct de control

Până în ultimii ani, exploatările zero-day au fost în mare parte găsite și utilizate de grupurile cibernetice sponsorizate de stat. Stuxnet, unul dintre cele mai faimoase atacuri zero-day asupra programului nuclear al Iranului, se speculează a fi o operațiune comună între Statele Unite și Israel.

Dar astăzi, grupurile de criminalitate cibernetică motivate financiar folosesc exploit-uri zero-day. Ei câștigă bani cu atacuri zero-day folosind ransomware. Tot mai multe atacuri asupra lanțului de aprovizionare a serviciilor IT se intensifică, de asemenea, cu obiectivul de a viza întreprinderile terțe din aval.

5,4 milioane

S-a constatat că conturile de Twitter au fost afectate de o încălcare a datelor din cauza unei vulnerabilități zero-day în 2022.

Sursa: Twitter

În plus, hackerii ar putea folosi soluții de inteligență artificială (AI) și de învățare automată (ML) pentru a instiga atacuri sofisticate.

De exemplu, în 2022, cercetătorii au descoperit că ar putea folosi ChatGPT pentru a crea e-mailuri de phishing și campanii de ransomware pentru MacOS. Oricine, indiferent de expertiza sa tehnică, ar putea folosi aceste instrumente AI pentru a crea coduri pentru malware sau ransomware la cerere.

Aceste atacuri au ramificații largi, de la furtul de date și răspândirea de programe malware până la pierderi financiare și preluarea totală a sistemului. Mai mult ca niciodată, companiile trebuie să fie pregătite pentru atacuri zero-day pentru a-și proteja datele și securitatea rețelei.

Înrudit: Aflați ce înseamnă securitatea datelor și cele mai bune practici pentru a vă păstra datele în siguranță.

5 experți dezvăluie pași greșiți obișnuiți în apărarea împotriva atacurilor zero-day

Am întrebat cinci experți în securitate cibernetică despre cele mai răspândite și evitabile pași greșiți pe care le fac companiile care le fac vulnerabile la amenințările și atacurile zero-day. Iată ce au spus.

Pregătire insuficientă

Pete Nicoletti de la Check Point Software a remarcat că întreprinderile, în special cele mici și mijlocii, nu sunt de obicei pregătite pentru atacuri zero-day.

„Să ne uităm mai întâi la sfera problemei. Aplicații vulnerabile, parteneri, angajați distribuiți peste tot, în resurse cloud, servere de colocare, desktop-uri, laptopuri, wireless acasă nesigur, aduceți-vă propriul dispozitiv, telefoane mobile și multe altele. Toate creează o suprafață de amenințare foarte mare și necesită soluții specifice, prioritate, buget și atenție personală”, a spus Nicoletti.

El a menționat că atacatorii sunt bine finanțați cu miliarde de dolari în ransomware și acum creează mii de noi variante de malware în fiecare lună, împreună cu miliarde de e-mailuri de phishing bine concepute. Ei exploatează vulnerabilitățile zero-day și lovesc puncte slabe nereparate.

„Chiar și unii furnizori de securitate au zero zile și sunt folosiți ca un vector de exploatare, ridicând la maximum ironia.”

Pete Nicoletti

Field CISO, Software Check Point

Având în vedere cât de costisitoare și dificile sunt atacurile zero-day de atenuat, Nicoletti insistă că întreprinderile ar trebui să fie pregătite să abordeze riscurile de securitate cu cheltuieli rezonabile.

Vulnerabilitati cunoscute nereparate

Paul Hadjy, CEO-ul și co-fondatorul Horangi Cyber Security, a vorbit despre importanța corectă a elementelor de bază ale securității.

„Multe companii ne întreabă despre vulnerabilitățile zero-day când încă nu și-au maturizat pe deplin capacitățile și mecanismele de a face față vulnerabilităților cunoscute”, a spus Hadjy.

El ne-a spus că, deși este regretabil să fii atacat pe o vulnerabilitate de zi zero, a fi atacat pe o vulnerabilitate cunoscută este și mai rău.

„Ambele indică o situație cu care întâlnim foarte des. Situația în care organizațiile se concentrează pe ceea ce este la modă și relevant atunci când ar trebui să se concentreze pe elementele de bază ale securității”, a spus el.

„Capacitățile de bază de securitate nu trebuie trecute cu vederea pentru ceva nou și strălucitor.”

Paul Hadjy

CEO și co-fondator, Horangi Cyber Security

Practici proaste de management

Caitlin Condon, senior manager al Security Research la Rapid7, a remarcat că companiilor le lipsește o practică de bază de gestionare a vulnerabilităților.

„Cea mai frecventă întrebare pe care o auzim organizațiile când au loc un atac de tip zero-day este: „folosim acest produs vulnerabil?” urmat de „am fost deja exploatați?””, a spus Condon.

„O criză nu este un moment ideal pentru ca o afacere să înceapă să se gândească la cum să catalogeze inventarul, să configureze înregistrarea sau alertele centralizate sau să implementeze un plan de corecție de urgență pentru vulnerabilități critice, exploatate activ.”

Caitlin Condon

Senior Manager, Cercetare de securitate, Rapid7

Condon a spus că cea mai bună pregătire împotriva zilelor zero este să pună în aplicare politici și practici de bază bune. „Apoi, când are loc un incident de securitate cibernetică în care reducerea riscului este măsurată în câteva minute, aveți o linie de bază bine înțeleasă pe care să puneți în aplicare proceduri de urgență, să operaționalizați informațiile și să prioritizați remedierea.”

Lipsa de vizibilitate

Stan Wisseman, strateg-șef de securitate al CyberRes, o linie de afaceri Microfocus, subliniază necesitatea unei vizibilități mai bune atunci când vine vorba de software-ul utilizat de companii.

„Organizațiile au nevoie de o mai mare transparență în componentele software care compun aplicațiile și produsele lor, astfel încât să poată efectua o analiză rapidă a impactului”, a spus Wisseman. El a explicat necesitatea de a face acest lucru cu exemplul atacurilor zero-day care au avut loc atunci când vulnerabilitatea Log4Shell sau Log4J au fost dezvăluite în Apache.

„Cu Log4J, oricine rula ceva cu Java trebuia să trimită manual e-mailuri furnizorilor pentru a-și da seama dacă Log4J era în produsele lor și pentru a valida versiunea. Dacă erau afectați, trebuiau să stabilească ce să facă în privința asta. Toți s-au luptat.”

El a adăugat că întreprinderile trebuie să facă analiză a compoziției software (SCA) și să aibă o listă de materiale software (SBOM) pentru a reduce rapid riscurile prezentate de atacul zero-day. „Trebuie să faceți diligența necesară și să vă asigurați că au aplicate controale de securitate validate”, a spus el.

„Valoarea analizei compoziției software (SCA) și a disponibilității listei de materiale software (SBOM) este că puteți răspunde rapid pentru a atenua riscurile prezentate de atacul zero-day.”

Stan Wisseman

Strategist șef de securitate, CyberRes

Securitate și conformitate neglijate

Ben Herzberg, vicepreședinte la Satori Cyber, și-a împărtășit părerile despre problemele pe care le au noile companii în prevenirea atacurilor zero-day.

„Noile afaceri sunt, generic vorbind, în mod de creștere. Și slabă. Acești doi factori pot cauza neglijarea securității și a conformității. Acest lucru poate duce la riscuri de securitate mai excesive, atât cunoscute, cât și zero-day.”

Prevenirea atacurilor zero-day: Cum să preveniți amenințările zero-day

Acum că știți unde se află unele dintre probleme, citiți sfaturile experților despre prevenirea atacurilor zero-day.

1. Înțelegeți-vă riscurile

Condon a subliniat importanța ca întreprinderile să înțeleagă pericolele pe care le prezintă atacurile cibernetice.

„Cu resurse limitate pentru a asigura o listă în continuă extindere de infrastructură IT și servicii cloud, este important să construiți un program de securitate care să țină cont de contextul dumneavoastră de risc specific.”

Caitlin Condon

Senior Manager, Cercetare de securitate, Rapid7

„Poate că sunteți o companie care se concentrează pe cloud care trebuie să își adapteze regulile de implementare și scanare pentru a preveni configurările greșite care expun datele sau fac facturi mari”, a spus ea. „Poate că sunteți o companie de vânzare cu amănuntul ale cărei sisteme de puncte de vânzare (POS) sunt vizate în timpul sezonului de vacanță sau o companie de streaming care trăiește într-o lume de funcționare de 99,999% în care atacurile de refuzare a serviciului sunt o catastrofă de afaceri.”

„Înțelegerea tipurilor de riscuri care au cel mai mare impact asupra afacerii dvs. vă permite să construiți un program de securitate în care obiectivele și valorile sunt personalizate în funcție de nevoile dvs. și în care puteți comunica mai ușor progresul și prioritățile părților interesate din afara securității din organizația dumneavoastră.”

În plus, Herzberg a subliniat importanța construirii unui plan incremental care să abordeze amenințările în funcție de factorul de risc.

„Probabil că nu veți putea reduce riscul la 0%. Prin urmare, este important să acordați prioritate zonelor cu risc ridicat... Construirea unei securități mari în jurul datelor sensibile pe care le aveți este mai importantă decât cea a datelor de jurnal generice.”

Ben Herzberg

Vicepreședinte, Satori Cyber

2. Faceți-vă corect elementele de bază

„Afacerile trebuie să-și acopere mai întâi elementele de bază”, a spus Nicoletti.

Iată câteva sugestii de la Nicoletti pentru ca companiile să-și înțeleagă corect elementele de bază.

- Îndepliniți fiecare cerință de conformitate în materie de securitate cibernetică într-un cadru dur precum industria cardurilor de plată (PCI).

- Asigurați-vă că aveți un sistem de backup robust și o strategie de restaurare. Testați-le în mod obișnuit.

- Adoptă o strategie de încredere zero și oferă angajaților și partenerilor tăi niveluri de acces adecvate.

- Monitorizați-vă cloud-ul, containerele și serverele cu o evaluare continuă a posturii pentru a preveni configurațiile greșite.

- Utilizați cea mai bună securitate de e-mail pe care o puteți găsi.

- Găsiți un furnizor de servicii de securitate gestionată (MSSP) adecvat dacă nu aveți destui experți pentru a urmări și a răspunde 24/7.

Adăugând la acestea, Wisseman a subliniat că sfaturile oferite de Agenția de securitate cibernetică și a infrastructurii (CISA) în programul său Shields Up sunt excelente pentru companiile de toate dimensiunile care doresc să-și îmbunătățească rezistența.

3. Configurați mai multe straturi de securitate

„Este important să ne asigurăm că există mai multe straturi de securitate”, a spus Herzberg. „De exemplu, dacă un punct final este compromis, ceea ce poate fi ca rezultat al unui exploit de tip zero-day, care nu este sub controlul dumneavoastră, gândiți-vă la modul în care vă asigurați că daunele sunt limitate și nu va duce la compromiterea tuturor platformelor.” O abordare stratificată asigură că un atacator care pătrunde într-un strat de apărare va fi oprit de un strat ulterior.

Sfat: Utilizați un instrument de firewall pentru aplicații web pentru a scana tot traficul de rețea de intrare pentru a găsi amenințări în timp real.

4. Obțineți capabilități de răspuns la incident și de gestionare a corecțiilor

Hadjy a numit aceste capabilități „fundaționale” și a continuat spunând: „Multe tehnologii, cum ar fi utilizarea unui instrument de gestionare a posturii de securitate în cloud și gestionarea identităților și a drepturilor în cloud (CIEM), vă pot ajuta să vă îmbunătățiți capacitățile de gestionare a corecțiilor și sunt foarte recomandate. ”

Analistul de securitate cibernetică G2 Sarah Wallace a atras, de asemenea, atenția asupra importanței de a avea software-ul de securitate cibernetică actualizat. „Infractorii cibernetici știu că o mulțime de organizații s-au întâlnit cu software de securitate vechi, așa că este o țintă ușoară pentru ei”, a spus Wallace.

Înrudit: Aflați cum să faceți răspunsul la incident de securitate mai puțin haotic cu un plan de răspuns la incident.

5. Țineți simulări și testați

Hadjy a subliniat îmbunătățirea strategiei de răspuns la incident cu simulări și teste frecvente. „Ai un plan solid la loc și exersează, exersează, exersează!”

Hadjy ne-a explicat că desfășurarea de simulări, cum ar fi exercițiile pe masă, este cea mai bună modalitate de a vedea cât de bine funcționează planurile dvs. de răspuns la incident și de a identifica zonele de îmbunătățire.

„Este posibil să nu poți controla când sau cum ești atacat, dar poți controla multe părți ale răspunsului tău atunci când se întâmplă”, a spus el. El a subliniat, de asemenea, necesitatea de a cultiva și promova o cultură puternică a securității cibernetice.

„A face față unui atac de tip zero-day este, în aproape toate privințele, la fel ca a face față oricărui alt atac cibernetic. Trebuie să răspunzi la o situație la care nu te-ai așteptat și de multe ori ai foarte puține informații de continuat.”

Paul Hadjy

CEO și co-fondator, Horangi Cyber Security

„Asigurați-vă că întreaga organizație este educată și rămâne vigilentă împotriva potențialelor amenințări precum phishingul. Oferiți instrumente și canale pentru ca angajații să semnaleze și să raporteze încercările și amenințările de phishing”, a spus Hadjy.

„Dacă angajații învață încă din prima zi că securitatea nu este un obstacol care trebuie ocolit, ci un factor favorizant al afacerii, aceasta face o diferență enormă în comportamentul lor pentru anii următori”, Herzberg.

În concluzie, Nicoletti ne-a lăsat cu această îndrumare. „Schimbați-vă mentalitatea de la detectare la prevenire, deoarece trebuie să opriți zero zile pe drum.”

Soluții de securitate împotriva atacurilor zero-day

Diferite soluții de securitate ajută la detectarea și apărarea împotriva amenințărilor zero-day și a altor vulnerabilități și atacuri de securitate cibernetică. Puteți utiliza o combinație a acestor instrumente în funcție de nevoile dvs. și puteți consolida postura de securitate a afacerii dvs.

Software de gestionare a corecțiilor

Soluțiile de gestionare a corecțiilor vă asigură că stack-ul dvs. tehnologic și infrastructura IT sunt actualizate. Organizațiile folosesc acest instrument pentru a

- Păstrați o bază de date cu actualizări de software, middleware și hardware.

- Primiți alerte despre actualizări noi sau pentru actualizarea automată.

- Notificați administratorii cu privire la utilizarea software-ului învechit.

Sfat: Puteți utiliza scanere de vulnerabilitate sau scanere cutie neagră pentru a remedia vulnerabilitățile cunoscute.

Software de management al vulnerabilităților bazat pe risc

Mai avansat decât instrumentele tradiționale de gestionare a vulnerabilităților, software-ul de gestionare a vulnerabilităților bazat pe riscuri identifică și prioritizează vulnerabilitățile pe baza factorilor de risc personalizabili. Companiile pot folosi acest instrument pentru

- Analizați aplicațiile, rețelele și serviciile cloud pentru vulnerabilități.

- Prioritizează vulnerabilitățile pe baza factorilor de risc folosind ML.

G2 Grid pentru managementul vulnerabilităților bazat pe risc

Instrumente precum software-ul de gestionare a suprafețelor de atac pot fi, de asemenea, utilizate pentru a scana și a remedia vulnerabilități.

Software de analiză a riscurilor de securitate

Software-ul de analiză a riscurilor de securitate monitorizează stivele IT, inclusiv rețelele, aplicațiile și infrastructura, pentru a identifica vulnerabilitățile. Companiile folosesc această soluție pentru

- Analizați software-ul, hardware-ul și operațiunile de securitate ale unei companii.

- Obțineți informații despre vulnerabilități sau găuri în securitatea acestora.

- Obțineți recomandări pentru a optimiza planificarea securității în sistemele IT.

Grila G2 pentru analiza riscurilor de securitate

Sistemele de detectare și prevenire a intruziunilor sunt utile și pentru a cunoaște activitățile suspecte, programele malware, atacurile create social și alte amenințări bazate pe web.

Software de informații despre amenințări

Software-ul de informații despre amenințări oferă informații despre cele mai noi amenințări cibernetice, fie că este vorba despre atacuri zero-day, malware nou sau exploit-uri. Organizațiile folosesc software de informare a amenințărilor pentru

- Obțineți informații despre amenințările și vulnerabilitățile emergente.

- Aflați practicile de remediere pentru amenințările emergente.

- Evaluați amenințările pe diferite tipuri de rețele și dispozitive.

Software de gestionare a informațiilor de securitate și a evenimentelor (SIEM).

SIEM este o combinație de instrumente de securitate care îndeplinesc funcții atât ale software-ului de monitorizare a informațiilor de securitate, cât și ale software-ului de gestionare a evenimentelor de securitate. Soluția oferă o singură platformă pentru a facilita analiza în timp real a jurnalelor de securitate, investigarea, detectarea anomaliilor și remedierea amenințărilor. Companiile pot folosi SIEM pentru

- Colectați și stocați date de securitate IT.

- Monitorizează incidentele și anomaliile din sistemul IT.

- Adunați informații despre amenințări.

- Automatizați răspunsul la amenințări.

Software de răspuns la incident

Instrumentul de răspuns la incident este de obicei ultima linie de apărare împotriva oricăror amenințări cibernetice. Instrumentul este folosit pentru a remedia problemele de securitate cibernetică pe măsură ce apar în timp real. Companiile folosesc soluția pentru

- Monitorizarea și detectarea anomaliilor în sistemele IT.

- Automatizați sau ghidați echipa de securitate prin procesul de remediere.

- Stocați datele incidentelor pentru analiză și raportare.

Software-ul de orchestrare, automatizare și răspuns de securitate (SOAR).

SOAR combină funcționalitățile de management al vulnerabilităților, SIEM și instrumentele de răspuns la incidente. Organizațiile folosesc soluția pentru

- Integrați informațiile de securitate și instrumentele de răspuns la incidente.

- Creați fluxuri de lucru de răspuns de securitate.

- Automatizați sarcinile legate de gestionarea incidentelor și răspunsul.

Scuturile sus

Atacurile zero-day sunt, fără îndoială, din ce în ce mai frecvente și greu de prevenit. Dar trebuie să ai cea mai bună apărare împotriva lui. Cunoașteți stiva de tehnologie pe care o aveți. Mențineți o infrastructură de securitate robustă pentru găsirea și remedierea vulnerabilităților.

Continuați monitorizarea pentru anomalii. Aduceți-vă angajații conștienți de politicile și amenințările dvs. de securitate. Aveți un plan de răspuns la incidență și testați-le în mod regulat. Atenuați și limitați un atac dacă se întâmplă. Urmați cele mai bune practici de securitate cu soluțiile de securitate menționate mai sus și veți fi pregătit.

Aflați mai multe despre instrumentele de securitate cibernetică care vă pot proteja compania de amenințările zero-day și alte atacuri cibernetice.