5 esperti di sicurezza condividono le best practice per prevenire gli attacchi zero-day

Pubblicato: 2023-01-31Immagina di lasciare accidentalmente aperta una finestra che usi raramente in casa tua.

Non ci pensi finché non ti accorgi che le cose stanno scomparendo. Sono giorni che i ladri entrano ed escono di soppiatto da casa tua, approfittando delle tue cose usando quella finestra trascurata.

Gli attacchi zero-day sono esattamente gli stessi. Gli hacker trovano e sfruttano una vulnerabilità nel tuo sistema prima che tu te ne accorga. E finché non trovi il bug, non puoi risolvere il problema.

Cos'è un attacco zero-day?

Un attacco zero-day sfrutta le vulnerabilità zero-day per causare danni o rubare dati da un sistema. Il termine "zero-day" si riferisce al numero di giorni (zero) a disposizione del fornitore del software per emettere una correzione per la vulnerabilità sconosciuta prima dell'attacco.

Oggi, le vulnerabilità zero-day vengono rilevate su piattaforme quotidiane come Apple iOS, Google Chrome e Windows. I crimini informatici e le varianti in aumento di exploit già rilevati rendono sempre più difficile mitigare gli attacchi zero-day.

Per le aziende che affrontano minacce alla sicurezza informatica da attacchi zero-day, la situazione dipinge un quadro cupo. Sembra che non ci sia speranza di trovare e prevenire questo tipo di attacchi.

Ma gli esperti notano che non è sempre così. L'utilizzo del giusto software di sicurezza e l'implementazione delle migliori pratiche di sicurezza informatica possono proteggersi dagli attacchi zero-day. Continua a leggere per scoprire come.

Cos'è un attacco zero-day?

Gli sviluppatori di software non vogliono creare software con bug, ovviamente, ma ogni software ha difetti non intenzionali. Dopotutto, ogni 1.000 righe di codice contengono da 3 a 20 bug. Alcune di queste vulnerabilità creano un punto debole della sicurezza nella progettazione, nell'implementazione o nel funzionamento di un sistema o di un'applicazione.

I criminali informatici cercano questo tipo di vulnerabilità della sicurezza informatica per eseguire comandi camuffati da sistemi familiari. Potrebbero accedere e rubare dati riservati, comportarsi come un altro utente o lanciare attacchi denial of service. Ad esempio, una vulnerabilità del sistema nell'archiviazione cloud potrebbe fornire l'accesso a dati altrimenti sicuri sul cloud.

Cos'è la vulnerabilità zero-day?

Una vulnerabilità zero-day è qualsiasi difetto del software che deve ancora essere risolto perché le parti responsabili non si sono accorte che necessita di riparazione.

Fornitori di software, sviluppatori e programmatori sono sempre alla ricerca di bug come questi. Quando ne scoprono uno, lo riparano. Tuttavia, quando la vulnerabilità è aperta e non risolta, i criminali informatici ottengono un pass gratuito per sfruttarla.

Poiché i fornitori in genere non sono a conoscenza di tali vulnerabilità in anticipo, hanno letteralmente zero giorni per correggere il bug prima che i criminali informatici lo sfruttino.

250

le vulnerabilità zero-day sono state trovate in natura dai ricercatori Project Zero di Google dal 2014.

Fonte: Project Zero di Google

I ricercatori Leyla Bilge e Tudor Dumitras hanno delineato le sette fasi del ciclo di vita di una vulnerabilità zero-day.

- Vulnerabilità introdotta. Hai un software con un bug. Potrebbe trattarsi di un errore di codifica, crittografia mancante o qualsiasi altra cosa che consente a persone non autorizzate di accedere al sistema.

- Exploit rilasciato allo stato brado. I criminali informatici trovano il bug, rilasciano un codice exploit o un payload dannoso e lo utilizzano per condurre attacchi.

- Il venditore trova la vulnerabilità. I fornitori o le parti responsabili della correzione del software scoprono il bug, tramite i loro test continui o tramite ricercatori di terze parti. Cominciano a lavorare su una patch.

- Vulnerabilità divulgata in pubblico. Il fornitore o le parti interessate divulgano pubblicamente informazioni sul bug. Il bug ottiene un numero comune di vulnerabilità ed esposizioni (CVE) per una facile identificazione. Alcune vulnerabilità rimangono private e vengono risolte silenziosamente.

- Firme antivirus rilasciate. Una volta che le parti coinvolte vengono a conoscenza della vulnerabilità, i fornitori di sicurezza informatica rilevano le firme degli attacchi e sfruttano gli hacker realizzati utilizzando il difetto. Quindi aggiornano i loro sistemi di scansione e rilevamento.

- Patch rilasciata. Nel frattempo, il fornitore del software rilascia patch per la vulnerabilità. Chiunque aggiorni i propri sistemi con patch non è più suscettibile agli attacchi.

- Distribuzione patch completata. Una volta completata la distribuzione della patch, la vulnerabilità non può più essere sfruttata in alcun modo.

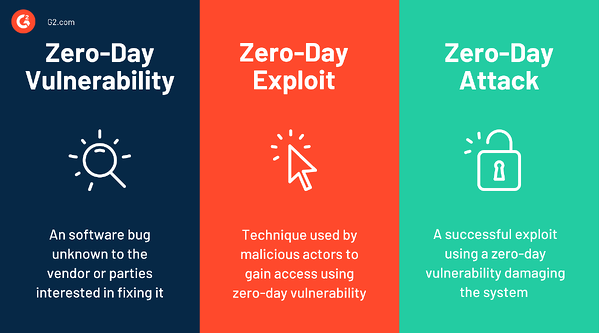

Vulnerabilità zero-day vs. exploit zero-day vs. attacco zero-day

È comune confondere gli attacchi zero-day con le vulnerabilità zero-day e gli exploit zero-day. Ma sono diversi.

Vulnerabilità zero-day: una vulnerabilità del software ancora sconosciuta agli sviluppatori o un difetto senza patch. Le vulnerabilità zero-day potrebbero essere mancanza di crittografia dei dati, configurazioni errate, autorizzazioni errate o errori di codifica.

Exploit zero-day: tecniche o metodi utilizzati dai criminali informatici per ottenere l'accesso a un sistema sfruttando una vulnerabilità zero-day. I metodi vanno dallo spear phishing al malware.

Attacco zero-day: un exploit zero-day riuscito che sabota un sistema o provoca danni in termini di violazione o furto di dati è un attacco zero-day.

Correlati: scopri come evitare di diventare vittima di phishing e altre tecniche di ingegneria sociale.

Come funziona un attacco zero-day?

La tua difesa contro gli attacchi zero-day è efficace solo se sai come funziona un attacco. Un attacco zero-day funziona così:

- Scopri le vulnerabilità. Gli aggressori cercano vulnerabilità critiche della sicurezza informatica nelle piattaforme più diffuse. Cercano persino di acquistare vulnerabilità zero-day dal mercato nero, dove i bug e gli exploit zero-day vengono venduti a prezzi elevati.

- Crea il codice di sfruttamento. Gli hacker creano codici di exploit per sfruttare la vulnerabilità zero-day. I codici exploit sono un pezzo di codice dannoso con un piccolo malware che scarica malware aggiuntivo quando viene attivato. Il malware consente agli hacker di infettare dispositivi vulnerabili, eseguire codice, agire come amministratore o eseguire azioni potenzialmente dannose.

- Trova sistemi vulnerabili. I criminali eseguono la scansione dei sistemi vulnerabili all'exploit utilizzando bot o scanner automatici e pianificano un attacco mirato o di massa, a seconda delle loro motivazioni.

- Distribuisci l'exploit. La tattica più comune utilizzata dagli aggressori per distribuire gli exploit è attraverso pagine Web che ospitano inconsapevolmente codice dannoso ed exploit nei loro annunci. A volte, gli exploit vengono distribuiti tramite e-mail. Può essere sotto forma di spear phishing, indirizzato a individui specifici o e-mail di phishing di massa a un vasto gruppo di persone.

Il malware dell'aggressore viene scaricato quando un utente visita siti Web dannosi o fa clic su e-mail di phishing. Gli aggressori utilizzano anche kit di exploit, una raccolta di exploit che prendono di mira diverse vulnerabilità del software tramite pagine web. Questi tipi di exploit possono hackerare sistemi operativi, applicazioni, browser Web, componenti open source, hardware e dispositivi IoT. - Lancia l'exploit. Una volta rilasciato l'exploit, i criminali si infiltrano nel sistema, compromettendo le operazioni ei dati del dispositivo o addirittura dell'intera rete connessa.

Gli hacker utilizzano exploit per rubare dati, lanciare ransomware o condurre attacchi alla supply chain. Quando si tratta di attacchi alla supply chain, gli aggressori in genere utilizzano una vulnerabilità zero-day per irrompere nei fornitori di software critici. Una volta all'interno, gli hacker nascondono ulteriore malware nell'applicazione, all'insaputa del fornitore. Il codice dannoso viene anche scaricato con il codice legittimo quando il software viene rilasciato al pubblico, provocando un numero significativo di vittime.

Ad esempio, una vulnerabilità critica zero-day nella piattaforma SolarWinds Orion ha provocato un massiccio attacco alla catena di approvvigionamento che ha colpito centinaia di aziende e agenzie governative.

Chi esegue gli attacchi zero-day?

Diversi tipi di persone eseguono attacchi zero-day per vari motivi. Potrebbero essere:

- I criminali informatici, che lo fanno per guadagno monetario. Uno studio ha rilevato che un terzo di tutti i gruppi di hacker che sfruttano le vulnerabilità zero-day sono motivati finanziariamente.

- Hacker sponsorizzati dallo stato, che lo fanno per motivi politici o per attaccare l'infrastruttura informatica di un altro paese. Ad esempio, il gruppo di minaccia sponsorizzato dallo stato cinese APT41 ha utilizzato una vulnerabilità zero-day per prendere di mira una rete del governo statale degli Stati Uniti nel 2021.

- Hacktivisti, che lo fanno per cause sociali o politiche.

- Spie aziendali, che lo fanno per sorvegliare le imprese concorrenti.

Obiettivi di exploit zero-day e attacchi zero-day

I criminali informatici prendono di mira un'ampia gamma di organizzazioni con exploit e attacchi zero-day. Questi includono:

- Agenzie governative

- Infrastrutture pubbliche critiche

- Aziende che vanno dalle piccole e medie imprese alle grandi imprese in diversi settori come IT, finanza, media e assistenza sanitaria

- Fornitori di software come servizio (SaaS), fornitori di servizi gestiti (MSP) e fornitori di soluzioni cloud

- Individui di alto profilo

- Accademici, think tank, università, attivisti e ONG

Perché gli attacchi zero-day sono pericolosi?

Gli attacchi zero-day sono una delle minacce alla sicurezza informatica in più rapida crescita. Con la rapida adozione delle tecnologie cloud, mobile e internet-of-things (IoT), il numero e la complessità delle piattaforme software che utilizziamo quotidianamente stanno aumentando. Più software porta a più bug del software. Più bug in genere significano più gateway da sfruttare per gli aggressori.

Per gli hacker criminali, le vulnerabilità in software popolari come Microsoft Office o Google Chrome rappresentano un pass gratuito per attaccare qualsiasi obiettivo desiderino, dalle aziende Fortune 500 a milioni di utenti di telefoni cellulari in tutto il mondo.

Gli attacchi zero-day sono così feroci perché in genere non vengono scoperti per almeno dieci mesi, in alcuni casi più a lungo. Finché non viene rilevato l'attacco, il software rimane privo di patch e i prodotti antivirus non sono in grado di rilevare l'attacco tramite la scansione basata sulle firme. È anche improbabile che vengano osservati negli honeypot o negli esperimenti di laboratorio.

E anche se la vulnerabilità viene scoperta, i criminali si precipitano per approfittare della situazione. Una volta che una vulnerabilità senza patch è pubblica, sono necessari solo 14 giorni affinché un exploit sia disponibile in natura. Sebbene gli attacchi siano inizialmente destinati a un'organizzazione o persona specifica, non ci vuole molto perché altri attori delle minacce sfruttino la vulnerabilità il più ampiamente possibile.

830.000

i tentativi di attacco sono stati effettuati entro 72 ore dalla rivelazione della famigerata vulnerabilità Log4j.

Fonte: Punto di controllo

Fino agli ultimi anni, gli exploit zero-day venivano per lo più individuati e utilizzati da gruppi informatici sponsorizzati dallo stato. Si ipotizza che Stuxnet, uno dei più famosi attacchi zero-day al programma nucleare iraniano, sia un'operazione congiunta tra Stati Uniti e Israele.

Ma oggi i gruppi di criminalità informatica motivati finanziariamente utilizzano exploit zero-day. Guadagnano con gli attacchi zero-day usando il ransomware. Anche i crescenti attacchi alla catena di fornitura dei servizi IT stanno aumentando con l'obiettivo di prendere di mira le aziende di terze parti a valle.

5,4 milioni

Gli account Twitter sono stati colpiti da una violazione dei dati a causa di una vulnerabilità zero-day nel 2022.

Fonte: Twitter

Al mix si aggiunge che gli hacker potrebbero potenzialmente utilizzare soluzioni di intelligenza artificiale (AI) e machine learning (ML) per istigare attacchi sofisticati.

Ad esempio, nel 2022, i ricercatori hanno scoperto di poter utilizzare ChatGPT per creare e-mail di phishing e campagne di ransomware per MacOS. Chiunque, indipendentemente dalla propria esperienza tecnica, potrebbe utilizzare questi strumenti di intelligenza artificiale per creare codici per malware o ransomware su richiesta.

Questi attacchi hanno ampie ramificazioni, dal furto di dati e la diffusione di malware a perdite finanziarie e acquisizione totale del sistema. Più che mai, le aziende devono essere preparate agli attacchi zero-day per proteggere i propri dati e la sicurezza della rete.

Correlati: scopri cosa significa sicurezza dei dati e le migliori pratiche per proteggere i tuoi dati.

5 esperti rivelano passi falsi comuni nella difesa contro gli attacchi zero-day

Abbiamo chiesto a cinque esperti di sicurezza informatica quali sono i passi falsi più diffusi ed evitabili che le aziende compiono e che le rendono vulnerabili alle minacce e agli attacchi zero-day. Ecco cosa hanno detto.

Preparazione insufficiente

Pete Nicoletti di Check Point Software ha osservato che le aziende, in particolare quelle di piccole e medie dimensioni, di solito non sono pronte per gli attacchi zero-day.

“Prima diamo un'occhiata alla portata del problema. Applicazioni vulnerabili, partner, dipendenti distribuiti ovunque, in risorse cloud, server di colocation, desktop, laptop, wireless domestico non sicuro, dispositivi portatili, telefoni cellulari e altro ancora. Tutti creano una superficie di minaccia molto ampia e richiedono soluzioni specifiche, priorità, budget e attenzione personale", ha affermato Nicoletti.

Ha notato che gli aggressori sono ben finanziati con miliardi di dollari in ransomware e ora stanno creando migliaia di nuove varianti di malware ogni mese, insieme a miliardi di e-mail di phishing ben congegnate. Stanno sfruttando le vulnerabilità zero-day e martellando su punti deboli senza patch.

"Anche alcuni fornitori di sicurezza hanno zero giorni e vengono sfruttati come vettore di sfruttamento, alzando al massimo l'ironia."

Pietro Nicoletti

CISO sul campo, software Check Point

Considerando quanto siano costosi e difficili da mitigare gli attacchi zero-day, Nicoletti insiste che le aziende dovrebbero essere pronte ad affrontare i rischi per la sicurezza con spese ragionevoli.

Vulnerabilità note non riparate

Paul Hadjy, CEO e co-fondatore di Horangi Cyber Security, ha parlato dell'importanza di ottenere le basi della sicurezza giuste.

"Molte aziende ci chiedono di affrontare le vulnerabilità zero-day quando non hanno ancora completamente maturato le loro capacità e i meccanismi per affrontare le vulnerabilità note", ha affermato Hadjy.

Ci ha detto che mentre è un peccato essere attaccati su una vulnerabilità zero-day, essere attaccati su una vulnerabilità nota è anche peggio.

“Entrambi indicano una situazione in cui ci imbattiamo molto spesso. La situazione in cui le organizzazioni si stanno concentrando su ciò che è alla moda e rilevante quando dovrebbero concentrarsi sulle basi della sicurezza ", ha affermato.

"Le capacità di sicurezza di base non dovrebbero essere trascurate per qualcosa di nuovo e brillante."

Paolo Hadji

CEO e co-fondatore, Horangi Cyber Security

Cattive pratiche di gestione

Caitlin Condon, senior manager di Security Research presso Rapid7, ha osservato che le aziende non dispongono di una pratica di gestione delle vulnerabilità di base.

“La domanda più frequente che le organizzazioni si pongono quando c'è un attacco zero-day di alto profilo è: 'usiamo questo prodotto vulnerabile?' seguito da 'siamo già stati sfruttati?'”, ha detto Condon.

"Una crisi non è il momento ideale per un'azienda per iniziare a pensare a come catalogare l'inventario, impostare la registrazione centralizzata o gli avvisi o implementare un piano di patch di emergenza per le vulnerabilità critiche sfruttate attivamente".

Caitlin Condon

Senior Manager, Ricerca sulla sicurezza, Rapid7

Condon ha affermato che la migliore preparazione contro i giorni zero è mettere in atto buone politiche e pratiche di base. "Quindi, quando si verifica un incidente di sicurezza informatica in cui la riduzione del rischio viene misurata in pochi minuti, si dispone di una linea di base ben compresa sulla quale attuare procedure di emergenza, rendere operative le informazioni e dare priorità alle azioni correttive".

Mancanza di visibilità

Stan Wisseman, chief security strategist di CyberRes, una linea di business di Microfocus, sottolinea la necessità di una migliore visibilità quando si tratta del software utilizzato dalle aziende.

"Le organizzazioni hanno bisogno di una maggiore trasparenza nei componenti software che costituiscono le loro applicazioni e prodotti in modo da poter condurre una rapida analisi dell'impatto", ha affermato Wisseman. Ha spiegato la necessità di farlo con l'esempio di attacchi zero-day verificatisi quando la vulnerabilità Log4Shell o Log4J è stata rivelata in Apache.

“Con Log4J, chiunque eseguisse qualsiasi cosa con Java doveva inviare manualmente un'e-mail ai propri fornitori per capire se Log4J era nei loro prodotti e convalidare la versione. Se ne erano colpiti, dovevano determinare cosa fare al riguardo. Tutti stavano rimescolando.

Ha aggiunto che le aziende devono eseguire l'analisi della composizione del software (SCA) e disporre di una distinta base del software (SBOM) per ridurre rapidamente i rischi posti dall'attacco zero-day. "Devi fare la dovuta diligenza e assicurarti che abbiano convalidato i controlli di sicurezza in atto", ha affermato.

"Il valore dell'analisi della composizione del software (SCA) e della disponibilità della distinta base del software (SBOM) è che puoi rispondere rapidamente per mitigare i rischi posti dall'attacco zero-day".

Stan Wissemann

Capo stratega della sicurezza, CyberRes

Sicurezza e conformità trascurate

Ben Herzberg, vicepresidente di Satori Cyber, ha condiviso le sue opinioni sui problemi che le nuove aziende hanno nel prevenire gli attacchi zero-day.

“Le nuove imprese sono, genericamente parlando, in modalità di crescita. E magro. Questi due fattori possono causare trascuratezza della sicurezza e della conformità. Ciò può portare a rischi per la sicurezza più eccessivi, sia noti che zero-day”.

Prevenzione degli attacchi zero-day: come prevenire le minacce zero-day

Ora che sai dove risiedono alcuni dei problemi, consulta i consigli degli esperti sulla prevenzione degli attacchi zero-day.

1. Comprendi i tuoi rischi

Condon ha sottolineato l'importanza che le aziende comprendano i pericoli posti dagli attacchi informatici.

"Con risorse limitate per proteggere un elenco in continua espansione di infrastrutture IT e servizi cloud, è importante creare un programma di sicurezza che tenga conto del tuo specifico contesto di rischio."

Caitlin Condon

Senior Manager, Ricerca sulla sicurezza, Rapid7

"Forse sei un'azienda cloud-first che ha bisogno di adattare le proprie regole di implementazione e scansione per evitare configurazioni errate che espongono i dati o comportano fatture elevate", ha affermato. "Forse sei un'azienda di vendita al dettaglio i cui sistemi POS (point-of-sale) sono presi di mira durante le festività natalizie o un'azienda di streaming che vive in un mondo con un tempo di attività del 99,999% in cui gli attacchi denial-of-service sono una catastrofe aziendale."

"Capire quali tipi di rischi hanno il maggiore impatto sulla tua azienda ti consente di creare un programma di sicurezza in cui gli obiettivi e le metriche sono personalizzati in base alle tue esigenze e in cui puoi comunicare più facilmente i progressi e le priorità alle parti interessate non legate alla sicurezza in tutta l'organizzazione".

In aggiunta a ciò, Herzberg ha sottolineato l'importanza di costruire un piano incrementale che affronti le minacce in base al fattore di rischio.

“Probabilmente non sarai in grado di ridurre il rischio allo 0%. È quindi importante dare la priorità alle aree ad alto rischio... Costruire una grande sicurezza attorno ai dati sensibili di cui disponi è più importante di quella dei dati di registro generici."

Ben Herzberg

Vicepresidente, Satori Cyber

2. Ottieni le tue basi giuste

"Le aziende devono prima avere una copertura di base", ha affermato Nicoletti.

Ecco alcuni suggerimenti di Nicoletti per le aziende per ottenere le basi giuste.

- Soddisfa ogni singolo requisito di conformità alla sicurezza informatica in un quadro rigido come il Payment Card Industry (PCI).

- Assicurati di disporre di un solido sistema di backup e di una strategia di ripristino. Provali regolarmente.

- Adotta una strategia zero-trust e dai ai tuoi dipendenti e partner livelli di accesso adeguati.

- Monitora il cloud, i container e i server con una valutazione continua del comportamento per evitare configurazioni errate.

- Usa la migliore sicurezza e-mail che puoi trovare.

- Trova un fornitore di servizi di sicurezza gestiti (MSSP) appropriato se non disponi di esperti sufficienti per osservare e rispondere 24 ore su 24, 7 giorni su 7.

In aggiunta a ciò, Wisseman ha sottolineato che la consulenza fornita dalla Cybersecurity and Infrastructure Security Agency (CISA) nel suo programma Shields Up è ottima per le aziende di tutte le dimensioni che vogliono migliorare la propria resilienza.

3. Imposta più livelli di sicurezza

"È importante assicurarsi che ci siano più livelli di sicurezza", ha affermato Herzberg. "Ad esempio, se un endpoint viene compromesso, il che potrebbe essere il risultato di un exploit zero-day fuori dal tuo controllo, pensa a come assicurarti che il danno sia contenuto e non porti alla compromissione di tutte le tue piattaforme". Un approccio a più livelli garantisce che un utente malintenzionato che penetra in un livello di difesa venga fermato da un livello successivo.

Suggerimento: utilizzare uno strumento firewall per applicazioni Web per eseguire la scansione di tutto il traffico di rete in entrata per individuare le minacce in tempo reale.

4. Ottenete funzionalità di risposta agli incidenti e di gestione delle patch

Hadjy ha definito queste funzionalità "fondamentali" e ha continuato dicendo: "Molte tecnologie, come l'utilizzo di uno strumento di gestione della postura di sicurezza nel cloud e la gestione delle identità e dei diritti nel cloud (CIEM), possono aiutarti a migliorare le tue capacità di gestione delle patch e sono altamente raccomandate. "

L'analista di sicurezza informatica di G2 Sarah Wallace ha anche richiamato l'attenzione sull'importanza di avere un software di sicurezza informatica aggiornato. "I criminali informatici sanno che molte organizzazioni dispongono di software di sicurezza obsoleti, quindi è un facile bersaglio per loro", ha affermato Wallace.

Correlati: scopri come rendere la risposta agli incidenti di sicurezza meno caotica con un piano di risposta agli incidenti.

5. Tenere simulazioni e test

Hadjy ha sottolineato il miglioramento della strategia di risposta agli incidenti con simulazioni e test frequenti. "Avere un piano solido in atto e pratica, pratica, pratica!"

Hadjy ci ha spiegato che tenere simulazioni come esercizi da tavolo è il modo migliore per vedere come funzionano i piani di risposta agli incidenti e per identificare le aree di miglioramento.

"Potresti non essere in grado di controllare quando o come vieni attaccato, ma puoi controllare molte parti della tua risposta quando accade", ha detto. Ha inoltre sottolineato la necessità di coltivare e promuovere una forte cultura della sicurezza informatica.

“Affrontare un attacco zero-day è, in quasi tutti i sensi, come affrontare qualsiasi altro attacco informatico. Devi rispondere a una situazione che non ti aspettavi e spesso hai pochissime informazioni per andare avanti.

Paolo Hadji

CEO e co-fondatore, Horangi Cyber Security

“Assicurati che l'intera organizzazione sia istruita e rimanga vigile contro potenziali minacce come il phishing. Fornire strumenti e canali ai dipendenti per segnalare e segnalare tentativi e minacce di phishing", ha affermato Hadjy.

"Se i dipendenti imparano dal primo giorno che la sicurezza non è un ostacolo che deve essere aggirato, ma un fattore abilitante per il business, fa un'enorme differenza nel loro comportamento per gli anni a venire", Herzberg.

Per concludere, Nicoletti ci ha lasciato con questa guida. "Cambia la tua mentalità dal rilevamento alla prevenzione poiché devi fermare zero giorni nelle loro tracce."

Soluzioni di sicurezza contro gli attacchi zero-day

Diverse soluzioni di sicurezza aiutano a rilevare e difendersi dalle minacce zero-day e da altre vulnerabilità e attacchi di sicurezza informatica. Puoi utilizzare una combinazione di questi strumenti in base alle tue esigenze e rafforzare il livello di sicurezza della tua azienda.

Software per la gestione delle patch

Le soluzioni di gestione delle patch assicurano che il tuo stack tecnologico e l'infrastruttura IT siano aggiornati. Le organizzazioni utilizzano questo strumento per

- Mantieni un database di aggiornamenti software, middleware e hardware.

- Ricevi avvisi sui nuovi aggiornamenti o per l'aggiornamento automatico.

- Notifica agli amministratori l'utilizzo di software obsoleto.

Suggerimento: è possibile utilizzare scanner di vulnerabilità o scanner black box per correggere le vulnerabilità note.

Software di gestione delle vulnerabilità basato sul rischio

Più avanzato dei tradizionali strumenti di gestione delle vulnerabilità, il software di gestione delle vulnerabilità basato sul rischio identifica e assegna priorità alle vulnerabilità in base a fattori di rischio personalizzabili. Le aziende possono utilizzare questo strumento per

- Analizza le vulnerabilità di applicazioni, reti e servizi cloud.

- Dai la priorità alle vulnerabilità in base ai fattori di rischio utilizzando il machine learning.

Griglia G2 per la gestione delle vulnerabilità basata sul rischio

Strumenti come il software di gestione della superficie di attacco possono anche essere utilizzati per cercare e correggere le vulnerabilità.

Software di analisi dei rischi per la sicurezza

Il software di analisi dei rischi per la sicurezza monitora gli stack IT, incluse reti, applicazioni e infrastrutture, per identificare le vulnerabilità. Le aziende utilizzano questa soluzione per

- Analizza il software, l'hardware e le operazioni di sicurezza di un'azienda.

- Ottieni informazioni su vulnerabilità o buchi nella loro sicurezza.

- Ottieni consigli per ottimizzare la pianificazione della sicurezza nei sistemi IT.

Griglia G2 per l'analisi dei rischi per la sicurezza

I sistemi di rilevamento e prevenzione delle intrusioni sono utili anche per conoscere attività sospette, malware, attacchi di ingegneria sociale e altre minacce basate sul Web.

Software di intelligence sulle minacce

Il software Threat Intelligence fornisce informazioni sulle minacce informatiche più recenti, che si tratti di attacchi zero-day, nuovi malware o exploit. Le organizzazioni utilizzano software di intelligence sulle minacce per

- Ottieni informazioni su minacce e vulnerabilità emergenti.

- Scopri le pratiche correttive per le minacce emergenti.

- Valuta le minacce su diversi tipi di rete e dispositivo.

Software SIEM (Security Information and Event Management).

SIEM è una combinazione di strumenti di sicurezza che svolgono funzioni sia di software di monitoraggio delle informazioni di sicurezza che di software di gestione degli eventi di sicurezza. La soluzione fornisce un'unica piattaforma per facilitare l'analisi dei log di sicurezza in tempo reale, l'indagine, il rilevamento delle anomalie e la risoluzione delle minacce. Le aziende possono utilizzare SIEM per

- Raccogliere e archiviare i dati sulla sicurezza informatica.

- Monitorare gli incidenti e le anomalie nel sistema IT.

- Raccogli informazioni sulle minacce.

- Automatizza la risposta alle minacce.

Software di risposta agli incidenti

Lo strumento di risposta agli incidenti è solitamente l'ultima linea di difesa contro qualsiasi minaccia informatica. Lo strumento viene utilizzato per risolvere i problemi di sicurezza informatica che si presentano in tempo reale. Le aziende utilizzano la soluzione per

- Monitorare e rilevare anomalie nei sistemi IT.

- Automatizza o guida il team di sicurezza attraverso il processo di correzione.

- Memorizza i dati sugli incidenti per l'analisi e la creazione di report.

Software di orchestrazione, automazione e risposta della sicurezza (SOAR).

SOAR combina le funzionalità di gestione delle vulnerabilità, SIEM e strumenti di risposta agli incidenti. Le organizzazioni utilizzano la soluzione per

- Integra le informazioni sulla sicurezza e gli strumenti di risposta agli incidenti.

- Crea flussi di lavoro di risposta alla sicurezza.

- Automatizza le attività relative alla gestione e alla risposta agli incidenti.

Alza gli scudi

Gli attacchi zero-day sono, senza dubbio, sempre più comuni e difficili da prevenire. Ma devi avere le tue migliori difese contro di essa. Conosci lo stack tecnologico che hai. Mantieni una solida infrastruttura di sicurezza per trovare e correggere le vulnerabilità.

Continua a monitorare le anomalie. Rendi i tuoi dipendenti consapevoli delle tue politiche e minacce di sicurezza. Avere un piano di risposta all'incidenza e testarli regolarmente. Mitigare e contenere un attacco se si verifica. Segui le migliori pratiche di sicurezza con le soluzioni di sicurezza sopra menzionate e sarai preparato.

Scopri di più sugli strumenti di sicurezza informatica che possono proteggere la tua azienda dalle minacce del giorno zero e da altri attacchi informatici.