5 Pakar Keamanan Berbagi Praktik Terbaik untuk Mencegah Serangan Zero-Day

Diterbitkan: 2023-01-31Bayangkan Anda secara tidak sengaja membiarkan jendela yang jarang digunakan terbuka di rumah Anda.

Anda tidak memikirkan apa-apa sampai Anda menyadari ada sesuatu yang hilang. Pencuri telah menyelinap masuk dan keluar rumah Anda selama berhari-hari, memanfaatkan barang-barang Anda sendiri menggunakan jendela yang terbengkalai itu.

Serangan zero-day persis sama. Peretas menemukan dan mengeksploitasi kerentanan di sistem Anda sebelum Anda mengetahuinya. Dan sampai Anda menemukan bugnya, Anda tidak dapat memperbaiki masalahnya.

Apa itu serangan zero-day?

Serangan zero-day mengeksploitasi kerentanan zero-day untuk menyebabkan kerusakan atau mencuri data dari sistem. Istilah "zero-day" mengacu pada jumlah hari (nol) yang tersedia bagi vendor perangkat lunak untuk mengeluarkan perbaikan untuk kerentanan yang tidak diketahui sebelum serangan.

Saat ini, kerentanan zero-day ditemukan di platform sehari-hari seperti Apple iOS, Google Chrome, dan Windows. Kejahatan dunia maya dan semakin banyak varian eksploitasi yang sudah ditemukan semakin mempersulit mitigasi serangan zero-day.

Untuk perusahaan yang menghadapi ancaman keamanan dunia maya dari serangan zero-day, situasinya memberikan gambaran yang suram. Rasanya seolah-olah tidak ada harapan untuk menemukan dan mencegah serangan semacam ini.

Tetapi para ahli mencatat bahwa tidak selalu demikian. Menggunakan perangkat lunak keamanan yang tepat dan menerapkan praktik keamanan siber terbaik dapat melindungi dari serangan zero-day. Baca terus untuk mengetahui caranya.

Apa itu serangan zero-day?

Pengembang perangkat lunak tidak ingin membuat perangkat lunak dengan bug, tentu saja, tetapi setiap perangkat lunak memiliki kekurangan yang tidak disengaja. Lagi pula, setiap 1.000 baris kode memiliki 3 hingga 20 bug. Beberapa dari kerentanan ini menciptakan kelemahan keamanan dalam desain, implementasi, atau pengoperasian sistem atau aplikasi.

Penjahat dunia maya mencari kerentanan keamanan dunia maya semacam ini untuk menjalankan perintah yang disamarkan sebagai sistem yang sudah dikenal. Mereka dapat mengakses dan mencuri data yang dibatasi, berperilaku seperti pengguna lain, atau meluncurkan serangan denial of service. Misalnya, kerentanan sistem di penyimpanan cloud mungkin menyediakan akses ke data yang aman di cloud.

Apa itu kerentanan zero-day?

Kerentanan zero-day adalah cacat perangkat lunak apa pun yang belum diperbaiki karena pihak yang bertanggung jawab untuk itu belum menyadarinya perlu diperbaiki.

Vendor perangkat lunak, pengembang, dan pemrogram selalu memindai bug seperti ini. Ketika mereka menemukannya, mereka menambalnya. Namun, ketika kerentanan terbuka dan tidak diperbaiki, penjahat dunia maya mendapatkan akses gratis untuk mengeksploitasinya.

Karena vendor biasanya tidak mengetahui kerentanan semacam itu sebelumnya, mereka benar-benar memiliki waktu nol hari untuk memperbaiki bug sebelum penjahat dunia maya memanfaatkannya.

250

kerentanan zero-day telah ditemukan di alam liar oleh peneliti Project Zero Google sejak 2014.

Sumber: Proyek Nol Google

Peneliti Leyla Bilge dan Tudor Dumitras telah menguraikan tujuh tahap dalam siklus hidup kerentanan zero-day.

- Kerentanan diperkenalkan. Anda memiliki perangkat lunak dengan bug. Ini mungkin kesalahan pengkodean, enkripsi yang hilang, atau hal lain yang memungkinkan orang yang tidak berwenang mengakses sistem.

- Eksploitasi dirilis di alam liar. Penjahat dunia maya menemukan bug, merilis kode eksploit atau muatan berbahaya, dan menggunakannya untuk melakukan serangan.

- Vendor menemukan kerentanan. Vendor atau pihak yang bertanggung jawab untuk memperbaiki perangkat lunak menemukan bug tersebut, baik melalui pengujian berkelanjutan atau melalui peneliti pihak ketiga. Mereka mulai mengerjakan tambalan.

- Kerentanan diungkapkan di depan umum. Vendor atau pihak yang terpengaruh secara terbuka mengungkapkan informasi tentang bug tersebut. Bug mendapatkan nomor kerentanan dan paparan umum (CVE) untuk memudahkan identifikasi. Beberapa kerentanan tetap bersifat pribadi dan ditambal secara diam-diam.

- Tanda tangan anti-virus dirilis. Setelah pihak yang terlibat mengetahui tentang kerentanan tersebut, vendor keamanan siber mendeteksi tanda serangan dan mengeksploitasi peretas yang dibuat menggunakan kelemahan tersebut. Mereka kemudian memperbarui sistem pemindaian dan deteksi mereka.

- Patch dirilis. Sementara itu, vendor perangkat lunak merilis tambalan untuk kerentanan tersebut. Siapa pun yang memperbarui sistemnya dengan tambalan tidak lagi rentan terhadap serangan.

- Penyebaran patch selesai. Setelah penerapan tambalan selesai, kerentanan tidak lagi dapat dieksploitasi dengan cara apa pun.

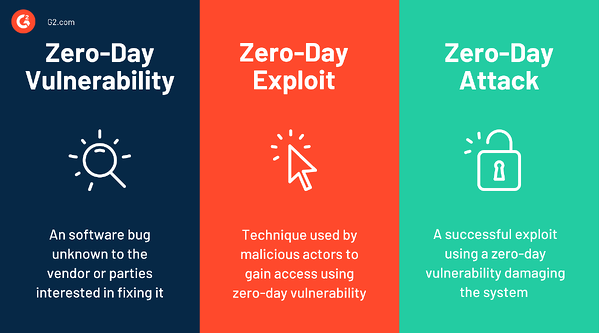

Kerentanan zero-day vs. eksploitasi zero-day vs. serangan zero-day

Sangat umum untuk mengacaukan serangan zero-day dengan kerentanan zero-day dan eksploitasi zero-day. Tapi mereka berbeda.

Kerentanan zero-day: Kerentanan perangkat lunak yang belum diketahui pengembang atau cacat tanpa tambalan. Kerentanan zero-day dapat berupa enkripsi data yang hilang, kesalahan konfigurasi, otorisasi yang salah, atau kesalahan pengkodean.

Eksploitasi zero-day: Teknik atau metode yang digunakan penjahat dunia maya untuk mendapatkan akses ke sistem menggunakan kerentanan zero-day. Metodenya berkisar dari spear phishing hingga malware.

Serangan zero-day: Eksploitasi zero-day yang sukses yang menyabotase sistem atau menyebabkan kerusakan dalam hal pelanggaran atau pencurian data adalah serangan zero-day.

Terkait: Pelajari cara menghindari menjadi korban phishing dan teknik rekayasa sosial lainnya.

Bagaimana cara kerja serangan zero-day?

Pertahanan Anda terhadap serangan zero-day efektif hanya jika Anda tahu cara kerja serangan. Serangan zero-day berjalan seperti ini:

- Temukan kerentanan. Penyerang mencari kerentanan keamanan siber kritis di platform populer. Mereka bahkan mencari untuk membeli kerentanan zero-day dari pasar gelap, di mana bug dan exploit zero-day dijual dengan harga tinggi.

- Buat kode eksploit. Peretas membuat kode eksploit untuk memanfaatkan kerentanan zero-day. Kode eksploitasi adalah bagian dari kode berbahaya dengan malware kecil yang mengunduh malware tambahan saat diaktifkan. Malware memungkinkan peretas menginfeksi perangkat yang rentan, mengeksekusi kode, bertindak sebagai admin, atau melakukan tindakan yang berpotensi merusak.

- Temukan sistem yang rentan. Penjahat memindai sistem yang rentan untuk dieksploitasi menggunakan bot atau pemindai otomatis dan merencanakan serangan yang ditargetkan atau massal, tergantung pada motifnya.

- Menyebarkan eksploit. Taktik penyerang yang paling umum digunakan untuk mendistribusikan exploit adalah melalui halaman web yang tanpa sadar menghosting kode berbahaya dan exploit di iklan mereka. Terkadang, eksploit disebarkan melalui email. Itu bisa dalam bentuk phishing tombak, menargetkan individu tertentu, atau email phishing massal ke sekelompok besar orang.

Malware penyerang diunduh saat pengguna mengunjungi situs web berbahaya atau mengklik email phishing. Penyerang juga menggunakan kit eksploit, kumpulan eksploit yang menargetkan berbagai kerentanan perangkat lunak melalui halaman web. Eksploitasi semacam ini dapat meretas sistem operasi, aplikasi, browser web, komponen sumber terbuka, perangkat keras, dan perangkat IoT. - Luncurkan eksploit. Setelah eksploit dilepaskan, penjahat menyusup ke sistem, membahayakan operasi dan data perangkat atau bahkan seluruh jaringan yang terhubung.

Peretas menggunakan eksploit untuk mencuri data, meluncurkan ransomware, atau melakukan serangan rantai pasokan. Ketika datang ke serangan rantai pasokan, penyerang biasanya menggunakan kerentanan zero-day untuk membobol penyedia perangkat lunak penting. Begitu masuk, peretas menyembunyikan malware tambahan di aplikasi, tanpa sepengetahuan vendor. Kode berbahaya juga diunduh dengan kode yang sah saat perangkat lunak dirilis ke publik, yang mengakibatkan banyak korban.

Misalnya, kerentanan kritis zero-day di platform Orion SolarWinds mengakibatkan serangan rantai pasokan besar-besaran yang memengaruhi ratusan bisnis dan lembaga pemerintah.

Siapa yang mengeksekusi serangan zero-day?

Berbagai jenis orang melakukan serangan zero-day karena berbagai alasan. Mereka bisa jadi:

- Penjahat dunia maya, yang melakukannya untuk keuntungan moneter. Sebuah studi menemukan bahwa sepertiga dari semua kelompok peretas yang mengeksploitasi kerentanan zero-day termotivasi secara finansial.

- Peretas yang disponsori negara, yang melakukannya karena alasan politik atau untuk menyerang infrastruktur dunia maya negara lain. Misalnya, kelompok ancaman yang disponsori negara China APT41 menggunakan kerentanan zero-day untuk menargetkan jaringan pemerintah negara bagian AS pada tahun 2021.

- Peretas, yang melakukannya untuk tujuan sosial atau politik.

- Mata-mata perusahaan, yang melakukannya untuk mengawasi bisnis pesaing.

Target eksploitasi zero-day dan serangan zero-day

Penjahat dunia maya menargetkan berbagai organisasi dengan eksploitasi dan serangan zero-day. Ini termasuk:

- Agensi pemerintahan

- Infrastruktur publik yang kritis

- Perusahaan mulai dari usaha kecil dan menengah hingga perusahaan besar di berbagai industri seperti TI, keuangan, media, dan kesehatan

- Vendor perangkat lunak sebagai layanan (SaaS), penyedia layanan terkelola (MSP), dan penyedia solusi cloud

- Individu profil tinggi

- Akademisi, think tank, universitas, aktivis, dan LSM

Mengapa serangan zero-day berbahaya?

Serangan zero-day adalah salah satu ancaman keamanan siber yang tumbuh paling cepat. Dengan adopsi teknologi cloud, seluler, dan internet-of-things (IoT) yang cepat, jumlah dan kompleksitas platform perangkat lunak yang kita gunakan setiap hari semakin meningkat. Lebih banyak perangkat lunak menyebabkan lebih banyak bug perangkat lunak. Lebih banyak bug biasanya berarti lebih banyak gateway untuk dieksploitasi oleh penyerang.

Untuk peretas kriminal, kerentanan dalam perangkat lunak populer seperti Microsoft Office atau Google Chrome merupakan jalan bebas untuk menyerang target mana pun yang mereka inginkan, dari perusahaan Fortune 500 hingga jutaan pengguna ponsel di seluruh dunia.

Serangan zero-day sangat ganas karena biasanya tidak ditemukan setidaknya selama sepuluh bulan – lebih lama dalam beberapa kasus. Hingga serangan itu ditemukan, perangkat lunak tetap belum ditambal, dan produk anti-virus tidak dapat mendeteksi serangan tersebut melalui pemindaian berbasis tanda tangan. Mereka juga tidak mungkin diamati di honeypots atau percobaan laboratorium.

Dan bahkan jika kerentanan terungkap, penjahat bergegas untuk mengambil keuntungan dari situasi tersebut. Setelah kerentanan yang belum ditambal menjadi publik, hanya perlu 14 hari untuk mengeksploitasi tersedia di alam liar. Meskipun serangan awalnya ditujukan untuk organisasi atau orang tertentu, tidak butuh waktu lama bagi pelaku ancaman lain untuk mengeksploitasi kerentanan seluas mungkin.

830.000

upaya serangan dilakukan dalam waktu 72 jam setelah mengungkapkan kerentanan Log4j yang terkenal.

Sumber: Pos pemeriksaan

Hingga beberapa tahun terakhir, eksploitasi zero-day sebagian besar ditemukan dan digunakan oleh kelompok dunia maya yang disponsori negara. Stuxnet, salah satu serangan zero-day paling terkenal terhadap program nuklir Iran, dispekulasikan sebagai operasi bersama antara Amerika Serikat dan Israel.

Tapi hari ini, kelompok kejahatan dunia maya yang bermotivasi finansial menggunakan eksploitasi zero-day. Mereka menghasilkan uang dengan serangan zero-day menggunakan ransomware. Serangan yang meningkat pada rantai pasokan layanan TI juga meningkat dengan tujuan menargetkan bisnis pihak ketiga hilir.

5,4 juta

Akun Twitter ditemukan terpengaruh oleh pelanggaran data karena kerentanan zero-day pada tahun 2022.

Sumber: Twitter

Selain itu, peretas berpotensi menggunakan solusi kecerdasan buatan (AI) dan pembelajaran mesin (ML) untuk memicu serangan canggih.

Misalnya, pada tahun 2022, peneliti menemukan bahwa mereka dapat menggunakan ChatGPT untuk membuat email phishing dan kampanye ransomware untuk MacOS. Siapa pun, terlepas dari keahlian teknisnya, dapat menggunakan alat AI ini untuk membuat kode malware atau ransomware sesuai permintaan.

Serangan ini memiliki konsekuensi yang luas, mulai dari pencurian data dan penyebaran malware hingga kerugian finansial dan pengambilalihan sistem secara total. Lebih dari sebelumnya, bisnis harus bersiap menghadapi serangan zero-day untuk melindungi data dan keamanan jaringan mereka.

Terkait: Pelajari apa arti keamanan data dan praktik terbaik untuk menjaga keamanan data Anda.

5 ahli mengungkapkan kesalahan langkah umum dalam pertahanan melawan serangan zero-day

Kami bertanya kepada lima pakar keamanan siber tentang kesalahan langkah bisnis yang paling umum dan dapat dihindari yang membuat mereka rentan terhadap ancaman dan serangan zero-day. Inilah yang mereka katakan.

Persiapan yang tidak memadai

Pete Nicoletti dari Check Point Software mencatat bahwa bisnis, terutama usaha kecil hingga menengah, biasanya tidak siap menghadapi serangan zero-day.

“Mari kita lihat ruang lingkup masalahnya terlebih dahulu. Aplikasi yang rentan, mitra, karyawan yang didistribusikan di mana saja, di sumber daya cloud, server colocation, desktop, laptop, nirkabel rumah yang tidak aman, bawa perangkat Anda sendiri, ponsel, dan banyak lagi. Semua menciptakan permukaan ancaman yang sangat besar dan memerlukan solusi khusus, prioritas, anggaran, dan perhatian pribadi,” kata Nicoletti.

Dia mencatat bahwa penyerang didanai dengan miliaran dolar dalam ransomware dan sekarang menciptakan ribuan varian malware baru setiap bulan, bersama dengan miliaran email phishing yang dibuat dengan baik. Mereka mengeksploitasi kerentanan zero-day dan memalu titik lemah yang belum ditambal.

“Bahkan beberapa vendor keamanan tidak memiliki hari dan dimanfaatkan sebagai vektor eksploitasi, meningkatkan ironi dial secara maksimal.”

Pete Nicoletti

Bidang CISO, Perangkat Lunak Titik Periksa

Mempertimbangkan betapa mahal dan sulitnya serangan zero-day untuk dimitigasi, Nicoletti menegaskan bisnis harus siap untuk mengatasi risiko keamanan dengan pengeluaran yang masuk akal.

Kerentanan yang diketahui belum diperbaiki

Paul Hadjy, CEO dan salah satu pendiri Horangi Cyber Security, berbicara tentang pentingnya mendapatkan dasar-dasar keamanan yang benar.

“Banyak perusahaan bertanya kepada kami tentang menangani kerentanan zero-day ketika mereka masih belum sepenuhnya mengembangkan kemampuan dan mekanisme mereka untuk menangani kerentanan yang diketahui,” kata Hadjy.

Dia memberi tahu kami bahwa meskipun sangat disayangkan diserang pada kerentanan zero-day, diserang pada kerentanan yang diketahui bahkan lebih buruk.

“Keduanya menunjukkan situasi yang sangat sering kita temui. Situasi di mana organisasi berfokus pada apa yang trendi dan relevan ketika mereka harus fokus pada dasar-dasar keamanan,” katanya.

“Kemampuan keamanan dasar tidak boleh diabaikan untuk sesuatu yang baru dan cemerlang.”

Paul Haji

CEO dan Co-founder, Horangi Cyber Security

Praktek manajemen yang buruk

Caitlin Condon, manajer senior Riset Keamanan di Rapid7, mencatat bahwa perusahaan tidak memiliki praktik manajemen kerentanan dasar yang mendasar.

“Pertanyaan yang paling sering kami dengar dari organisasi ketika ada serangan zero-day profil tinggi adalah, 'apakah kami menggunakan produk yang rentan ini?' diikuti dengan 'apakah kita sudah dieksploitasi?'” kata Condon.

“Krisis bukanlah waktu yang ideal bagi bisnis untuk mulai berpikir tentang cara membuat katalog inventaris, menyiapkan logging atau peringatan terpusat, atau menerapkan rencana penambalan darurat untuk kerentanan kritis yang dieksploitasi secara aktif.”

Caitlin Kondon

Manajer Senior, Riset Keamanan, Rapid7

Condon mengatakan bahwa persiapan terbaik melawan nol hari adalah menerapkan kebijakan dan praktik inti yang baik. “Kemudian, ketika ada insiden keamanan siber di mana pengurangan risiko diukur dalam hitungan menit, Anda memiliki garis dasar yang dipahami dengan baik untuk memberlakukan prosedur darurat, mengoperasionalkan intelijen, dan memprioritaskan perbaikan.”

Kurangnya visibilitas

Stan Wisseman, kepala strategi keamanan CyberRes, lini bisnis Microfocus, menyoroti perlunya visibilitas yang lebih baik dalam hal penggunaan perangkat lunak bisnis.

“Organisasi membutuhkan transparansi yang lebih besar ke dalam komponen perangkat lunak yang menyusun aplikasi dan produk mereka sehingga mereka dapat melakukan analisis dampak secara cepat,” kata Wisseman. Dia menjelaskan perlunya melakukannya dengan contoh serangan zero-day yang terjadi ketika kerentanan Log4Shell atau Log4J terungkap di Apache.

“Dengan Log4J, siapa pun yang menjalankan apa pun dengan Java harus secara manual mengirim email ke vendor mereka untuk mengetahui apakah Log4J ada dalam produk mereka dan memvalidasi versinya. Jika mereka terpengaruh, mereka harus menentukan apa yang harus dilakukan. Semua orang berebut.

Dia menambahkan bahwa bisnis perlu melakukan analisis komposisi perangkat lunak (SCA) dan memiliki bill of material perangkat lunak (SBOM) untuk mengurangi risiko yang ditimbulkan oleh serangan zero-day dengan cepat. “Anda perlu melakukan uji tuntas dan memastikan mereka telah memvalidasi kontrol keamanan,” katanya.

“Nilai analisis komposisi perangkat lunak (SCA) dan ketersediaan bill of material perangkat lunak (SBOM) adalah Anda dapat merespons dengan cepat untuk mengurangi risiko yang ditimbulkan oleh serangan zero-day.”

Stan Wisman

Kepala Strategi Keamanan, CyberRes

Pengabaian keamanan dan kepatuhan

Ben Herzberg, Wakil Presiden di Satori Cyber, membagikan pandangannya tentang masalah yang dihadapi bisnis baru dalam mencegah serangan zero-day.

“Bisnis baru, secara umum, dalam mode pertumbuhan. Dan kurus. Kedua faktor ini dapat menyebabkan pengabaian keamanan dan kepatuhan. Ini dapat menyebabkan risiko keamanan yang lebih berlebihan, baik yang diketahui maupun zero-day.”

Pencegahan serangan zero-day: Cara mencegah ancaman zero-day

Sekarang setelah Anda mengetahui letak beberapa masalahnya, bacalah saran ahli tentang pencegahan serangan zero-day.

1. Pahami risiko Anda

Condon menyoroti pentingnya bisnis memahami bahaya serangan dunia maya.

“Dengan sumber daya terbatas untuk mengamankan daftar infrastruktur TI dan layanan cloud yang terus bertambah, penting untuk membangun program keamanan yang mempertimbangkan konteks risiko spesifik Anda.”

Caitlin Kondon

Manajer Senior, Riset Keamanan, Rapid7

“Mungkin Anda adalah perusahaan cloud-first yang perlu menyesuaikan penerapan dan aturan pemindaiannya untuk mencegah kesalahan konfigurasi yang mengekspos data atau menghabiskan biaya tinggi,” katanya. “Mungkin Anda adalah perusahaan ritel yang sistem point-of-sale (POS) ditargetkan selama musim liburan atau perusahaan streaming yang hidup di dunia 99,999% waktu aktif di mana serangan denial-of-service merupakan bencana bisnis."

“Memahami jenis risiko mana yang memiliki dampak tertinggi pada bisnis Anda memungkinkan Anda membangun program keamanan di mana tujuan dan metrik disesuaikan dengan kebutuhan Anda dan di mana Anda dapat lebih mudah mengomunikasikan kemajuan dan prioritas kepada pemangku kepentingan non-keamanan di seluruh organisasi Anda.”

Selain itu, Herzberg menekankan pentingnya membangun rencana tambahan yang mengatasi ancaman berdasarkan faktor risiko.

“Anda mungkin tidak akan dapat menurunkan risiko Anda menjadi 0%. Oleh karena itu, penting untuk memprioritaskan area berisiko tinggi... Membangun keamanan yang baik di sekitar data sensitif yang Anda miliki lebih penting daripada data log umum.”

Ben Herzberg

Wakil Presiden, Satori Cyber

2. Dapatkan dasar-dasar Anda dengan benar

“Bisnis perlu mendapatkan dasar-dasarnya terlebih dahulu,” kata Nicoletti.

Berikut adalah beberapa saran dari Nicoletti agar bisnis mendapatkan dasar-dasarnya dengan benar.

- Penuhi setiap persyaratan kepatuhan keamanan siber dalam kerangka kerja keras seperti Industri Kartu Pembayaran (PCI).

- Pastikan Anda memiliki sistem cadangan dan strategi pemulihan yang kuat. Uji mereka secara rutin.

- Terapkan strategi tanpa kepercayaan dan berikan tingkat akses yang sesuai kepada karyawan dan mitra Anda.

- Pantau cloud, container, dan server Anda dengan penilaian postur berkelanjutan untuk mencegah kesalahan konfigurasi.

- Gunakan keamanan email terbaik yang dapat Anda temukan.

- Temukan penyedia layanan keamanan terkelola (MSSP) yang sesuai jika Anda tidak memiliki cukup pakar untuk mengawasi dan merespons 24/7.

Selain itu, Wisseman menunjukkan bahwa saran yang diberikan oleh Cybersecurity and Infrastructure Security Agency (CISA) dalam program Shields Up sangat bagus untuk perusahaan dari semua ukuran yang ingin meningkatkan ketahanannya.

3. Siapkan keamanan berlapis

“Penting untuk memastikan bahwa ada banyak lapisan keamanan,” kata Herzberg. "Misalnya, jika titik akhir dikompromikan, yang mungkin merupakan akibat dari eksploitasi zero-day yang berada di luar kendali Anda, pikirkan tentang bagaimana Anda memastikan kerusakannya terkandung dan tidak akan mengarah pada kompromi semua platform Anda." Pendekatan berlapis memastikan bahwa penyerang yang menembus satu lapisan pertahanan akan dihentikan oleh lapisan berikutnya.

Tips: Gunakan alat firewall aplikasi web untuk memindai semua lalu lintas jaringan yang masuk untuk menemukan ancaman secara real time.

4. Dapatkan respons insiden dan kemampuan manajemen patch

Hadjy menyebut kemampuan ini “mendasar”, dan selanjutnya mengatakan, “Banyak teknologi, seperti menggunakan alat manajemen postur keamanan cloud dan manajemen identitas dan hak cloud (CIEM), dapat membantu Anda meningkatkan kemampuan manajemen patch dan sangat disarankan. ”

Analis keamanan siber G2 Sarah Wallace juga meminta perhatian pada pentingnya memperbarui perangkat lunak keamanan siber. “Penjahat dunia maya tahu banyak organisasi telah berkencan, perangkat lunak keamanan lama jadi sasaran empuk bagi mereka,” kata Wallace.

Terkait: Pelajari cara membuat respons insiden keamanan tidak terlalu kacau dengan rencana respons insiden.

5. Mengadakan simulasi dan pengujian

Hadjy menekankan peningkatan strategi respons insiden dengan simulasi dan tes yang sering. “Siapkan rencana yang solid, dan berlatih, berlatih, berlatih!”

Hadjy menjelaskan kepada kami bahwa mengadakan simulasi seperti latihan tabletop adalah cara terbaik untuk melihat seberapa baik rencana respons insiden Anda bekerja dan untuk mengidentifikasi area perbaikan.

“Anda mungkin tidak dapat mengontrol kapan atau bagaimana Anda diserang, tetapi Anda dapat mengontrol banyak bagian dari respons Anda saat itu terjadi,” katanya. Dia juga menekankan perlunya menumbuhkan dan mempromosikan budaya keamanan siber yang kuat.

“Menghadapi serangan zero-day, hampir dalam segala hal, sama dengan menangani serangan dunia maya lainnya. Anda harus menanggapi situasi yang tidak Anda harapkan, dan seringkali Anda hanya memiliki sedikit informasi untuk melanjutkan.”

Paul Haji

CEO & Co-founder, Horangi Cyber Security

“Pastikan seluruh organisasi Anda terdidik dan tetap waspada terhadap potensi ancaman seperti phishing. Sediakan alat dan saluran bagi karyawan untuk menandai dan melaporkan upaya dan ancaman phishing,” kata Hadjy.

“Jika karyawan belajar sejak hari pertama bahwa keamanan bukanlah halangan yang perlu dilewati, tetapi sebagai pendorong bisnis, hal itu akan membuat perbedaan besar dalam perilaku mereka di tahun-tahun mendatang,” Herzberg.

Sebagai penutup, Nicoletti meninggalkan kami dengan panduan ini. “Ubah pola pikir Anda dari deteksi menjadi pencegahan karena Anda harus menghentikan nol hari di jalurnya.”

Solusi keamanan terhadap serangan zero-day

Berbagai solusi keamanan membantu mendeteksi dan bertahan dari ancaman zero-day serta kerentanan dan serangan keamanan dunia maya lainnya. Anda dapat menggunakan kombinasi alat-alat tersebut berdasarkan kebutuhan Anda dan memperkuat postur keamanan bisnis Anda.

Perangkat lunak manajemen tambalan

Solusi manajemen tambalan memastikan tumpukan teknologi dan infrastruktur TI Anda mutakhir. Organisasi menggunakan alat ini untuk

- Simpan basis data pembaruan perangkat lunak, middleware, dan perangkat keras.

- Dapatkan peringatan tentang pembaruan baru atau pembaruan otomatis.

- Beri tahu admin tentang penggunaan perangkat lunak yang kedaluwarsa.

Tips: Anda dapat menggunakan pemindai kerentanan atau pemindai kotak hitam untuk memperbaiki kerentanan yang diketahui.

Perangkat lunak manajemen kerentanan berbasis risiko

Lebih canggih daripada alat manajemen kerentanan tradisional, perangkat lunak manajemen kerentanan berbasis risiko mengidentifikasi dan memprioritaskan kerentanan berdasarkan faktor risiko yang dapat disesuaikan. Perusahaan dapat menggunakan alat ini untuk

- Menganalisis aplikasi, jaringan, dan layanan cloud untuk kerentanan.

- Prioritaskan kerentanan berdasarkan faktor risiko menggunakan ML.

Kisi G2 untuk Manajemen Kerentanan Berbasis Risiko

Alat seperti perangkat lunak manajemen permukaan serangan juga dapat digunakan untuk memindai dan memulihkan kerentanan.

Perangkat lunak analisis risiko keamanan

Perangkat lunak analisis risiko keamanan memantau tumpukan TI, termasuk jaringan, aplikasi, dan infrastruktur, untuk mengidentifikasi kerentanan. Bisnis menggunakan solusi ini untuk

- Analisis perangkat lunak, perangkat keras, dan operasi keamanan perusahaan.

- Dapatkan informasi tentang kerentanan atau lubang dalam keamanan mereka.

- Dapatkan rekomendasi untuk mengoptimalkan perencanaan keamanan di seluruh sistem TI.

Kisi G2 untuk Analisis Risiko Keamanan

Sistem deteksi dan pencegahan intrusi juga berguna untuk mengetahui tentang aktivitas mencurigakan, malware, serangan rekayasa sosial, dan ancaman berbasis web lainnya.

Perangkat lunak intelijen ancaman

Perangkat lunak intelijen ancaman memberikan informasi tentang ancaman dunia maya terbaru, baik itu serangan zero-day, malware baru, atau eksploitasi. Organisasi menggunakan perangkat lunak intelijen ancaman untuk

- Dapatkan informasi tentang ancaman dan kerentanan yang muncul.

- Cari tahu praktik perbaikan untuk ancaman yang muncul.

- Menilai ancaman pada jenis jaringan dan perangkat yang berbeda.

Perangkat lunak informasi keamanan dan manajemen acara (SIEM).

SIEM adalah kombinasi alat keamanan yang menjalankan fungsi perangkat lunak pemantauan informasi keamanan dan perangkat lunak manajemen peristiwa keamanan. Solusinya menyediakan satu platform untuk memfasilitasi analisis log keamanan real-time, investigasi, deteksi anomali, dan perbaikan ancaman. Bisnis dapat menggunakan SIEM untuk

- Kumpulkan dan simpan data keamanan TI.

- Memantau insiden dan ketidaknormalan dalam sistem TI.

- Kumpulkan intelijen ancaman.

- Mengotomatiskan respons ancaman.

perangkat lunak Tanggap Insiden

Alat tanggap insiden biasanya merupakan garis pertahanan terakhir terhadap ancaman dunia maya. Alat ini digunakan untuk memulihkan masalah keamanan siber yang muncul secara real-time. Bisnis menggunakan solusi untuk

- Pantau dan deteksi anomali dalam sistem TI.

- Otomatiskan atau pandu tim keamanan melalui proses perbaikan.

- Menyimpan data insiden untuk analitik dan pelaporan.

Perangkat lunak orkestrasi, otomasi, dan respons (SOAR) keamanan

SOAR menggabungkan fungsionalitas manajemen kerentanan, SIEM, dan alat respons insiden. Organisasi menggunakan solusi untuk

- Mengintegrasikan informasi keamanan dan alat tanggap insiden.

- Bangun alur kerja respons keamanan.

- Mengotomatiskan tugas yang terkait dengan manajemen dan respons insiden.

Melindungi

Serangan zero-day, tidak diragukan lagi, semakin umum dan sulit dicegah. Tetapi Anda harus memiliki pertahanan terbaik untuk melawannya. Ketahui tumpukan teknologi yang Anda miliki. Pertahankan infrastruktur keamanan yang kuat untuk menemukan dan memperbaiki kerentanan.

Tetap pantau anomali. Buat karyawan Anda mengetahui kebijakan dan ancaman keamanan Anda. Miliki rencana respons insiden, dan uji secara teratur. Mengurangi dan menahan serangan jika itu terjadi. Ikuti praktik keamanan terbaik dengan solusi keamanan yang disebutkan di atas, dan Anda akan siap.

Pelajari lebih lanjut tentang alat keamanan siber yang dapat melindungi perusahaan Anda dari ancaman zero-day dan serangan siber lainnya.