5 ekspertów ds. bezpieczeństwa dzieli się najlepszymi praktykami zapobiegania atakom dnia zerowego

Opublikowany: 2023-01-31Wyobraź sobie, że przypadkowo zostawiasz w domu otwarte rzadko używane okno.

Nie myślisz o tym, dopóki nie zauważysz, że coś znika. Złodzieje wkradają się i wymykają z twojego domu od wielu dni, korzystając z twoich rzeczy przez zaniedbane okno.

Ataki zero-day są dokładnie takie same. Hakerzy znajdują i wykorzystują luki w systemie, zanim się zorientujesz. I dopóki nie znajdziesz błędu, nie możesz naprawić problemu.

Co to jest atak dnia zerowego?

Atak typu zero-day wykorzystuje luki typu zero-day do spowodowania szkód lub kradzieży danych z systemu. Termin „dzień zerowy” odnosi się do liczby dni (zero), w ciągu których producent oprogramowania może wydać poprawkę dotyczącą nieznanej luki przed atakiem.

Obecnie na platformach codziennego użytku, takich jak Apple iOS, Google Chrome i Windows, wykrywane są luki zero-day. Cyberprzestępstwa i coraz więcej wariantów już znalezionych exploitów coraz bardziej utrudniają łagodzenie ataków typu zero-day.

Dla przedsiębiorstw, które są narażone na zagrożenia cybernetyczne związane z atakami dnia zerowego, sytuacja rysuje ponury obraz. Wydaje się, że nie ma nadziei na znalezienie i zapobieganie tego rodzaju atakom.

Ale eksperci zauważają, że nie zawsze tak jest. Korzystanie z odpowiedniego oprogramowania zabezpieczającego i wdrażanie najlepszych praktyk w zakresie cyberbezpieczeństwa może uchronić przed atakami zero-day. Czytaj dalej, aby dowiedzieć się, jak to zrobić.

Co to jest atak dnia zerowego?

Twórcy oprogramowania nie chcą oczywiście tworzyć oprogramowania z błędami, ale każde oprogramowanie ma niezamierzone wady. W końcu każde 1000 linii kodu zawiera od 3 do 20 błędów. Niektóre z tych luk powodują luki w zabezpieczeniach podczas projektowania, implementacji lub działania systemu lub aplikacji.

Cyberprzestępcy szukają tego rodzaju luk w zabezpieczeniach cybernetycznych, aby wykonywać polecenia podszywające się pod znajome systemy. Mogą uzyskiwać dostęp do zastrzeżonych danych i je kraść, zachowywać się jak inny użytkownik lub przeprowadzać ataki typu „odmowa usługi”. Na przykład luka systemowa w pamięci masowej w chmurze może zapewnić dostęp do danych w chmurze, które w inny sposób są bezpieczne.

Czym jest podatność zero-day?

Luka dnia zerowego to każda usterka oprogramowania, która nie została jeszcze naprawiona, ponieważ odpowiedzialne za nią strony nie zauważyły, że wymaga ona naprawy.

Dostawcy oprogramowania, programiści i programiści zawsze skanują w poszukiwaniu takich błędów. Kiedy je odkryją, łatają je. Jednak gdy luka jest otwarta i nienaprawiona, cyberprzestępcy otrzymują darmową przepustkę do jej wykorzystania.

Ponieważ dostawcy zwykle nie mają wcześniejszej wiedzy na temat takich luk w zabezpieczeniach, mają dosłownie zero dni na naprawienie błędu, zanim wykorzystają go cyberprzestępcy.

250

Od 2014 roku badacze z Google Project Zero odkryli luki w zabezpieczeniach dnia zerowego.

Źródło: Google Project Zero

Badacze Leyla Bilge i Tudor Dumitras nakreślili siedem etapów cyklu życia luki zero-day.

- Wprowadzono lukę w zabezpieczeniach. Masz oprogramowanie z błędem. Może to być błąd w kodowaniu, brak szyfrowania lub cokolwiek innego, co umożliwia nieautoryzowanym osobom dostęp do systemu.

- Exploit wypuszczony na wolność. Cyberprzestępcy znajdują błąd, uwalniają kod exploita lub złośliwy ładunek i wykorzystują go do przeprowadzania ataków.

- Sprzedawca znajduje lukę w zabezpieczeniach. Dostawcy lub strony odpowiedzialne za naprawę oprogramowania odkrywają błąd, przeprowadzając ciągłe testy lub za pośrednictwem zewnętrznych badaczy. Zaczynają pracę nad łatką.

- Luka ujawniona publicznie. Sprzedawca lub zainteresowane strony publicznie ujawniają informacje o błędzie. Błąd otrzymuje wspólny numer luk w zabezpieczeniach i zagrożeń (CVE) w celu łatwej identyfikacji. Niektóre luki w zabezpieczeniach pozostają prywatne i są łatane po cichu.

- Opublikowano sygnatury antywirusowe. Gdy zaangażowane strony dowiedzą się o luce, dostawcy cyberbezpieczeństwa wykrywają sygnatury ataków i wykorzystują hakerów wykorzystujących lukę. Następnie aktualizują swoje systemy skanowania i wykrywania.

- Patch wydany. W międzyczasie producent oprogramowania publikuje łaty usuwające lukę. Każdy, kto aktualizuje swoje systemy za pomocą łatek, nie jest już podatny na ataki.

- Wdrożenie poprawki zakończone. Po zakończeniu wdrażania poprawki nie można już w żaden sposób wykorzystywać luki w zabezpieczeniach.

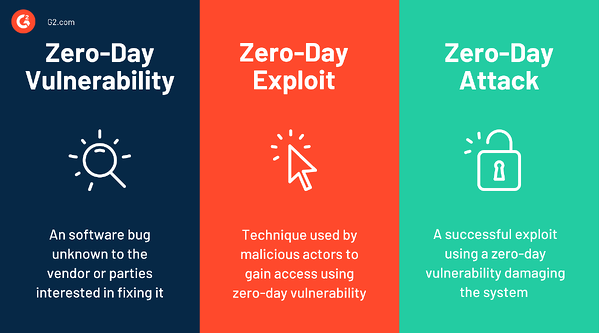

Luka dnia zerowego a exploit dnia zerowego a atak dnia zerowego

Często myli się ataki typu zero-day z lukami typu zero-day i exploitami typu zero-day. Ale są różne.

Luka dnia zerowego: luka w oprogramowaniu, która nie jest jeszcze znana programistom lub wada, na którą nie ma łatki. Luki dnia zerowego mogą obejmować brak szyfrowania danych, błędne konfiguracje, nieprawidłowe autoryzacje lub błędy w kodowaniu.

Exploit dnia zerowego: Techniki lub metody wykorzystywane przez cyberprzestępców w celu uzyskania dostępu do systemu przy użyciu luki dnia zerowego. Metody sięgają od spear phishingu po złośliwe oprogramowanie.

Atak dnia zerowego: Udany exploit dnia zerowego, który sabotuje system lub powoduje szkody w postaci naruszenia lub kradzieży danych, jest atakiem dnia zerowego.

Powiązane: Dowiedz się, jak uniknąć stania się ofiarą phishingu i innych technik socjotechnicznych.

Jak działa atak zero-day?

Twoja obrona przed atakami dnia zerowego jest skuteczna tylko wtedy, gdy wiesz, jak działa atak. Atak dnia zerowego wygląda następująco:

- Odkryj luki w zabezpieczeniach. Atakujący szukają krytycznych luk w zabezpieczeniach cybernetycznych w popularnych platformach. Próbują nawet kupić luki dnia zerowego na czarnym rynku, gdzie błędy i exploity dnia zerowego są sprzedawane po wysokich cenach.

- Utwórz kod exploita. Hakerzy tworzą kody exploitów, aby wykorzystać lukę zero-day. Kody exploitów to fragment złośliwego kodu z małym złośliwym oprogramowaniem, które po aktywacji pobiera dodatkowe złośliwe oprogramowanie. Szkodliwe oprogramowanie umożliwia hakerom infekowanie wrażliwych urządzeń, wykonywanie kodu, działanie jako administrator lub wykonywanie potencjalnie szkodliwych działań.

- Znajdź podatne systemy. Przestępcy skanują systemy podatne na exploity za pomocą botów lub automatycznych skanerów i planują atak ukierunkowany lub masowy, w zależności od swoich motywów.

- Wdróż exploita. Najczęstszą taktyką stosowaną przez atakujących do rozpowszechniania exploitów jest wykorzystywanie stron internetowych, które nieświadomie umieszczają w swoich reklamach złośliwy kod i exploity. Czasami exploity są wdrażane za pośrednictwem wiadomości e-mail. Może przybierać formę spear phishingu, atakowania konkretnych osób lub masowych e-maili phishingowych do dużej grupy osób.

Złośliwe oprogramowanie atakującego jest pobierane, gdy użytkownik odwiedza złośliwe strony internetowe lub klika wiadomości e-mail phishingowe. Atakujący używają również zestawów exploitów, zbioru exploitów, które atakują różne luki w oprogramowaniu za pośrednictwem stron internetowych. Tego rodzaju exploity mogą włamać się do systemów operacyjnych, aplikacji, przeglądarek internetowych, komponentów typu open source, sprzętu i urządzeń IoT. - Uruchom exploita. Po uwolnieniu exploita przestępcy infiltrują system, narażając działanie i dane urządzenia, a nawet całej połączonej sieci.

Hakerzy wykorzystują exploity do kradzieży danych, uruchamiania oprogramowania ransomware lub przeprowadzania ataków na łańcuch dostaw. Jeśli chodzi o ataki na łańcuch dostaw, osoby atakujące zazwyczaj wykorzystują lukę zero-day, aby włamać się do dostawców oprogramowania o krytycznym znaczeniu. Po wejściu do środka hakerzy ukrywają w aplikacji dodatkowe złośliwe oprogramowanie, o czym producent nie wie. Złośliwy kod jest również pobierany wraz z legalnym kodem, gdy oprogramowanie jest udostępniane publicznie, co powoduje znaczną liczbę ofiar.

Na przykład krytyczna luka dnia zerowego w platformie SolarWinds Orion doprowadziła do masowego ataku na łańcuch dostaw, który dotknął setki firm i agencji rządowych.

Kto przeprowadza ataki typu zero-day?

Różne rodzaje ludzi przeprowadzają ataki dnia zerowego z różnych powodów. Oni mogą być:

- Cyberprzestępcy, którzy robią to dla zysku. Badanie wykazało, że jedna trzecia wszystkich grup hakerskich wykorzystujących luki dnia zerowego ma motywację finansową.

- Hakerzy sponsorowani przez państwo, którzy robią to z powodów politycznych lub w celu zaatakowania cyberinfrastruktury innego kraju. Na przykład sponsorowana przez państwo chińska grupa cyberprzestępcza APT41 wykorzystała lukę dnia zerowego, aby w 2021 r. zaatakować sieć rządu stanowego USA.

- Haktywiści, którzy robią to ze względów społecznych lub politycznych.

- Korporacyjni szpiedzy, którzy robią to, aby obserwować konkurencyjne firmy.

Cele exploitów dnia zerowego i ataków dnia zerowego

Cyberprzestępcy atakują szeroką gamę organizacji za pomocą exploitów i ataków typu zero-day. Obejmują one:

- Agencje rządowe

- Krytyczna infrastruktura publiczna

- Firmy od małych i średnich firm po duże przedsiębiorstwa z różnych branż, takich jak IT, finanse, media i opieka zdrowotna

- Dostawcy oprogramowania jako usługi (SaaS), dostawcy usług zarządzanych (MSP) i dostawcy rozwiązań chmurowych

- Osoby o wysokim profilu

- Naukowcy, think tanki, uniwersytety, aktywiści i organizacje pozarządowe

Dlaczego ataki zero-day są niebezpieczne?

Ataki typu zero-day są jednym z najszybciej rozwijających się zagrożeń cyberbezpieczeństwa. Wraz z szybkim przyjęciem technologii chmurowych, mobilnych i Internetu rzeczy (IoT) rośnie liczba i złożoność platform oprogramowania, z których korzystamy na co dzień. Więcej oprogramowania prowadzi do większej liczby błędów oprogramowania. Więcej błędów zwykle oznacza więcej bramek do wykorzystania przez atakujących.

Dla przestępców luki w popularnym oprogramowaniu, takim jak Microsoft Office czy Google Chrome, stanowią darmową przepustkę do atakowania dowolnego celu, od firm z listy Fortune 500 po miliony użytkowników telefonów komórkowych na całym świecie.

Ataki dnia zerowego są tak okrutne, ponieważ zwykle pozostają niewykryte przez co najmniej dziesięć miesięcy, a w niektórych przypadkach dłużej. Dopóki atak nie zostanie wykryty, oprogramowanie pozostaje niezałatane, a produkty antywirusowe nie mogą wykryć ataku poprzez skanowanie oparte na sygnaturach. Jest również mało prawdopodobne, aby można je było zaobserwować w honeypotach lub eksperymentach laboratoryjnych.

A nawet jeśli luka zostanie ujawniona, przestępcy spieszą się, aby wykorzystać sytuację. Gdy niezałatana luka zostanie upubliczniona, potrzeba tylko 14 dni, aby exploit stał się dostępny w środowisku naturalnym. Chociaż ataki są początkowo przeznaczone dla określonej organizacji lub osoby, innym cyberprzestępcom nie potrzeba dużo czasu na wykorzystanie luki w zabezpieczeniach tak szeroko, jak to możliwe.

830 000

próby ataku zostały podjęte w ciągu 72 godzin od ujawnienia niesławnej luki Log4j.

źródło: punkt kontrolny

Do ostatnich kilku lat exploity dnia zerowego były w większości wykrywane i wykorzystywane przez sponsorowane przez państwo grupy cybernetyczne. Stuxnet, jeden z najsłynniejszych ataków dnia zerowego na irański program nuklearny, jest prawdopodobnie wspólną operacją Stanów Zjednoczonych i Izraela.

Ale dzisiaj motywowane finansowo grupy cyberprzestępcze wykorzystują exploity dnia zerowego. Zarabiają na atakach typu zero-day przy użyciu oprogramowania ransomware. Nasilają się również ataki na łańcuch dostaw usług IT, których celem są firmy zewnętrzne niższego szczebla.

5,4 miliona

Stwierdzono, że konta na Twitterze zostały dotknięte naruszeniem danych z powodu luki zero-day w 2022 r.

Źródło: Twitter

Dodatkową zaletą jest to, że hakerzy mogą potencjalnie wykorzystywać rozwiązania sztucznej inteligencji (AI) i uczenia maszynowego (ML) do przeprowadzania wyrafinowanych ataków.

Na przykład w 2022 roku badacze odkryli, że mogą używać ChatGPT do tworzenia wiadomości phishingowych i kampanii ransomware dla systemu MacOS. Każdy, niezależnie od swojej wiedzy technicznej, może używać tych narzędzi sztucznej inteligencji do tworzenia kodów złośliwego oprogramowania lub oprogramowania ransomware na żądanie.

Ataki te mają szerokie konsekwencje, od kradzieży danych i rozprzestrzeniania złośliwego oprogramowania po straty finansowe i całkowite przejęcie systemu. Bardziej niż kiedykolwiek firmy muszą być przygotowane na ataki zero-day, aby chronić swoje dane i bezpieczeństwo sieci.

Powiązane: Dowiedz się, co oznacza bezpieczeństwo danych i jakie są najlepsze praktyki zapewniające bezpieczeństwo danych.

5 ekspertów ujawnia typowe błędy w obronie przed atakami dnia zerowego

Zapytaliśmy pięciu ekspertów ds. cyberbezpieczeństwa o najczęstsze i możliwe do uniknięcia błędy popełniane przez firmy, które czynią je podatnymi na zagrożenia i ataki zero-day. Oto, co powiedzieli.

Niewystarczające przygotowanie

Pete Nicoletti z firmy Check Point Software zauważył, że firmy, zwłaszcza małe i średnie, zwykle nie są gotowe na ataki zero-day.

„Najpierw przyjrzyjmy się zakresowi problemu. Wrażliwe aplikacje, partnerzy, pracownicy rozproszeni wszędzie, w zasobach w chmurze, serwerach kolokacyjnych, komputerach stacjonarnych, laptopach, niezabezpieczonej domowej sieci bezprzewodowej, urządzeniach z własnym urządzeniem, telefonach komórkowych i nie tylko. Wszystkie tworzą bardzo dużą powierzchnię zagrożeń i wymagają określonych rozwiązań, priorytetów, budżetu i osobistej uwagi” – powiedział Nicoletti.

Zauważył, że napastnicy są dobrze finansowani miliardami dolarów w oprogramowaniu ransomware i teraz co miesiąc tworzą tysiące nowych wariantów złośliwego oprogramowania, wraz z miliardami dobrze spreparowanych wiadomości phishingowych. Wykorzystują luki dnia zerowego i uderzają w niezałatane słabe punkty.

„Nawet niektórzy dostawcy zabezpieczeń mają zero dni i są wykorzystywani jako wektor exploitów, podkręcając tarczę ironii do maksimum”.

Pete'a Nicolettiego

Terenowy CISO, oprogramowanie Check Point

Biorąc pod uwagę, jak kosztowne i trudne jest złagodzenie ataków typu zero-day, Nicoletti nalega, aby firmy były gotowe na zaradzenie zagrożeniom bezpieczeństwa przy rozsądnych wydatkach.

Nienaprawione znane luki

Paul Hadjy, dyrektor generalny i współzałożyciel Horangi Cyber Security, mówił o znaczeniu prawidłowego opanowania podstaw bezpieczeństwa.

„Wiele firm pyta nas o radzenie sobie z lukami dnia zerowego, kiedy wciąż nie w pełni rozwinęły swoje możliwości i mechanizmy radzenia sobie ze znanymi lukami” — powiedział Hadjy.

Powiedział nam, że choć niefortunne jest bycie zaatakowanym przez lukę dnia zerowego, atak na znaną lukę jest jeszcze gorszy.

„Oba wskazują na sytuację, z którą spotykamy się bardzo często. Sytuacja, w której organizacje skupiają się na tym, co jest modne i istotne, podczas gdy powinny skupiać się na podstawach bezpieczeństwa” – powiedział.

„Podstawowe funkcje bezpieczeństwa nie powinny być pomijane w przypadku czegoś, co jest nowe i błyszczące”.

Paweł Hadży

CEO i współzałożyciel Horangi Cyber Security

Złe praktyki zarządzania

Caitlin Condon, starszy menedżer ds. badań nad bezpieczeństwem w firmie Rapid7, zauważyła, że firmom brakuje podstawowej praktyki zarządzania lukami w zabezpieczeniach.

„Najczęstsze pytanie, które słyszymy od organizacji w przypadku głośnego ataku typu zero-day, brzmi: „czy używamy tego podatnego na ataki produktu?”. a następnie „czy byliśmy już wykorzystywani?” – powiedział Condon.

„Kryzys nie jest idealnym momentem, aby firma zaczęła myśleć o katalogowaniu zapasów, konfigurowaniu scentralizowanego rejestrowania lub ostrzegania lub wdrażaniu awaryjnego planu łatania krytycznych, aktywnie wykorzystywanych luk w zabezpieczeniach”.

Caitlin Condon

Starszy menedżer ds. badań nad bezpieczeństwem, Rapid7

Condon powiedział, że najlepszym przygotowaniem na dzień zerowy jest wprowadzenie dobrych podstawowych zasad i praktyk. „W przypadku incydentu związanego z bezpieczeństwem cybernetycznym, w którym zmniejszenie ryzyka mierzy się w ciągu kilku minut, masz dobrze zrozumiałą podstawę, na której podstawie można wdrożyć procedury awaryjne, zoperacjonalizować dane wywiadowcze i ustalić priorytety działań naprawczych”.

Brak widoczności

Stan Wisseman, główny strateg bezpieczeństwa CyberRes, linii biznesowej Microfocus, podkreśla potrzebę lepszej widoczności oprogramowania używanego przez firmy.

„Organizacje potrzebują większej przejrzystości komponentów oprogramowania, które składają się na ich aplikacje i produkty, aby móc przeprowadzać szybką analizę wpływu” — powiedział Wisseman. Konieczność takiego działania wyjaśnił na przykładzie ataków typu zero-day, które miały miejsce, gdy w Apache wykryto podatność Log4Shell lub Log4J.

„Dzięki Log4J każdy, kto używał czegokolwiek z Javą, musiał ręcznie wysłać wiadomość e-mail do swoich dostawców, aby dowiedzieć się, czy Log4J jest w ich produktach i zweryfikować wersję. Jeśli zostali dotknięci, musieli ustalić, co z tym zrobić. Wszyscy się ścigali”.

Dodał, że firmy muszą przeprowadzać analizę składu oprogramowania (SCA) i mieć zestawienie materiałów oprogramowania (SBOM), aby szybko zmniejszyć ryzyko związane z atakiem dnia zerowego. „Musisz dołożyć należytej staranności i upewnić się, że mają zatwierdzone kontrole bezpieczeństwa” – powiedział.

„Wartość analizy składu oprogramowania (SCA) i posiadania listy materiałów oprogramowania (SBOM) polega na tym, że możesz szybko reagować, aby ograniczyć ryzyko związane z atakiem dnia zerowego”.

Stana Wissemana

Główny strateg bezpieczeństwa, CyberRes

Zaniedbane zabezpieczenia i zgodność

Ben Herzberg, wiceprezes Satori Cyber, podzielił się swoimi opiniami na temat problemów nowych firm z zapobieganiem atakom dnia zerowego.

„Nowe firmy są, ogólnie rzecz biorąc, w trybie wzrostu. I chudy. Te dwa czynniki mogą spowodować zaniedbanie bezpieczeństwa i zgodności. Może to prowadzić do bardziej nadmiernych zagrożeń bezpieczeństwa, zarówno znanych, jak i zero-day”.

Zapobieganie atakom dnia zerowego: jak zapobiegać zagrożeniom dnia zerowego

Teraz, gdy już wiesz, gdzie leżą niektóre problemy, zapoznaj się z poradami ekspertów dotyczącymi zapobiegania atakom dnia zerowego.

1. Zrozum swoje ryzyko

Condon podkreślił, jak ważne jest zrozumienie przez firmy zagrożeń stwarzanych przez cyberataki.

„Przy ograniczonych zasobach do zabezpieczania stale rosnącej listy infrastruktury IT i usług w chmurze ważne jest zbudowanie programu bezpieczeństwa uwzględniającego konkretny kontekst ryzyka”.

Caitlin Condon

Starszy menedżer ds. badań nad bezpieczeństwem, Rapid7

„Być może jesteś firmą stawiającą na chmurę, która musi dostosować reguły wdrażania i skanowania, aby zapobiec błędom w konfiguracji, które ujawniają dane lub generują wysokie rachunki” — powiedziała. „Może jesteś firmą detaliczną, której systemy punktów sprzedaży (POS) są celem ataków w okresie świątecznym, lub firmą zajmującą się transmisją strumieniową, żyjącą w świecie o czasie działania 99,999%, w którym ataki typu „odmowa usługi” są katastrofą biznesową”.

„Zrozumienie, które rodzaje ryzyka mają największy wpływ na Twoją firmę, pozwala zbudować program bezpieczeństwa, w którym cele i metryki są dostosowane do Twoich potrzeb i w którym możesz łatwiej przekazywać postępy i priorytety interesariuszom niezwiązanym z bezpieczeństwem w całej organizacji”.

Dodając do tego, Herzberg podkreślił znaczenie budowania planu przyrostowego, który uwzględnia zagrożenia według czynników ryzyka.

„Prawdopodobnie nie będziesz w stanie obniżyć ryzyka do 0%. Dlatego ważne jest, aby nadać priorytet obszarom wysokiego ryzyka… Budowanie doskonałego bezpieczeństwa wokół posiadanych poufnych danych jest ważniejsze niż ogólne dane dziennika”.

Bena Herzberga

Wiceprezes, Satori Cyber

2. Popraw podstawy

„Firmy muszą najpierw zapoznać się z podstawami” — powiedział Nicoletti.

Oto kilka sugestii od Nicoletti dla firm, które pomogą im dobrze opanować podstawy.

- Spełnij wszystkie wymagania dotyczące zgodności z cyberbezpieczeństwem w trudnych warunkach, takich jak branża kart płatniczych (PCI).

- Upewnij się, że masz solidny system tworzenia kopii zapasowych i strategię przywracania. Testuj je regularnie.

- Przyjmij strategię zerowego zaufania i zapewnij swoim pracownikom i partnerom odpowiednie poziomy dostępu.

- Monitoruj swoją chmurę, kontenery i serwery za pomocą ciągłej oceny postawy, aby zapobiec błędom w konfiguracji.

- Korzystaj z najlepszych dostępnych zabezpieczeń poczty e-mail.

- Znajdź odpowiedniego dostawcę zarządzanych usług bezpieczeństwa (MSSP), jeśli nie masz wystarczającej liczby ekspertów, aby obserwować i odpowiadać 24 godziny na dobę, 7 dni w tygodniu.

Dodając do tego, Wisseman zwrócił uwagę, że porady udzielone przez Agencję Bezpieczeństwa Cybernetycznego i Infrastruktury (CISA) w jej programie Shields Up są świetne dla firm każdej wielkości, które chcą poprawić swoją odporność.

3. Skonfiguruj wiele warstw zabezpieczeń

„Ważne jest, aby upewnić się, że istnieje wiele warstw bezpieczeństwa” — powiedział Herzberg. „Na przykład, jeśli punkt końcowy zostanie naruszony, co może wynikać z exploita dnia zerowego, na który nie masz wpływu, zastanów się, jak upewnić się, że szkody są ograniczone i nie doprowadzą do naruszenia bezpieczeństwa wszystkich platform”. Podejście warstwowe gwarantuje, że atakujący, który przebije się przez jedną warstwę obrony, zostanie zatrzymany przez kolejną warstwę.

Porada: Użyj narzędzia zapory aplikacji sieci Web, aby przeskanować cały przychodzący ruch sieciowy w celu znalezienia zagrożeń w czasie rzeczywistym.

4. Uzyskaj możliwości reagowania na incydenty i zarządzania poprawkami

Hadjy nazwał te możliwości „fundamentalnymi” i dodał: „Wiele technologii, takich jak narzędzie do zarządzania stanem bezpieczeństwa w chmurze oraz zarządzanie tożsamościami i uprawnieniami w chmurze (CIEM), może pomóc w ulepszeniu możliwości zarządzania poprawkami i jest wysoce zalecane. ”

Analityk G2 ds. cyberbezpieczeństwa, Sarah Wallace, zwróciła również uwagę na znaczenie posiadania zaktualizowanego oprogramowania do cyberbezpieczeństwa. „Cyberprzestępcy wiedzą, że wiele organizacji ma przestarzałe, starsze oprogramowanie zabezpieczające, więc jest to dla nich łatwy cel” — powiedział Wallace.

Powiązane: Dowiedz się, jak sprawić, by reagowanie na incydenty bezpieczeństwa było mniej chaotyczne dzięki planowi reagowania na incydenty.

5. Przytrzymaj symulacje i testuj

Hadjy podkreślił poprawę strategii reagowania na incydenty za pomocą częstych symulacji i testów. „Miej solidny plan i ćwicz, ćwicz, ćwicz!”

Hadjy wyjaśnił nam, że przeprowadzanie symulacji, takich jak ćwiczenia na stole, to najlepszy sposób na sprawdzenie, jak dobrze działają plany reagowania na incydenty, oraz na zidentyfikowanie obszarów wymagających poprawy.

„Możesz nie być w stanie kontrolować, kiedy i jak zostaniesz zaatakowany, ale możesz kontrolować wiele części swojej reakcji, kiedy to nastąpi” – powiedział. Podkreślił również potrzebę kultywowania i promowania silnej kultury cyberbezpieczeństwa.

„Radzenie sobie z atakiem dnia zerowego jest prawie pod każdym względem takie samo, jak radzenie sobie z każdym innym cyberatakiem. Musisz zareagować na sytuację, której się nie spodziewałeś, a często masz bardzo mało informacji.

Paweł Hadży

CEO i współzałożyciel Horangi Cyber Security

„Upewnij się, że cała Twoja organizacja jest przeszkolona i zachowuje czujność wobec potencjalnych zagrożeń, takich jak phishing. Zapewnij pracownikom narzędzia i kanały do oznaczania i zgłaszania prób phishingu i zagrożeń” — powiedział Hadjy.

„Jeśli pracownicy nauczą się od pierwszego dnia, że bezpieczeństwo nie jest przeszkodą, którą należy ominąć, ale czynnikiem ułatwiającym prowadzenie działalności, będzie to miało ogromny wpływ na ich zachowanie w nadchodzących latach”, Herzberg.

Podsumowując, Nicoletti zostawił nas z tymi wskazówkami. „Zmień sposób myślenia z wykrywania na zapobieganie, ponieważ musisz zatrzymać zero dni”.

Rozwiązania zabezpieczające przed atakami typu zero-day

Różne rozwiązania bezpieczeństwa pomagają wykrywać zagrożenia zero-day i inne luki w zabezpieczeniach oraz ataki cybernetyczne i bronić się przed nimi. Możesz użyć kombinacji tych narzędzi w zależności od potrzeb i wzmocnić stan bezpieczeństwa swojej firmy.

Oprogramowanie do zarządzania poprawkami

Rozwiązania do zarządzania poprawkami zapewniają aktualność stosu technologii i infrastruktury IT. Organizacje wykorzystują to narzędzie do

- Prowadź bazę danych aktualizacji oprogramowania, oprogramowania pośredniego i sprzętu.

- Otrzymuj powiadomienia o nowych aktualizacjach lub o automatycznej aktualizacji.

- Powiadamiaj administratorów o używaniu nieaktualnego oprogramowania.

Porada: Możesz użyć skanerów luk w zabezpieczeniach lub skanerów czarnych skrzynek, aby naprawić znane luki w zabezpieczeniach.

Oprogramowanie do zarządzania lukami w zabezpieczeniach oparte na ryzyku

Bardziej zaawansowane niż tradycyjne narzędzia do zarządzania lukami w zabezpieczeniach oprogramowanie do zarządzania lukami w zabezpieczeniach oparte na ryzyku identyfikuje i nadaje priorytety lukom w oparciu o dostosowywalne czynniki ryzyka. Firmy mogą używać tego narzędzia do

- Analizuj aplikacje, sieci i usługi w chmurze pod kątem luk w zabezpieczeniach.

- Nadaj priorytety lukom w zabezpieczeniach na podstawie czynników ryzyka za pomocą uczenia maszynowego.

Siatka G2 do zarządzania lukami w zabezpieczeniach w oparciu o ryzyko

Narzędzia, takie jak oprogramowanie do zarządzania powierzchnią ataku, mogą być również używane do skanowania w poszukiwaniu luk w zabezpieczeniach i ich korygowania.

Oprogramowanie do analizy ryzyka bezpieczeństwa

Oprogramowanie do analizy ryzyka bezpieczeństwa monitoruje stosy IT, w tym sieci, aplikacje i infrastrukturę, w celu zidentyfikowania luk w zabezpieczeniach. Firmy wykorzystują to rozwiązanie do

- Analizuj oprogramowanie zabezpieczające, sprzęt i operacje firmy.

- Uzyskaj informacje o lukach lub lukach w zabezpieczeniach.

- Uzyskaj zalecenia dotyczące optymalizacji planowania zabezpieczeń w systemach IT.

Siatka G2 do analizy ryzyka bezpieczeństwa

Systemy wykrywania włamań i zapobiegania im są również przydatne do uzyskiwania informacji o podejrzanych działaniach, złośliwym oprogramowaniu, atakach socjotechnicznych i innych zagrożeniach internetowych.

Oprogramowanie do analizy zagrożeń

Oprogramowanie do analizy zagrożeń dostarcza informacji o najnowszych cyberzagrożeniach, takich jak ataki zero-day, nowe złośliwe oprogramowanie czy exploity. Organizacje używają oprogramowania do analizy zagrożeń

- Uzyskaj informacje o pojawiających się zagrożeniach i lukach w zabezpieczeniach.

- Poznaj praktyki zaradcze w przypadku pojawiających się zagrożeń.

- Oceniaj zagrożenia w różnych typach sieci i urządzeń.

Oprogramowanie do zarządzania informacjami o bezpieczeństwie i zdarzeniami (SIEM).

SIEM to połączenie narzędzi bezpieczeństwa, które pełnią funkcje zarówno oprogramowania do monitorowania informacji o bezpieczeństwie, jak i oprogramowania do zarządzania zdarzeniami związanymi z bezpieczeństwem. Rozwiązanie zapewnia pojedynczą platformę ułatwiającą analizę dzienników bezpieczeństwa w czasie rzeczywistym, badanie, wykrywanie anomalii i usuwanie zagrożeń. Firmy mogą używać SIEM do

- Gromadź i przechowuj dane dotyczące bezpieczeństwa IT.

- Monitorowanie incydentów i nieprawidłowości w systemie informatycznym.

- Zbieraj informacje o zagrożeniach.

- Zautomatyzuj reakcję na zagrożenia.

Oprogramowanie do reagowania na incydenty

Narzędzie reagowania na incydenty jest zwykle ostatnią linią obrony przed wszelkimi cyberzagrożeniami. Narzędzie służy do rozwiązywania problemów związanych z cyberbezpieczeństwem w czasie rzeczywistym. Firmy korzystają z rozwiązania do

- Monitoruj i wykrywaj anomalie w systemach IT.

- Zautomatyzuj lub poprowadź zespół ds. bezpieczeństwa przez proces naprawczy.

- Przechowuj dane incydentów na potrzeby analiz i raportów.

Oprogramowanie do orkiestracji, automatyzacji i reagowania na zagrożenia (SOAR).

SOAR łączy w sobie funkcjonalności narzędzi do zarządzania podatnościami, SIEM i reagowania na incydenty. Organizacje wykorzystują rozwiązanie do

- Zintegruj informacje o zabezpieczeniach i narzędzia do reagowania na incydenty.

- Twórz przepływy pracy związane z reagowaniem na zabezpieczenia.

- Zautomatyzuj zadania związane z zarządzaniem incydentami i reagowaniem na nie.

Tarcze w górę

Ataki zero-day są bez wątpienia coraz bardziej powszechne i coraz trudniej im zapobiegać. Ale musisz mieć przed tym najlepszą obronę. Poznaj swój stos technologiczny. Utrzymuj solidną infrastrukturę bezpieczeństwa do znajdowania i naprawiania luk w zabezpieczeniach.

Kontynuuj monitorowanie pod kątem anomalii. Uświadom swoim pracownikom zasady bezpieczeństwa i zagrożenia. Miej plan reagowania na incydenty i regularnie je testuj. Złagodź i powstrzymaj atak, jeśli tak się stanie. Postępuj zgodnie z najlepszymi praktykami bezpieczeństwa z wyżej wymienionymi rozwiązaniami bezpieczeństwa, a będziesz przygotowany.

Dowiedz się więcej o narzędziach cyberbezpieczeństwa, które mogą chronić Twoją firmę przed zagrożeniami dnia zerowego i innymi atakami cybernetycznymi.