5 Güvenlik Uzmanı Sıfırıncı Gün Saldırılarını Önlemek İçin En İyi Uygulamaları Paylaşıyor

Yayınlanan: 2023-01-31Evinizde nadiren kullanılan bir pencereyi yanlışlıkla açık bıraktığınızı hayal edin.

Bir şeylerin kaybolduğunu fark edene kadar hiçbir şey düşünmüyorsunuz. Hırsızlar günlerdir evinize gizlice giriyor ve o ihmal edilmiş pencereyi kullanarak eşyalarınızı çalıyorlar.

Sıfır gün saldırıları tamamen aynıdır. Bilgisayar korsanları, siz var olduğunu anlamadan önce sisteminizdeki bir güvenlik açığını bulur ve kullanır. Ve hatayı bulana kadar sorunu çözemezsiniz.

Sıfır gün saldırısı nedir?

Sıfır gün saldırısı, bir sistemden veri çalmak veya hasara neden olmak için sıfır gün güvenlik açıklarından yararlanır. "Sıfır gün" terimi, yazılım satıcısının bilinmeyen güvenlik açığını saldırıdan önce düzeltmesi için kullanabileceği gün sayısını (sıfır) ifade eder.

Bugün, Apple iOS, Google Chrome ve Windows gibi günlük platformlarda sıfır gün güvenlik açıkları bulunuyor. Siber suçlar ve hâlihazırda bulunan istismarların artan çeşitleri, sıfırıncı gün saldırılarını azaltmayı giderek zorlaştırıyor.

Sıfırıncı gün saldırılarından kaynaklanan siber güvenlik tehditleriyle karşı karşıya olan kuruluşlar için durum iç karartıcı bir tablo çiziyor. Bu tür saldırıları bulma ve önleme ümidi yokmuş gibi geliyor.

Ancak uzmanlar bunun her zaman böyle olmadığına dikkat çekiyor. Doğru güvenlik yazılımını kullanmak ve en iyi siber güvenlik uygulamalarını uygulamak, sıfırıncı gün saldırılarına karşı koruma sağlayabilir. Nasıl olduğunu öğrenmek için okumaya devam edin.

Sıfır gün saldırısı nedir?

Yazılım geliştiriciler açık bir şekilde hataları olan bir yazılım oluşturmak istemezler, ancak her yazılımın kasıtsız kusurları vardır. Sonuçta, her 1000 kod satırında 3 ila 20 hata vardır. Bu güvenlik açıklarından bazıları, bir sistemin veya uygulamanın tasarımında, uygulanmasında veya çalıştırılmasında bir güvenlik zayıflığı oluşturur.

Siber suçlular, tanıdık sistemler kılığında komutları yürütmek için bu tür siber güvenlik açıklarını ararlar. Kısıtlanmış verilere erişip bunları çalabilir, başka bir kullanıcı gibi davranabilir veya hizmet reddi saldırıları başlatabilirler. Örneğin, bulut depolamadaki bir sistem güvenlik açığı, bulutta normalde güvenli olan verilere erişim sağlayabilir.

Sıfır gün güvenlik açığı nedir?

Sıfır gün güvenlik açığı, sorumlu tarafların onarıma ihtiyacı olduğunu fark etmedikleri için henüz düzeltilmemiş herhangi bir yazılım hatasıdır.

Yazılım satıcıları, geliştiriciler ve programcılar her zaman bunun gibi hataları tararlar. Birini keşfettiklerinde, onu yamalarlar. Ancak, güvenlik açığı açığa çıktığında ve düzeltilmediğinde, siber suçlular bu güvenlik açığından yararlanmak için ücretsiz bir geçiş hakkı elde eder.

Satıcıların genellikle bu tür güvenlik açıkları hakkında önceden bilgisi olmadığı için, siber suçlular bu açıktan yararlanmadan önce hatayı düzeltmek için tam anlamıyla sıfır günleri vardır.

250

sıfır gün güvenlik açıkları, 2014'ten beri Google'ın Project Zero araştırmacıları tarafından keşfedildi.

Kaynak: Google'ın Project Zero

Araştırmacılar Leyla Bilge ve Tudor Dumitras, sıfır gün güvenlik açığının yaşam döngüsündeki yedi aşamayı özetledi.

- Güvenlik açığı tanıtıldı. Hatalı bir yazılımınız var. Yetkisiz kişilerin sisteme erişmesine izin veren bir kodlama hatası, eksik şifreleme veya başka herhangi bir şey olabilir.

- Vahşi doğada yayınlanan istismar. Siber suçlular hatayı bulur, bir yararlanma kodu veya kötü amaçlı bir yük yayınlar ve bunu saldırılar gerçekleştirmek için kullanır.

- Satıcı güvenlik açığını bulur. Yazılımı düzeltmekten sorumlu satıcılar veya taraflar, sürekli test ederek veya üçüncü taraf araştırmacılar aracılığıyla hatayı keşfeder. Bir yama üzerinde çalışmaya başlarlar.

- Güvenlik açığı kamuya açıklandı. Satıcı veya etkilenen taraflar, hata hakkındaki bilgileri kamuya açıklar. Hata, kolay tanımlama için ortak bir güvenlik açıkları ve riskler (CVE) numarası alır. Bazı güvenlik açıkları gizli kalır ve sessizce yamalanır.

- Anti-virüs imzaları yayınlandı. İlgili taraflar güvenlik açığını öğrendikten sonra, siber güvenlik sağlayıcıları saldırıların imzalarını tespit eder ve kusuru kullanarak yapılan bilgisayar korsanlarından yararlanır. Daha sonra tarama ve algılama sistemlerini güncellerler.

- Yama yayınlandı. Bu arada, yazılım satıcısı güvenlik açığı için yamalar yayınlar. Sistemlerini yamalarla güncelleyen hiç kimse artık saldırılara açık değildir.

- Yama dağıtımı tamamlandı. Yama dağıtımı tamamlandıktan sonra güvenlik açığından artık hiçbir şekilde yararlanılamaz.

Sıfır gün güvenlik açığı, sıfır gün istismarı ve sıfır gün saldırısı

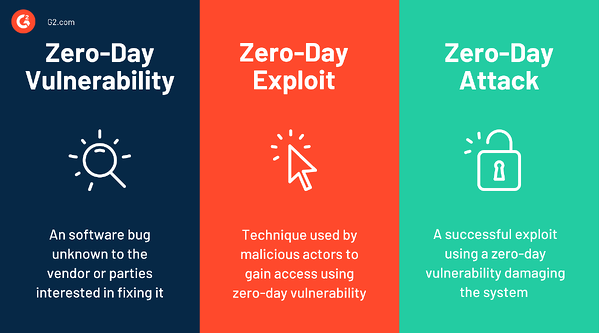

Sıfır gün saldırılarını, sıfır gün güvenlik açıkları ve sıfır gün istismarları ile karıştırmak yaygındır. Ama onlar farklı.

Sıfır gün güvenlik açığı: Geliştiriciler tarafından henüz bilinmeyen bir yazılım güvenlik açığı veya düzeltme eki olmayan bir güvenlik açığı. Sıfırıncı gün güvenlik açıkları, eksik veri şifreleme, yanlış yapılandırmalar, yanlış yetkilendirmeler veya kodlama hataları olabilir.

Sıfırıncı gün istismarı: Siber suçluların sıfırıncı gün güvenlik açığı kullanan bir sisteme erişim elde etmek için kullandıkları teknikler veya yöntemler. Yöntemler hedef odaklı kimlik avından kötü amaçlı yazılıma kadar değişir.

Sıfır gün saldırısı: Bir sistemi sabote eden veya veri ihlali veya hırsızlığı açısından hasara neden olan başarılı bir sıfır gün istismarı, sıfır gün saldırısıdır.

İlgili: Kimlik avı ve diğer sosyal mühendislik tekniklerinin kurbanı olmaktan nasıl kaçınacağınızı öğrenin.

Sıfır gün saldırısı nasıl çalışır?

Sıfır gün saldırılarına karşı savunmanız, yalnızca bir saldırının nasıl çalıştığını biliyorsanız etkilidir. Sıfır gün saldırısı şu şekilde gerçekleşir:

- Güvenlik açıklarını keşfedin. Saldırganlar, popüler platformlarda kritik siber güvenlik açıkları arar. Hatta sıfırıncı gün güvenlik açıklarını, sıfırıncı gün açıklarının ve açıkların yüksek fiyatlara satıldığı karaborsadan satın almaya çalışırlar.

- İstismar kodunu oluşturun. Bilgisayar korsanları, sıfır gün güvenlik açığından yararlanmak için istismar kodları oluşturur. Açıklardan yararlanma kodları, etkinleştirildiğinde ek kötü amaçlı yazılım indiren küçük bir kötü amaçlı yazılım içeren bir kötü amaçlı kod parçasıdır. Kötü amaçlı yazılım, bilgisayar korsanlarının savunmasız cihazlara bulaşmasına, kod yürütmesine, yönetici olarak hareket etmesine veya potansiyel olarak zarar verici eylemler gerçekleştirmesine olanak tanır.

- Savunmasız sistemleri bulun. Suçlular, botları veya otomatik tarayıcıları kullanarak açıktan yararlanmaya açık sistemleri tarar ve amaçlarına bağlı olarak hedefli veya toplu bir saldırı planlar.

- İstismarı dağıtın. Saldırganların istismarları dağıtmak için kullandıkları en yaygın taktik, reklamlarında bilmeden kötü amaçlı kod ve istismarları barındıran web sayfalarıdır. Bazen, istismarlar e-postalar aracılığıyla dağıtılır. Hedef odaklı kimlik avı, belirli kişileri hedef alma veya büyük bir grup insana toplu kimlik avı e-postaları şeklinde olabilir.

Saldırganın kötü amaçlı yazılımı, bir kullanıcı kötü amaçlı web sitelerini ziyaret ettiğinde veya kimlik avı e-postalarını tıkladığında indirilir. Saldırganlar ayrıca, web sayfaları aracılığıyla farklı yazılım güvenlik açıklarını hedefleyen bir açıklardan yararlanma koleksiyonu olan yararlanma kitlerini de kullanır. Bu tür istismarlar işletim sistemlerine, uygulamalara, web tarayıcılarına, açık kaynaklı bileşenlere, donanıma ve IoT cihazlarına saldırabilir. - İstismarı başlat. İstismar serbest bırakıldıktan sonra, suçlular sisteme sızarak cihazın ve hatta tüm bağlı ağın işlemlerini ve verilerini tehlikeye atar.

Bilgisayar korsanları, verileri çalmak, fidye yazılımı başlatmak veya tedarik zinciri saldırıları gerçekleştirmek için açıklardan yararlanır. Tedarik zinciri saldırıları söz konusu olduğunda, saldırganlar kritik yazılım sağlayıcılarına girmek için genellikle sıfır gün güvenlik açığı kullanır. İçeri girdikten sonra bilgisayar korsanları, satıcının haberi olmadan uygulamada ek kötü amaçlı yazılım gizler. Kötü amaçlı kod, yazılım halka sunulduğunda meşru kodla birlikte indirilir ve bu da önemli sayıda kurbanın ortaya çıkmasına neden olur.

Örneğin, SolarWinds Orion platformundaki kritik bir sıfır gün güvenlik açığı, yüzlerce işletmeyi ve devlet kurumunu etkileyen büyük bir tedarik zinciri saldırısıyla sonuçlandı.

Sıfır gün saldırılarını kim yürütür?

Farklı türde insanlar, çeşitli nedenlerle sıfır gün saldırıları gerçekleştirir. Şunlar olabilir:

- Bunu parasal kazanç için yapan siber suçlular. Bir araştırma, sıfırıncı gün güvenlik açıklarından yararlanan tüm bilgisayar korsanlığı gruplarının üçte birinin finansal olarak motive olduğunu ortaya çıkardı.

- Bunu siyasi nedenlerle veya başka bir ülkenin siber altyapısına saldırmak için yapan devlet destekli bilgisayar korsanları. Örneğin, Çin devlet destekli tehdit grubu APT41, 2021'de bir ABD eyalet hükümeti ağını hedeflemek için sıfır gün güvenlik açığı kullandı.

- Bunu sosyal veya politik nedenlerle yapan hacktivistler.

- Bunu rakip işletmeleri gözetlemek için yapan kurumsal casuslar.

Sıfırıncı gün istismarlarının ve sıfırıncı gün saldırılarının hedefleri

Siber suçlular, sıfırıncı gün açıklarından yararlanma ve saldırılarla çok çeşitli kuruluşları hedefler. Bunlar şunları içerir:

- Devlet kurumları

- Kritik kamu altyapısı

- BT, finans, medya ve sağlık gibi farklı sektörlerdeki küçük ve orta ölçekli işletmelerden büyük işletmelere kadar uzanan şirketler

- Hizmet olarak yazılım (SaaS) satıcıları, yönetilen hizmet sağlayıcıları (MSP'ler) ve bulut çözümleri sağlayıcıları

- Yüksek profilli kişiler

- Akademisyenler, düşünce kuruluşları, üniversiteler, aktivistler ve STK'lar

Sıfır gün saldırıları neden tehlikelidir?

Sıfırıncı gün saldırıları, en hızlı büyüyen siber güvenlik tehditlerinden biridir. Bulut, mobil ve nesnelerin interneti (IoT) teknolojilerinin hızla benimsenmesiyle, her gün kullandığımız yazılım platformlarının sayısı ve karmaşıklığı artıyor. Daha fazla yazılım, daha fazla yazılım hatasına yol açar. Daha fazla hata genellikle saldırganların yararlanabileceği daha fazla ağ geçidi anlamına gelir.

Suçlu bilgisayar korsanları için, Microsoft Office veya Google Chrome gibi popüler yazılımlardaki güvenlik açıkları, Fortune 500 şirketlerinden dünya çapındaki milyonlarca cep telefonu kullanıcısına kadar istedikleri herhangi bir hedefe saldırmak için ücretsiz bir geçiş anlamına gelir.

Sıfırıncı gün saldırıları çok tehlikelidir çünkü genellikle en az on ay boyunca keşfedilmezler - bazı durumlarda daha uzun süre. Saldırı bulunana kadar, yazılım yamasız kalır ve anti-virüs ürünleri, imza tabanlı tarama yoluyla saldırıyı tespit edemez. Bal küplerinde veya laboratuvar deneylerinde gözlemlenmeleri de olası değildir.

Güvenlik açığı açığa çıksa bile, suçlular durumdan yararlanmak için acele eder. Düzeltme eki uygulanmamış bir güvenlik açığı herkese açık olduğunda, bir açıktan yararlanmanın vahşi ortamda kullanılabilir olması yalnızca 14 gün sürer. Saldırılar başlangıçta belirli bir kuruluşa veya kişiye yönelik olsa da, diğer tehdit aktörlerinin güvenlik açığından olabildiğince geniş bir şekilde yararlanması uzun sürmez.

830.000

kötü şöhretli Log4j güvenlik açığının ortaya çıkmasının ardından 72 saat içinde saldırı girişimleri yapıldı.

Kaynak: Kontrol noktası

Son birkaç yıla kadar, sıfır gün açıkları çoğunlukla devlet destekli siber gruplar tarafından bulundu ve kullanıldı. İran'ın nükleer programına yönelik en ünlü sıfır gün saldırılarından biri olan Stuxnet'in ABD ile İsrail arasında ortak bir operasyon olduğu tahmin ediliyor.

Ancak bugün, finansal olarak motive olmuş siber suç grupları, sıfır gün istismarları kullanıyor. Fidye yazılımı kullanarak sıfır gün saldırılarıyla para kazanıyorlar. BT hizmetleri tedarik zincirine yönelik artan saldırılar, aşağı yönlü üçüncü taraf işletmeleri hedef almak amacıyla da hızlanıyor.

5.4 milyon

Twitter hesaplarının 2022'de sıfır gün güvenlik açığı nedeniyle bir veri ihlalinden etkilendiği tespit edildi.

Kaynak: Twitter

Karışıma ek olarak, bilgisayar korsanları karmaşık saldırıları teşvik etmek için yapay zeka (AI) ve makine öğrenimi (ML) çözümlerini potansiyel olarak kullanabilir.

Örneğin, 2022'de araştırmacılar, MacOS için kimlik avı e-postaları ve fidye yazılımı kampanyaları oluşturmak için ChatGPT'yi kullanabileceklerini keşfettiler. Teknik uzmanlığından bağımsız olarak herkes, talep üzerine kötü amaçlı yazılım veya fidye yazılımı için kodlar oluşturmak üzere bu yapay zeka araçlarını kullanabilir.

Bu saldırıların, veri hırsızlığı ve kötü amaçlı yazılımların yayılmasından mali kayıplara ve sistemin tamamen ele geçirilmesine kadar geniş sonuçları vardır. İşletmeler, verilerini ve ağ güvenliğini korumak için sıfır gün saldırılarına her zamankinden daha fazla hazırlıklı olmalıdır.

İlgili: Veri güvenliğinin ne anlama geldiğini ve verilerinizi güvende tutmak için en iyi uygulamaları öğrenin.

5 uzman, sıfırıncı gün saldırılarına karşı savunmada yaygın olarak atılan yanlış adımları ortaya koyuyor

İşletmeleri sıfır gün tehditlerine ve saldırılarına karşı savunmasız bırakan en yaygın ve önlenebilir yanlış adımları beş siber güvenlik uzmanına sorduk. İşte söyledikleri.

yetersiz hazırlık

Check Point Software'den Pete Nicoletti, özellikle küçük ve orta ölçekli işletmelerin genellikle sıfır gün saldırılarına hazır olmadığını belirtti.

“Önce sorunun kapsamına bakalım. Bulut kaynaklarında, ortak yerleşim sunucularında, masaüstü bilgisayarlarda, dizüstü bilgisayarlarda, güvenli olmayan ev kablosuz sisteminde, kendi cihazını getir, cep telefonlarında ve daha fazlasında her yere dağıtılan savunmasız uygulamalar, ortaklar, çalışanlar. Hepsi çok geniş bir tehdit yüzeyi oluşturuyor ve özel çözümler, öncelik, bütçe ve kişisel ilgi gerektiriyor,” dedi Nicoletti.

Saldırganların milyarlarca dolarlık fidye yazılımıyla iyi bir şekilde finanse edildiğini ve şu anda milyarlarca iyi hazırlanmış kimlik avı e-postasının yanı sıra her ay binlerce yeni kötü amaçlı yazılım çeşidi oluşturduğunu belirtti. Sıfır gün güvenlik açıklarından yararlanıyorlar ve yama yapılmamış zayıf noktalara saldırıyorlar.

"Bazı güvenlik tedarikçilerinin bile sıfır günü var ve ironi kadranını maksimuma çevirerek bir istismar vektörü olarak kullanılıyorlar."

Pete Nicoletti

Saha CISO, Check Point Yazılımı

Sıfır gün saldırılarının hafifletilmesinin ne kadar pahalı ve zor olduğunu göz önünde bulunduran Nicoletti, işletmelerin makul harcamalarla güvenlik risklerini ele almaya hazır olması gerektiğinde ısrar ediyor.

Onarılmamış bilinen güvenlik açıkları

Horangi Cyber Security'nin CEO'su ve kurucu ortağı Paul Hadjy, güvenliğin temellerini doğru anlamanın öneminden bahsetti.

Hadjy, "Birçok şirket, bilinen güvenlik açıklarıyla başa çıkmak için yeteneklerini ve mekanizmalarını henüz tam olarak olgunlaştırmamışken bize sıfırıncı gün güvenlik açıklarıyla başa çıkma konusunda soru soruyor" dedi.

Sıfır günlük bir güvenlik açığında saldırıya uğramanın talihsiz bir durum olduğunu, ancak bilinen bir güvenlik açığında saldırıya uğramanın daha da kötü olduğunu söyledi.

“Her ikisi de çok sık karşılaştığımız bir duruma işaret ediyor. Kuruluşların, güvenliğin temellerine odaklanmaları gerekirken modaya uygun ve alakalı olana odaklandığı durum” dedi.

"Yeni ve parlak bir şey için temel güvenlik yetenekleri göz ardı edilmemelidir."

Paul Hacı

CEO ve Kurucu Ortak, Horangi Cyber Security

Kötü yönetim uygulamaları

Rapid7'de Güvenlik Araştırması üst düzey yöneticisi Caitlin Condon, şirketlerin temel bir güvenlik açığı yönetimi uygulamasından yoksun olduğunu belirtti.

"Kuruluşların yüksek profilli bir sıfır gün saldırısı olduğunda sorduğunu duyduğumuz en sık soru, 'bu savunmasız ürünü kullanıyor muyuz?' ardından 'zaten sömürüldük mü?'” dedi Condon.

"Kriz, bir işletmenin envanteri nasıl kataloglayacağını, merkezi günlük kaydı veya uyarıyı nasıl ayarlayacağını veya kritik, aktif olarak yararlanılan güvenlik açıkları için bir acil durum düzeltme planı uygulayacağını düşünmeye başlaması için ideal bir zaman değildir."

Caitlin Condon

Kıdemli Müdür, Güvenlik Araştırması, Rapid7

Condon, sıfır güne karşı en iyi hazırlığın iyi temel politikaları ve uygulamaları devreye sokmak olduğunu söyledi. "Ardından, risk azaltmanın dakikalarla ölçüldüğü bir siber güvenlik olayı olduğunda, acil durum prosedürlerini yürürlüğe koymak, istihbaratı operasyonel hale getirmek ve iyileştirmelere öncelik vermek için iyi anlaşılmış bir temele sahip olursunuz."

Görünürlük eksikliği

Bir Microfocus iş kolu olan CyberRes'in baş güvenlik stratejisti Stan Wisseman, işletmelerin kullandığı yazılımlar söz konusu olduğunda daha iyi görünürlük ihtiyacını vurguluyor.

Wisseman, "Kuruluşların, hızlı etki analizi yapabilmeleri için uygulamalarını ve ürünlerini oluşturan yazılım bileşenlerinde daha fazla şeffaflığa ihtiyaçları var" dedi. Bunun gerekliliğini Apache'de Log4Shell veya Log4J güvenlik açığı ortaya çıktığında gerçekleşen sıfır gün saldırıları örneğiyle açıkladı.

"Log4J ile, Java ile herhangi bir şey çalıştıran herkesin ürünlerinde Log4J olup olmadığını anlamak ve sürümü doğrulamak için satıcılarına manuel olarak e-posta göndermesi gerekiyordu. Etkilenirlerse, bu konuda ne yapacaklarını belirlemeleri gerekiyordu. Herkes çırpınıyordu.”

Sıfır gün saldırısının neden olduğu riskleri hızla azaltmak için işletmelerin yazılım kompozisyon analizi (SCA) yapması ve yazılım malzeme listesine (SBOM) sahip olması gerektiğini ekledi. "Durum tespiti yapmanız ve yerinde güvenlik kontrollerini doğruladıklarından emin olmanız gerekiyor" dedi.

"Yazılım bileşimi analizinin (SCA) ve yazılım malzeme listesine (SBOM'ler) sahip olmanın değeri, sıfır gün saldırısının neden olduğu riskleri azaltmak için hızlı bir şekilde yanıt verebilmenizdir."

Stan Wisseman

Baş Güvenlik Stratejisti, CyberRes

İhmal edilen güvenlik ve uyumluluk

Satori Cyber'in Başkan Yardımcısı Ben Herzberg, sıfırıncı gün saldırılarını önleme konusunda yeni işletmelerin yaşadığı sorunları ele aldı.

“Yeni işletmeler, genel olarak konuşursak, büyüme modunda. Ve yalın. Bu iki faktör, güvenlik ve uyumluluğun ihmal edilmesine neden olabilir. Bu, hem bilinen hem de sıfır gün olmak üzere daha aşırı güvenlik risklerine yol açabilir.”

Sıfırıncı gün saldırılarını önleme: Sıfırıncı gün tehditleri nasıl önlenir?

Artık bazı sorunların nerede olduğunu bildiğinize göre, sıfır gün saldırılarını önleme konusunda uzman tavsiyelerini inceleyin.

1. Risklerinizi anlayın

Condon, işletmelerin siber saldırıların oluşturduğu tehlikeleri anlamalarının önemini vurguladı.

"Sürekli genişleyen bir BT altyapısı ve bulut hizmetleri listesini güvence altına almak için sınırlı kaynaklarla, özel risk bağlamınızı hesaba katan bir güvenlik programı oluşturmak önemlidir."

Caitlin Condon

Kıdemli Müdür, Güvenlik Araştırması, Rapid7

"Belki de dağıtım ve tarama kurallarını, verileri açığa çıkaran veya yüksek faturalara neden olan yanlış yapılandırmaları önlemek için uyarlaması gereken buluta öncelik veren bir şirketsiniz," dedi. "Belki de satış noktası (POS) sistemleri tatil sezonunda hedef alınan bir perakende şirketisiniz veya hizmet reddi saldırılarının bir iş felaketine dönüştüğü %99,999 çalışma süresi dünyasında yaşayan bir yayın şirketisiniz."

"Hangi tür risklerin işiniz üzerinde en yüksek etkiye sahip olduğunu anlamak, hedeflerin ve ölçümlerin ihtiyaçlarınıza göre özelleştirildiği ve ilerleme ve öncelikleri kuruluşunuz genelinde güvenlikle ilgili olmayan paydaşlara daha kolay bir şekilde iletebileceğiniz bir güvenlik programı oluşturmanıza olanak tanır."

Buna ek olarak Herzberg, tehditleri risk faktörüne göre ele alan artımlı bir plan oluşturmanın önemini vurguladı.

“Muhtemelen riskinizi %0'a indiremeyeceksiniz. Bu nedenle, yüksek riskli alanlara öncelik vermek önemlidir...Sahip olduğunuz hassas veriler etrafında büyük bir güvenlik oluşturmak, genel günlük verilerinden daha önemlidir.”

Ben Herzberg

Başkan Yardımcısı, Satori Cyber

2. Temellerinizi doğru yapın

Nicoletti, "İşletmelerin önce temellerini halletmesi gerekiyor," dedi.

İşletmelerin temellerini doğru bir şekilde almaları için Nicoletti'den bazı önerileri burada bulabilirsiniz.

- Ödeme Kartı Endüstrisi (PCI) gibi zorlu bir çerçevede her bir siber güvenlik uyumluluğu gereksinimini karşılayın.

- Sağlam bir yedekleme sisteminiz ve geri yükleme stratejiniz olduğundan emin olun. Onları rutin olarak test edin.

- Sıfır güven stratejisini benimseyin ve çalışanlarınıza ve ortaklarınıza uygun erişim seviyeleri verin.

- Yanlış yapılandırmaları önlemek için sürekli durum değerlendirmesiyle bulutunuzu, kapsayıcılarınızı ve sunucularınızı izleyin.

- Bulabileceğiniz en iyi e-posta güvenliğini kullanın.

- 7/24 izleyecek ve yanıt verecek yeterli uzmanınız yoksa uygun bir yönetilen güvenlik hizmeti sağlayıcısı (MSSP) bulun.

Buna ek olarak Wisseman, Siber Güvenlik ve Altyapı Güvenliği Ajansı'nın (CISA) Shields Up programında sağladığı tavsiyenin, dayanıklılıklarını artırmak isteyen her büyüklükteki şirket için harika olduğuna dikkat çekti.

3. Birden çok güvenlik katmanı kurun

Herzberg, "Birden çok güvenlik katmanı olduğundan emin olmak önemlidir" dedi. "Örneğin, kontrolünüz dışındaki bir sıfırıncı gün istismarının sonucu olabilecek bir uç noktanın güvenliği ihlal edilirse, hasarın kontrol altına alındığından nasıl emin olacağınızı ve tüm platformlarınızı tehlikeye atmayacağınızı düşünün." Katmanlı bir yaklaşım, bir savunma katmanına giren bir saldırganın sonraki katman tarafından durdurulmasını sağlar.

İpucu: Tehditleri gerçek zamanlı olarak bulmak için gelen tüm ağ trafiğinizi taramak için bir web uygulaması güvenlik duvarı aracı kullanın.

4. Olay yanıtı ve yama yönetimi özelliklerine sahip olun

Hadjy bu yetenekleri "temel" olarak nitelendirdi ve şöyle devam etti: "Bulut güvenlik duruş yönetimi aracı ve bulut kimlikleri ve yetkilendirme yönetimi (CIEM) kullanmak gibi birçok teknoloji, yama yönetimi becerilerinizi geliştirmenize yardımcı olabilir ve şiddetle tavsiye edilir. ”

G2 siber güvenlik analisti Sarah Wallace, siber güvenlik yazılımlarını güncellemenin önemine de dikkat çekti. Wallace, "Siber suçlular, birçok kuruluşun eski güvenlik yazılımlarına sahip olduğunu biliyor, bu yüzden bu onlar için kolay bir hedef," dedi.

İlgili: Bir olay müdahale planıyla güvenlik olay müdahalesini nasıl daha az kaotik hale getireceğinizi öğrenin.

5. Simülasyonları tutun ve test edin

Hadjy, sık sık yapılan simülasyonlar ve testlerle olay müdahale stratejisinin geliştirilmesine vurgu yaptı. “Sağlam bir planınız olsun ve pratik yapın, pratik yapın, pratik yapın!”

Hadjy, olay müdahale planlarınızın ne kadar iyi çalıştığını görmenin ve iyileştirme alanlarını belirlemenin en iyi yolunun masaüstü tatbikatları gibi simülasyonlar tutmak olduğunu bize açıkladı.

"Ne zaman ve nasıl saldırıya uğrayacağınızı kontrol edemeyebilirsiniz, ancak saldırı gerçekleştiğinde tepkinizin birçok bölümünü kontrol edebilirsiniz" dedi. Ayrıca güçlü bir siber güvenlik kültürünün geliştirilmesi ve teşvik edilmesi gerektiğini vurguladı.

“Sıfır gün saldırısıyla uğraşmak, neredeyse her açıdan, diğer herhangi bir siber saldırıyla uğraşmakla aynıdır. Beklemediğiniz bir duruma yanıt vermek zorundasınız ve çoğu zaman devam edecek çok az bilginiz oluyor.”

Paul Hacı

CEO ve Kurucu Ortak, Horangi Siber Güvenlik

"Tüm kuruluşunuzun eğitimli olduğundan ve kimlik avı gibi olası tehditlere karşı tetikte olduğundan emin olun. Çalışanların kimlik avı girişimlerini ve tehditlerini işaretlemesi ve bildirmesi için araçlar ve kanallar sağlayın,” dedi Hadjy.

Herzberg, "Çalışanlar daha ilk günden güvenliğin aşılması gereken bir engel değil, bir iş kolaylaştırıcı olduğunu öğrenirlerse, bu onların gelecek yıllardaki davranışlarında büyük bir fark yaratır" dedi.

Sonuç olarak, Nicoletti bize bu rehberliği bıraktı. "Zihniyetinizi algılamadan önlemeye değiştirin, çünkü sıfır günü onların izinde durdurmanız gerekir."

Sıfırıncı gün saldırılarına karşı güvenlik çözümleri

Farklı güvenlik çözümleri, sıfırıncı gün tehditlerini ve diğer siber güvenlik açıklarını ve saldırılarını tespit etmeye ve bunlara karşı savunmaya yardımcı olur. İhtiyaçlarınıza göre bu araçları bir arada kullanabilir ve işletmenizin güvenlik duruşunu güçlendirebilirsiniz.

Yama yönetimi yazılımı

Yama yönetimi çözümleri, teknoloji yığınınızın ve BT altyapınızın güncel olmasını sağlar. Kuruluşlar bu aracı

- Yazılım, ara yazılım ve donanım güncellemelerinden oluşan bir veritabanı tutun.

- Yeni güncellemeler veya otomatik güncelleme hakkında uyarılar alın.

- Güncel olmayan yazılım kullanımını yöneticilere bildirin.

İpucu: Bilinen güvenlik açıklarını düzeltmek için güvenlik açığı tarayıcılarını veya kara kutu tarayıcılarını kullanabilirsiniz.

Risk tabanlı güvenlik açığı yönetimi yazılımı

Geleneksel güvenlik açığı yönetimi araçlarından daha gelişmiş olan risk tabanlı güvenlik açığı yönetimi yazılımı, özelleştirilebilir risk faktörlerine dayalı olarak güvenlik açıklarını tanımlar ve öncelik sırasına koyar. Şirketler bu aracı şu amaçlarla kullanabilir:

- Güvenlik açıkları için uygulamaları, ağları ve bulut hizmetlerini analiz edin.

- Makine öğrenimi kullanarak güvenlik açıklarını risk faktörlerine göre önceliklendirin.

Risk Bazlı Güvenlik Açığı Yönetimi için G2 Grid

Saldırı yüzeyi yönetimi yazılımı gibi araçlar da güvenlik açıklarını taramak ve düzeltmek için kullanılabilir.

Güvenlik riski analiz yazılımı

Güvenlik riski analizi yazılımı, güvenlik açıklarını belirlemek için ağlar, uygulamalar ve altyapı dahil olmak üzere BT yığınlarını izler. İşletmeler bu çözümü

- Bir şirketin güvenlik yazılımını, donanımını ve operasyonlarını analiz edin.

- Güvenlik açıkları veya açıkları hakkında bilgi edinin.

- BT sistemlerinde güvenlik planlamasını optimize etmek için öneriler alın.

Güvenlik Risk Analizi için G2 Grid

İzinsiz giriş tespit ve önleme sistemleri, şüpheli etkinlikler, kötü amaçlı yazılımlar, sosyal mühendislik saldırıları ve diğer web tabanlı tehditler hakkında bilgi sahibi olmak için de yararlıdır.

Tehdit istihbaratı yazılımı

Tehdit istihbaratı yazılımı, sıfırıncı gün saldırıları, yeni kötü amaçlı yazılımlar veya açıklardan yararlanmalar gibi en yeni siber tehditler hakkında bilgi sağlar. Kuruluşlar, tehdit istihbaratı yazılımını şu amaçlarla kullanır:

- Ortaya çıkan tehditler ve güvenlik açıkları hakkında bilgi edinin.

- Ortaya çıkan tehditler için düzeltme uygulamalarını öğrenin.

- Farklı ağ ve cihaz türlerindeki tehditleri değerlendirin.

Güvenlik bilgileri ve olay yönetimi (SIEM) yazılımı

SIEM, hem güvenlik bilgileri izleme yazılımının hem de güvenlik olay yönetimi yazılımının işlevlerini yerine getiren güvenlik araçlarının bir kombinasyonudur. Çözüm, gerçek zamanlı güvenlik günlüğü analizi, soruşturma, anormallik tespiti ve tehdit iyileştirmeyi kolaylaştırmak için tek bir platform sağlar. İşletmeler SIEM'i şu amaçlarla kullanabilir:

- BT güvenlik verilerini toplayın ve saklayın.

- BT sistemindeki olayları ve anormallikleri izleyin.

- Tehdit istihbaratı toplayın.

- Tehdit yanıtını otomatikleştirin.

Olay Müdahale yazılımı

Olay müdahale aracı, genellikle herhangi bir siber tehdide karşı son savunma hattıdır. Araç, siber güvenlik sorunlarını gerçek zamanlı olarak ortaya çıktıkça düzeltmek için kullanılır. İşletmeler çözümü şu amaçlarla kullanır:

- BT sistemlerindeki anormallikleri izleyin ve tespit edin.

- Düzeltme sürecinde güvenlik ekibini otomatikleştirin veya yönlendirin.

- Analitik ve raporlama için olay verilerini depolayın.

Güvenlik düzenleme, otomasyon ve yanıt (SOAR) yazılımı

SOAR, güvenlik açığı yönetimi, SIEM ve olay müdahale araçlarının işlevlerini birleştirir. Kuruluşlar çözümü şu amaçlarla kullanır:

- Güvenlik bilgilerini ve olay müdahale araçlarını entegre edin.

- Güvenlik yanıtı iş akışları oluşturun.

- Olay yönetimi ve yanıtla ilgili görevleri otomatikleştirin.

Kalkanlar yukarı

Sıfırıncı gün saldırıları şüphesiz giderek yaygınlaşıyor ve önlenmesi zorlaşıyor. Ama buna karşı en iyi savunmanızı yapmalısınız. Sahip olduğunuz teknoloji yığınını bilin. Güvenlik açıklarını bulmak ve düzeltmek için sağlam bir güvenlik altyapısı sürdürün.

Anormallikler için izlemeye devam edin. Çalışanlarınızı güvenlik politikalarınızdan ve tehditlerinizden haberdar edin. Bir olay müdahale planınız olsun ve bunları düzenli olarak test edin. Olursa bir saldırıyı hafifletin ve kontrol altına alın. Yukarıda bahsedilen güvenlik çözümleriyle en iyi güvenlik uygulamalarını takip ettiğinizde hazırlıklı olursunuz.

Şirketinizi sıfırıncı gün tehditlerinden ve diğer siber saldırılardan koruyabilen siber güvenlik araçları hakkında daha fazla bilgi edinin.