5 Sicherheitsexperten teilen Best Practices zur Verhinderung von Zero-Day-Angriffen

Veröffentlicht: 2023-01-31Stellen Sie sich vor, Sie lassen versehentlich ein selten benutztes Fenster in Ihrem Haus offen.

Du denkst dir nichts dabei, bis du bemerkst, dass Dinge fehlen. Diebe schleichen sich seit Tagen in Ihr Haus ein und aus und machen sich Ihre Sachen zunutze, indem Sie dieses vernachlässigte Fenster benutzen.

Zero-Day-Angriffe sind genau gleich. Hacker finden und nutzen eine Schwachstelle in Ihrem System aus, bevor Sie wissen, dass sie existiert. Und bis Sie den Fehler gefunden haben, können Sie das Problem nicht beheben.

Was ist ein Zero-Day-Angriff?

Ein Zero-Day-Angriff nutzt Zero-Day-Schwachstellen aus, um Schäden zu verursachen oder Daten von einem System zu stehlen. Der Begriff „Zero-Day“ bezieht sich auf die Anzahl der Tage (Null), die dem Softwareanbieter zur Verfügung stehen, um vor dem Angriff einen Fix für die unbekannte Schwachstelle herauszugeben.

Heute werden Zero-Day-Schwachstellen auf alltäglichen Plattformen wie Apple iOS, Google Chrome und Windows gefunden. Cyberkriminalität und zunehmende Varianten bereits gefundener Exploits erschweren zunehmend die Abwehr von Zero-Day-Angriffen.

Für Unternehmen, die Cybersicherheitsbedrohungen durch Zero-Day-Angriffe ausgesetzt sind, zeichnet die Situation ein düsteres Bild. Es scheint, als gäbe es keine Hoffnung, diese Art von Angriffen zu finden und zu verhindern.

Experten stellen jedoch fest, dass dies nicht immer der Fall ist. Die Verwendung der richtigen Sicherheitssoftware und die Implementierung bewährter Cybersicherheitspraktiken können vor Zero-Day-Angriffen schützen. Lesen Sie weiter, um herauszufinden, wie.

Was ist ein Zero-Day-Angriff?

Softwareentwickler möchten natürlich keine Software mit Fehlern erstellen, aber jede Software hat unbeabsichtigte Fehler. Schließlich haben alle 1.000 Codezeilen 3 bis 20 Fehler. Einige dieser Schwachstellen erzeugen eine Sicherheitslücke im Design, der Implementierung oder dem Betrieb eines Systems oder einer Anwendung.

Cyberkriminelle suchen nach solchen Cybersicherheitslücken, um Befehle auszuführen, die als vertraute Systeme getarnt sind. Sie könnten auf eingeschränkte Daten zugreifen und diese stehlen, sich wie andere Benutzer verhalten oder Denial-of-Service-Angriffe starten. Beispielsweise könnte eine Systemschwachstelle im Cloud-Speicher den Zugriff auf ansonsten sichere Daten in der Cloud ermöglichen.

Was ist Zero-Day-Schwachstelle?

Eine Zero-Day-Schwachstelle ist ein Softwarefehler, der noch behoben werden muss, weil die dafür verantwortlichen Parteien nicht bemerkt haben, dass er repariert werden muss.

Softwareanbieter, Entwickler und Programmierer suchen ständig nach solchen Fehlern. Wenn sie einen entdecken, flicken sie ihn zusammen. Wenn die Schwachstelle jedoch offenkundig und nicht behoben ist, erhalten Cyberkriminelle eine Freikarte, um sie auszunutzen.

Da Anbieter in der Regel vorher keine Kenntnis von solchen Schwachstellen haben, haben sie buchstäblich null Tage Zeit, um den Fehler zu beheben, bevor Cyberkriminelle ihn ausnutzen.

250

Zero-Day-Schwachstellen wurden seit 2014 von Googles Project Zero-Forschern in freier Wildbahn gefunden.

Quelle: Googles Project Zero

Die Forscher Leyla Bilge und Tudor Dumitras haben die sieben Phasen im Lebenszyklus einer Zero-Day-Schwachstelle skizziert.

- Sicherheitslücke eingeführt. Sie haben Software mit einem Fehler. Es kann ein Codierungsfehler, eine fehlende Verschlüsselung oder irgendetwas anderes sein, das Unbefugten den Zugriff auf das System ermöglicht.

- Exploit in freier Wildbahn veröffentlicht. Cyberkriminelle finden den Fehler, veröffentlichen einen Exploit-Code oder bösartige Payload und verwenden ihn, um Angriffe durchzuführen.

- Der Anbieter findet die Schwachstelle. Anbieter oder Parteien, die für die Behebung der Software verantwortlich sind, entdecken den Fehler, entweder durch ihre kontinuierlichen Tests oder durch externe Forscher. Sie beginnen mit der Arbeit an einem Patch.

- Offengelegte Schwachstelle. Der Anbieter oder betroffene Parteien geben Informationen über den Fehler öffentlich bekannt. Der Fehler erhält zur einfachen Identifizierung eine allgemeine Vulnerabilities and Exposures (CVE)-Nummer. Einige Schwachstellen bleiben privat und werden stillschweigend gepatcht.

- Antiviren-Signaturen veröffentlicht. Sobald die beteiligten Parteien von der Schwachstelle erfahren, erkennen Cybersicherheitsanbieter Signaturen von Angriffen und nutzen die Hacker aus, die die Schwachstelle ausnutzen. Anschließend aktualisieren sie ihre Scan- und Erkennungssysteme.

- Patch veröffentlicht. Inzwischen veröffentlicht der Softwarehersteller Patches für die Schwachstelle. Wer seine Systeme mit Patches aktualisiert, ist nicht mehr anfällig für Angriffe.

- Patch-Bereitstellung abgeschlossen. Sobald die Patch-Bereitstellung abgeschlossen ist, kann die Schwachstelle in keiner Weise mehr ausgenutzt werden.

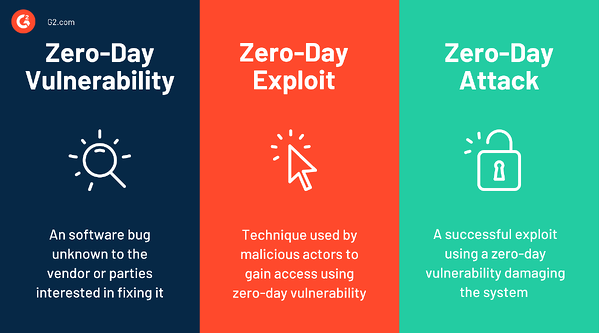

Zero-Day-Schwachstelle vs. Zero-Day-Exploit vs. Zero-Day-Angriff

Es ist üblich, Zero-Day-Angriffe mit Zero-Day-Schwachstellen und Zero-Day-Exploits zu verwechseln. Aber sie sind anders.

Zero-Day-Schwachstelle: Eine Software-Schwachstelle, die Entwicklern noch bekannt sein muss, oder ein Fehler ohne Patch. Zero-Day-Schwachstellen können fehlende Datenverschlüsselung, Fehlkonfigurationen, falsche Autorisierungen oder Codierungsfehler sein.

Zero-Day-Exploit: Techniken oder Methoden, die Cyberkriminelle verwenden, um mithilfe einer Zero-Day-Schwachstelle Zugriff auf ein System zu erlangen. Die Methoden reichen von Spear-Phishing bis hin zu Malware.

Zero-Day-Angriff: Ein erfolgreicher Zero-Day-Exploit, der ein System sabotiert oder Schäden in Form von Datendiebstahl oder -diebstahl verursacht, ist ein Zero-Day-Angriff.

Verwandte Themen: Erfahren Sie, wie Sie vermeiden können, Opfer von Phishing und anderen Social-Engineering-Techniken zu werden.

Wie funktioniert ein Zero-Day-Angriff?

Ihre Verteidigung gegen Zero-Day-Angriffe ist nur dann effektiv, wenn Sie wissen, wie ein Angriff funktioniert. Ein Zero-Day-Angriff läuft so ab:

- Entdecken Sie Schwachstellen. Angreifer suchen nach kritischen Cybersicherheitslücken in beliebten Plattformen. Sie versuchen sogar, Zero-Day-Schwachstellen auf dem Schwarzmarkt zu kaufen, wo Zero-Day-Bugs und Exploits zu hohen Preisen verkauft werden.

- Erstellen Sie den Exploit-Code. Hacker erstellen Exploit-Codes, um die Zero-Day-Schwachstelle auszunutzen. Exploit-Codes sind ein Stück Schadcode mit einer kleinen Malware, die bei Aktivierung zusätzliche Malware herunterlädt. Die Malware ermöglicht es Hackern, anfällige Geräte zu infizieren, Code auszuführen, als Administrator zu agieren oder potenziell schädliche Aktionen durchzuführen.

- Finden Sie anfällige Systeme. Kriminelle scannen mit Bots oder automatisierten Scannern nach Systemen, die für den Exploit anfällig sind, und planen je nach Motiv einen gezielten oder Massenangriff.

- Stellen Sie den Exploit bereit. Die häufigste Taktik von Angreifern zur Verbreitung von Exploits sind Webseiten, die unwissentlich bösartigen Code und Exploits in ihren Anzeigen hosten. Manchmal werden Exploits über E-Mails bereitgestellt. Dies kann in Form von Spear-Phishing, das auf bestimmte Personen abzielt, oder Massen-Phishing-E-Mails an eine große Gruppe von Personen erfolgen.

Die Malware des Angreifers wird heruntergeladen, wenn ein Benutzer schädliche Websites besucht oder auf Phishing-E-Mails klickt. Angreifer verwenden auch Exploit-Kits, eine Sammlung von Exploits, die auf verschiedene Software-Schwachstellen über Webseiten abzielen. Diese Arten von Exploits können sich in Betriebssysteme, Anwendungen, Webbrowser, Open-Source-Komponenten, Hardware und IoT-Geräte hacken. - Starten Sie den Exploit. Sobald der Exploit freigegeben wird, infiltrieren Kriminelle das System und kompromittieren den Betrieb und die Daten des Geräts oder sogar des gesamten verbundenen Netzwerks.

Hacker verwenden Exploits, um Daten zu stehlen, Ransomware zu starten oder Angriffe auf die Lieferkette durchzuführen. Bei Angriffen auf die Lieferkette nutzen Angreifer normalerweise eine Zero-Day-Schwachstelle, um in kritische Softwareanbieter einzudringen. Einmal drinnen, verstecken die Hacker zusätzliche Malware in der Anwendung, ohne dass der Anbieter davon weiß. Der bösartige Code wird auch zusammen mit dem legitimen Code heruntergeladen, wenn die Software für die Öffentlichkeit freigegeben wird, was zu einer beträchtlichen Anzahl von Opfern führt.

Beispielsweise führte eine kritische Zero-Day-Schwachstelle in der SolarWinds Orion-Plattform zu einem massiven Angriff auf die Lieferkette, der Hunderte von Unternehmen und Regierungsbehörden betraf.

Wer führt Zero-Day-Angriffe durch?

Verschiedene Arten von Menschen führen Zero-Day-Angriffe aus unterschiedlichen Gründen durch. Sie könnten sein:

- Cyberkriminelle, die es für Geldgewinne tun. Eine Studie ergab, dass ein Drittel aller Hackergruppen, die Zero-Day-Schwachstellen ausnutzen, finanziell motiviert sind.

- Staatlich geförderte Hacker, die dies aus politischen Gründen tun oder um die Cyberinfrastruktur eines anderen Landes anzugreifen. Beispielsweise nutzte die staatlich geförderte chinesische Bedrohungsgruppe APT41 eine Zero-Day-Schwachstelle, um 2021 ein Netzwerk der US-Bundesstaatsregierung anzugreifen.

- Hacktivisten, die es aus sozialen oder politischen Gründen tun.

- Unternehmensspione, die dies tun, um konkurrierende Unternehmen zu überwachen.

Ziele von Zero-Day-Exploits und Zero-Day-Angriffen

Cyberkriminelle zielen mit Zero-Day-Exploits und -Angriffen auf eine Vielzahl von Unternehmen ab. Diese schließen ein:

- Regierungsbehörden

- Kritische öffentliche Infrastruktur

- Unternehmen, die von kleinen und mittelständischen Unternehmen bis hin zu großen Unternehmen in verschiedenen Branchen wie IT, Finanzen, Medien und Gesundheitswesen reichen

- Software-as-a-Service (SaaS)-Anbieter, Managed Service Provider (MSPs) und Anbieter von Cloud-Lösungen

- Hochkarätige Persönlichkeiten

- Akademiker, Denkfabriken, Universitäten, Aktivisten und NGOs

Warum sind Zero-Day-Angriffe gefährlich?

Zero-Day-Angriffe sind eine der am schnellsten wachsenden Cybersicherheitsbedrohungen. Mit der schnellen Einführung von Cloud-, Mobil- und Internet-of-Things (IoT)-Technologien nimmt die Anzahl und Komplexität der Softwareplattformen zu, die wir täglich verwenden. Mehr Software führt zu mehr Softwarefehlern. Mehr Fehler bedeuten in der Regel mehr Gateways, die Angreifer ausnutzen können.

Für kriminelle Hacker stellen die Schwachstellen in populärer Software wie Microsoft Office oder Google Chrome eine Freikarte dar, um jedes beliebige Ziel anzugreifen, von Fortune-500-Unternehmen bis hin zu Millionen von Mobiltelefonbenutzern weltweit.

Zero-Day-Angriffe sind so bösartig, weil sie in der Regel mindestens zehn Monate lang unentdeckt bleiben – in manchen Fällen länger. Bis der Angriff gefunden wird, bleibt die Software ungepatcht, und Antivirenprodukte können den Angriff nicht durch signaturbasiertes Scannen erkennen. Es ist auch unwahrscheinlich, dass sie in Honigtöpfen oder Laborexperimenten beobachtet werden.

Und selbst wenn die Schwachstelle aufgedeckt wird, stürmen Kriminelle herein, um die Situation auszunutzen. Sobald eine ungepatchte Schwachstelle öffentlich ist, dauert es nur 14 Tage, bis ein Exploit in freier Wildbahn verfügbar ist. Während die Angriffe zunächst für eine bestimmte Organisation oder Person bestimmt sind, dauert es nicht lange, bis andere Bedrohungsakteure die Schwachstelle so weit wie möglich ausnutzen.

830.000

Angriffsversuche wurden innerhalb von 72 Stunden nach Bekanntwerden der berüchtigten Log4j-Schwachstelle unternommen.

Quelle: Checkpoint

Bis in die letzten Jahre wurden Zero-Day-Exploits meist von staatlich geförderten Cyber-Gruppen gefunden und genutzt. Stuxnet, einer der berühmtesten Zero-Day-Angriffe auf das iranische Atomprogramm, soll eine gemeinsame Operation der Vereinigten Staaten und Israels sein.

Aber heute nutzen finanziell motivierte Gruppen der Cyberkriminalität Zero-Day-Exploits. Sie verdienen Geld mit Zero-Day-Angriffen mit Ransomware. Zunehmende Angriffe auf die Lieferkette von IT-Services nehmen ebenfalls zu, mit dem Ziel, nachgelagerte Drittunternehmen ins Visier zu nehmen.

5,4 Millionen

Es wurde festgestellt, dass Twitter-Konten von einer Datenschutzverletzung aufgrund einer Zero-Day-Schwachstelle im Jahr 2022 betroffen waren.

Quelle: Twitter

Hinzu kommt, dass Hacker möglicherweise Lösungen für künstliche Intelligenz (KI) und maschinelles Lernen (ML) verwenden könnten, um ausgeklügelte Angriffe zu initiieren.

Im Jahr 2022 fanden Forscher beispielsweise heraus, dass sie ChatGPT verwenden könnten, um Phishing-E-Mails und Ransomware-Kampagnen für MacOS zu erstellen. Jeder, unabhängig von seinem technischen Fachwissen, könnte diese KI-Tools verwenden, um bei Bedarf Codes für Malware oder Ransomware zu erstellen.

Diese Angriffe haben weitreichende Auswirkungen, von Datendiebstahl und der Verbreitung von Malware bis hin zu finanziellen Verlusten und der vollständigen Systemübernahme. Unternehmen müssen mehr denn je auf Zero-Day-Angriffe vorbereitet sein, um ihre Daten und Netzwerksicherheit zu schützen.

Verwandte Themen: Erfahren Sie, was Datensicherheit bedeutet und welche Best Practices zum Schutz Ihrer Daten gelten.

5 Experten zeigen häufige Fehltritte bei der Abwehr von Zero-Day-Angriffen auf

Wir haben fünf Cybersicherheitsexperten zu den häufigsten und vermeidbaren Fehltritten von Unternehmen befragt, die sie anfällig für Zero-Day-Bedrohungen und -Angriffe machen. Hier ist, was sie sagten.

Unzureichende Vorbereitung

Pete Nicoletti von Check Point Software stellte fest, dass Unternehmen, insbesondere kleine bis mittelständische, normalerweise nicht auf Zero-Day-Angriffe vorbereitet sind.

„Schauen wir uns zuerst den Umfang des Problems an. Anfällige Anwendungen, Partner, überall verteilte Mitarbeiter, in Cloud-Ressourcen, Colocation-Servern, Desktops, Laptops, unsicherem Heim-WLAN, Bring-Your-Own-Device, Mobiltelefonen und mehr. Alle schaffen eine sehr große Bedrohungsoberfläche und erfordern spezifische Lösungen, Prioritäten, Budgets und persönliche Aufmerksamkeit“, sagte Nicoletti.

Er stellte fest, dass Angreifer mit Ransomware in Milliardenhöhe gut ausgestattet sind und nun jeden Monat Tausende neuer Malware-Varianten zusammen mit Milliarden gut gestalteter Phishing-E-Mails erstellen. Sie nutzen Zero-Day-Schwachstellen aus und hämmern auf ungepatchte Schwachstellen.

„Sogar einige Sicherheitsanbieter haben Zero Days und werden als Angriffsvektor genutzt, um die Ironie aufs Maximum aufzudrehen.“

Peter Nicoletti

Feld-CISO, Check Point Software

In Anbetracht dessen, wie teuer und schwer Zero-Day-Angriffe abzuwehren sind, besteht Nicoletti darauf, dass Unternehmen bereit sein sollten, die Sicherheitsrisiken mit angemessenen Ausgaben anzugehen.

Nicht behobene bekannte Schwachstellen

Paul Hadjy, CEO und Mitbegründer von Horangi Cyber Security, sprach darüber, wie wichtig es ist, die Grundlagen der Sicherheit richtig zu machen.

„Viele Unternehmen fragen uns nach dem Umgang mit Zero-Day-Schwachstellen, wenn sie ihre Fähigkeiten und Mechanismen zum Umgang mit bekannten Schwachstellen noch nicht vollständig ausgereift haben“, sagte Hadjy.

Er sagte uns, dass es zwar bedauerlich ist, wegen einer Zero-Day-Schwachstelle angegriffen zu werden, es aber noch schlimmer ist, wegen einer bekannten Schwachstelle angegriffen zu werden.

„Beide weisen auf eine Situation hin, der wir sehr oft begegnen. Die Situation, in der sich Organisationen auf das konzentrieren, was trendy und relevant ist, wenn sie sich auf die Grundlagen der Sicherheit konzentrieren sollten“, sagte er.

„Grundlegende Sicherheitsfunktionen sollten für etwas Neues und Glänzendes nicht übersehen werden.“

Paul Hadji

CEO und Mitbegründer, Horangi Cyber Security

Schlechte Managementpraktiken

Caitlin Condon, Senior Manager of Security Research bei Rapid7, stellte fest, dass es Unternehmen an einer grundlegenden, grundlegenden Schwachstellen-Management-Praxis mangelt.

„Die häufigste Frage, die Unternehmen stellen, wenn es zu einem hochkarätigen Zero-Day-Angriff kommt, lautet: ‚Verwenden wir dieses anfällige Produkt?' gefolgt von ‚Wurden wir bereits ausgebeutet?'“, sagte Condon.

„Eine Krise ist kein idealer Zeitpunkt für ein Unternehmen, um darüber nachzudenken, wie Inventar katalogisiert, zentralisierte Protokollierung oder Alarmierung eingerichtet oder ein Notfall-Patchplan für kritische, aktiv ausgenutzte Schwachstellen implementiert werden kann.“

Caitlin Condon

Senior Manager, Sicherheitsforschung, Rapid7

Condon sagte, dass die beste Vorbereitung auf Zero Days darin besteht, gute Kernrichtlinien und -praktiken einzuführen. „Wenn es dann zu einem Cybersicherheitsvorfall kommt, bei dem die Risikominderung in Minuten gemessen wird, haben Sie eine gut verständliche Grundlage, auf der Sie Notfallverfahren einleiten, Informationen operationalisieren und Abhilfemaßnahmen priorisieren können.“

Mangelnde Sichtbarkeit

Stan Wisseman, der Chefsicherheitsstratege von CyberRes, einem Geschäftsbereich von Microfocus, betont die Notwendigkeit einer besseren Sichtbarkeit, wenn es um die von Unternehmen verwendete Software geht.

„Organisationen brauchen mehr Transparenz über die Softwarekomponenten, aus denen ihre Anwendungen und Produkte bestehen, damit sie eine schnelle Auswirkungsanalyse durchführen können“, sagte Wisseman. Er erläuterte die Notwendigkeit am Beispiel von Zero-Day-Angriffen, die stattfanden, als Log4Shell- oder Log4J-Schwachstellen in Apache aufgedeckt wurden.

„Mit Log4J musste jeder, der irgendetwas mit Java ausführte, manuell eine E-Mail an seine Anbieter senden, um herauszufinden, ob Log4J in seinen Produkten enthalten war, und die Version validieren. Wenn sie betroffen waren, mussten sie entscheiden, was dagegen zu tun war. Alle haben geschwärmt.“

Er fügte hinzu, dass Unternehmen eine Software-Zusammensetzungsanalyse (SCA) durchführen und über eine Software-Stückliste (SBOM) verfügen müssen, um die Risiken, die durch den Zero-Day-Angriff entstehen, schnell zu verringern. „Sie müssen Ihrer Sorgfaltspflicht nachkommen und sicherstellen, dass validierte Sicherheitskontrollen vorhanden sind“, sagte er.

„Der Wert der Softwarezusammensetzungsanalyse (SCA) und der Verfügbarkeit von Softwarestücklisten (SBOMs) besteht darin, dass Sie schnell reagieren können, um die durch den Zero-Day-Angriff entstehenden Risiken zu mindern.“

Stan Weissmann

Chefsicherheitsstratege, CyberRes

Vernachlässigte Sicherheit und Compliance

Ben Herzberg, Vizepräsident von Satori Cyber, teilte seine Ansichten zu den Problemen, die neue Unternehmen bei der Verhinderung von Zero-Day-Angriffen haben.

„Neue Unternehmen befinden sich im Allgemeinen im Wachstumsmodus. Und mager. Diese beiden Faktoren können dazu führen, dass Sicherheit und Compliance vernachlässigt werden. Dies kann zu übermäßigen Sicherheitsrisiken führen, sowohl bekannte als auch Zero-Day.“

Zero-Day-Angriffsprävention: So verhindern Sie Zero-Day-Bedrohungen

Da Sie nun wissen, wo einige der Probleme liegen, lesen Sie Expertenratschläge zur Verhinderung von Zero-Day-Angriffen.

1. Verstehen Sie Ihre Risiken

Condon betonte, wie wichtig es sei, dass Unternehmen die Gefahren von Cyberangriffen verstehen.

„Bei begrenzten Ressourcen zum Schutz einer ständig wachsenden Liste von IT-Infrastrukturen und Cloud-Diensten ist es wichtig, ein Sicherheitsprogramm aufzubauen, das Ihren spezifischen Risikokontext berücksichtigt.“

Caitlin Condon

Senior Manager, Sicherheitsforschung, Rapid7

„Vielleicht sind Sie ein Cloud-First-Unternehmen, das seine Bereitstellungs- und Scan-Regeln anpassen muss, um Fehlkonfigurationen zu verhindern, die Daten preisgeben oder hohe Rechnungen verursachen“, sagte sie. „Vielleicht sind Sie ein Einzelhandelsunternehmen, dessen Point-of-Sale (POS)-Systeme während der Weihnachtszeit angegriffen werden, oder ein Streaming-Unternehmen, das in einer Welt mit 99,999 % Verfügbarkeit lebt, in der Denial-of-Service-Angriffe eine geschäftliche Katastrophe sind.“

„Das Verständnis, welche Arten von Risiken die größten Auswirkungen auf Ihr Unternehmen haben, ermöglicht es Ihnen, ein Sicherheitsprogramm aufzubauen, bei dem Ziele und Metriken an Ihre Bedürfnisse angepasst sind und bei dem Sie Fortschritte und Prioritäten einfacher an nicht sicherheitsrelevante Interessengruppen in Ihrem Unternehmen kommunizieren können.“

Darüber hinaus betonte Herzberg, wie wichtig es sei, einen inkrementellen Plan zu erstellen, der Bedrohungen nach Risikofaktor angeht.

„Sie werden Ihr Risiko wahrscheinlich nicht auf 0 % senken können. Es ist daher wichtig, Bereiche mit hohem Risiko zu priorisieren … Es ist wichtiger, eine große Sicherheit um die sensiblen Daten herum aufzubauen, die Sie haben, als die von generischen Protokolldaten.“

Ben Herzberg

Vizepräsident, Satori Cyber

2. Machen Sie Ihre Grundlagen richtig

„Unternehmen müssen zuerst ihre Grundlagen abdecken“, sagte Nicoletti.

Hier sind einige Vorschläge von Nicoletti für Unternehmen, um ihre Grundlagen richtig zu machen.

- Erfüllen Sie jede einzelne Compliance-Anforderung zur Cybersicherheit in einem strengen Rahmen wie der Payment Card Industry (PCI).

- Stellen Sie sicher, dass Sie über ein robustes Sicherungssystem und eine Wiederherstellungsstrategie verfügen. Testen Sie sie routinemäßig.

- Wenden Sie eine Zero-Trust-Strategie an und geben Sie Ihren Mitarbeitern und Partnern angemessene Zugriffsebenen.

- Überwachen Sie Ihre Cloud, Container und Server mit einer kontinuierlichen Zustandsbewertung, um Fehlkonfigurationen zu vermeiden.

- Verwenden Sie die beste E-Mail-Sicherheit, die Sie finden können.

- Finden Sie einen geeigneten Managed Security Service Provider (MSSP), wenn Sie nicht genügend Experten haben, die rund um die Uhr im Auge behalten und reagieren können.

Darüber hinaus wies Wisseman darauf hin, dass die Ratschläge der Cybersecurity and Infrastructure Security Agency (CISA) in ihrem Shields Up-Programm für Unternehmen jeder Größe, die ihre Widerstandsfähigkeit verbessern möchten, großartig sind.

3. Richten Sie mehrere Sicherheitsebenen ein

„Es ist wichtig sicherzustellen, dass es mehrere Sicherheitsebenen gibt“, sagte Herzberg. „Wenn beispielsweise ein Endpunkt kompromittiert wird, was möglicherweise das Ergebnis eines Zero-Day-Exploits ist, das sich Ihrer Kontrolle entzieht, denken Sie darüber nach, wie Sie sicherstellen, dass der Schaden eingedämmt wird und nicht dazu führt, dass alle Ihre Plattformen kompromittiert werden.“ Ein mehrschichtiger Ansatz stellt sicher, dass ein Angreifer, der eine Verteidigungsschicht durchdringt, von einer nachfolgenden Schicht gestoppt wird.

Tipp: Verwenden Sie ein Firewall-Tool für Webanwendungen, um Ihren gesamten eingehenden Netzwerkverkehr zu scannen, um Bedrohungen in Echtzeit zu finden.

4. Holen Sie sich Funktionen zur Reaktion auf Vorfälle und zum Patch-Management

Hadjy bezeichnete diese Funktionen als „grundlegend“ und fügte hinzu: „Viele Technologien, wie z. B. die Verwendung eines Cloud-Sicherheitsmanagement-Tools und Cloud-Identitäts- und Berechtigungsmanagement (CIEM), können Ihnen helfen, Ihre Patch-Management-Funktionen zu verbessern, und werden dringend empfohlen. ”

Die G2-Cybersicherheitsanalystin Sarah Wallace machte auch auf die Bedeutung einer aktualisierten Cybersicherheitssoftware aufmerksam. „Cyberkriminelle wissen, dass viele Unternehmen über veraltete, veraltete Sicherheitssoftware verfügen, sodass diese ein leichtes Ziel für sie ist“, sagte Wallace.

Verwandte Themen: Erfahren Sie, wie Sie mit einem Plan zur Reaktion auf Sicherheitsvorfälle die Reaktion auf Sicherheitsvorfälle weniger chaotisch gestalten können.

5. Simulationen durchführen und testen

Hadjy betonte die Verbesserung der Strategie zur Reaktion auf Vorfälle durch häufige Simulationen und Tests. „Habe einen soliden Plan und übe, übe, übe!“

Hadjy erklärte uns, dass das Abhalten von Simulationen wie Tischübungen der beste Weg ist, um zu sehen, wie gut Ihre Pläne zur Reaktion auf Vorfälle funktionieren, und Verbesserungsbereiche zu identifizieren.

„Sie können vielleicht nicht kontrollieren, wann oder wie Sie angegriffen werden, aber Sie können viele Teile Ihrer Reaktion kontrollieren, wenn es passiert“, sagte er. Er betonte auch die Notwendigkeit, eine starke Cybersicherheitskultur zu pflegen und zu fördern.

„Der Umgang mit einem Zero-Day-Angriff ist in fast jeder Hinsicht derselbe wie der Umgang mit jedem anderen Cyberangriff. Man muss auf eine Situation reagieren, die man nicht erwartet hat, und man hat oft nur sehr wenige Informationen, um weiterzumachen.“

Paul Hadji

CEO & Mitbegründer, Horangi Cyber Security

„Stellen Sie sicher, dass Ihr gesamtes Unternehmen informiert ist und wachsam gegenüber potenziellen Bedrohungen wie Phishing bleibt. Stellen Sie Tools und Kanäle für Mitarbeiter bereit, um Phishing-Versuche und -Bedrohungen zu melden und zu melden“, sagte Hadjy.

„Wenn Mitarbeiter vom ersten Tag an lernen, dass Sicherheit kein Hindernis ist, das umgangen werden muss, sondern ein Business-Enabler, macht das einen großen Unterschied in ihrem Verhalten für die kommenden Jahre“, sagt Herzberg.

Abschließend hat Nicoletti uns diese Anleitung hinterlassen. „Ändern Sie Ihre Denkweise von Erkennung zu Prävention, da Sie Zero Days aufhalten müssen.“

Sicherheitslösungen gegen Zero-Day-Angriffe

Verschiedene Sicherheitslösungen helfen bei der Erkennung und Abwehr von Zero-Day-Bedrohungen und anderen Cyber-Sicherheitslücken und -angriffen. Sie können eine Kombination dieser Tools basierend auf Ihren Anforderungen verwenden und die Sicherheitslage Ihres Unternehmens stärken.

Patch-Management-Software

Patch-Management-Lösungen stellen sicher, dass Ihr Tech-Stack und Ihre IT-Infrastruktur auf dem neuesten Stand sind. Organisationen nutzen dieses Tool, um

- Pflegen Sie eine Datenbank mit Software-, Middleware- und Hardware-Updates.

- Erhalten Sie Benachrichtigungen über neue Updates oder automatische Updates.

- Benachrichtigen Sie Administratoren über die Nutzung veralteter Software.

Tipp: Sie können Schwachstellenscanner oder Blackbox-Scanner verwenden, um bekannte Schwachstellen zu beheben.

Risikobasierte Vulnerability-Management-Software

Die risikobasierte Vulnerability-Management-Software ist fortschrittlicher als herkömmliche Vulnerability-Management-Tools und identifiziert und priorisiert Schwachstellen basierend auf anpassbaren Risikofaktoren. Unternehmen können dieses Tool nutzen

- Analysieren Sie Anwendungen, Netzwerke und Cloud-Dienste auf Schwachstellen.

- Priorisieren Sie Schwachstellen basierend auf Risikofaktoren mithilfe von ML.

G2 Grid für risikobasiertes Schwachstellenmanagement

Tools wie Attack Surface Management-Software können auch verwendet werden, um nach Schwachstellen zu suchen und diese zu beheben.

Software zur Analyse von Sicherheitsrisiken

Software zur Analyse von Sicherheitsrisiken überwacht IT-Stacks, einschließlich Netzwerke, Anwendungen und Infrastruktur, um Schwachstellen zu identifizieren. Unternehmen nutzen diese Lösung, um

- Analysieren Sie die Sicherheitssoftware, -hardware und -abläufe eines Unternehmens.

- Informieren Sie sich über Schwachstellen oder Sicherheitslücken.

- Erhalten Sie Empfehlungen zur Optimierung der Sicherheitsplanung für alle IT-Systeme.

G2 Grid für die Analyse von Sicherheitsrisiken

Intrusion Detection and Prevention-Systeme sind auch nützlich, um über verdächtige Aktivitäten, Malware, Social-Engineering-Angriffe und andere webbasierte Bedrohungen Bescheid zu wissen.

Threat-Intelligence-Software

Threat-Intelligence-Software liefert Informationen zu den neuesten Cyber-Bedrohungen, seien es Zero-Day-Angriffe, neue Malware oder Exploits. Organisationen verwenden Threat-Intelligence-Software, um

- Informieren Sie sich über neue Bedrohungen und Schwachstellen.

- Informieren Sie sich über Abhilfemaßnahmen für neu auftretende Bedrohungen.

- Bewerten Sie Bedrohungen auf verschiedenen Netzwerk- und Gerätetypen.

Security Information and Event Management (SIEM)-Software

SIEM ist eine Kombination aus Sicherheitstools, die Funktionen sowohl von Software zur Überwachung von Sicherheitsinformationen als auch von Software zur Verwaltung von Sicherheitsereignissen ausführen. Die Lösung bietet eine einzige Plattform, um die Analyse, Untersuchung, Erkennung von Anomalien und die Behebung von Bedrohungen in Echtzeit von Sicherheitsprotokollen zu erleichtern. Unternehmen können SIEM dazu verwenden

- Sammeln und speichern Sie IT-Sicherheitsdaten.

- Überwachen Sie das IT-System auf Vorfälle und Anomalien.

- Sammeln Sie Informationen zu Bedrohungen.

- Automatisieren Sie die Reaktion auf Bedrohungen.

Incident-Response-Software

Das Incident Response Tool ist normalerweise die letzte Verteidigungslinie gegen Cyber-Bedrohungen. Das Tool wird verwendet, um Cybersicherheitsprobleme zu beheben, sobald sie in Echtzeit auftreten. Unternehmen nutzen die Lösung für

- Überwachen und erkennen Sie Anomalien in IT-Systemen.

- Automatisieren oder führen Sie das Sicherheitsteam durch den Behebungsprozess.

- Speichern Sie Vorfalldaten für Analysen und Berichte.

SOAR-Software (Security Orchestration, Automation, and Response).

SOAR kombiniert die Funktionalitäten von Vulnerability Management, SIEM und Incident Response Tools. Organisationen verwenden die Lösung, um

- Integrieren Sie Sicherheitsinformationen und Tools zur Reaktion auf Vorfälle.

- Erstellen Sie Workflows für Sicherheitsreaktionen.

- Automatisieren Sie Aufgaben im Zusammenhang mit Incident Management und Response.

Schilde auf

Zero-Day-Angriffe werden zweifellos immer häufiger und sind schwer zu verhindern. Aber Sie müssen sich am besten dagegen wehren. Kennen Sie den Tech-Stack, den Sie haben. Pflegen Sie eine robuste Sicherheitsinfrastruktur zum Auffinden und Beheben von Schwachstellen.

Achten Sie weiterhin auf Anomalien. Machen Sie Ihre Mitarbeiter auf Ihre Sicherheitsrichtlinien und Bedrohungen aufmerksam. Haben Sie einen Inzidenz-Reaktionsplan und testen Sie ihn regelmäßig. Mildern und dämmen Sie einen Angriff ein, wenn er passiert. Befolgen Sie die besten Sicherheitspraktiken mit den oben genannten Sicherheitslösungen, und Sie sind vorbereitet.

Erfahren Sie mehr über Cybersicherheitstools, die Ihr Unternehmen vor Zero-Day-Bedrohungen und anderen Cyberangriffen schützen können.