ผู้เชี่ยวชาญด้านความปลอดภัย 5 คนแบ่งปันแนวทางปฏิบัติที่ดีที่สุดในการป้องกันการโจมตีแบบซีโร่เดย์

เผยแพร่แล้ว: 2023-01-31จินตนาการว่าคุณเปิดหน้าต่างที่ไม่ค่อยได้ใช้ทิ้งไว้ในบ้านโดยไม่ตั้งใจ

คุณไม่คิดอะไรจนกว่าคุณจะสังเกตเห็นสิ่งที่หายไป โจรย่องเข้าและออกจากบ้านของคุณเป็นเวลาหลายวัน ใช้ประโยชน์จากสิ่งของของคุณโดยใช้หน้าต่างที่ถูกละเลย

การโจมตีแบบ Zero-day นั้นเหมือนกันทุกประการ แฮ็กเกอร์ค้นหาและใช้ประโยชน์จากช่องโหว่ในระบบของคุณก่อนที่คุณจะรู้ว่ามีอยู่จริง และจนกว่าคุณจะพบจุดบกพร่อง คุณจะไม่สามารถแก้ไขปัญหาได้

การโจมตีซีโร่เดย์คืออะไร?

การโจมตีแบบซีโร่เดย์ใช้ประโยชน์จากช่องโหว่แบบซีโร่เดย์เพื่อสร้างความเสียหายหรือขโมยข้อมูลจากระบบ คำว่า “zero-day” หมายถึงจำนวนวัน (ศูนย์) ที่ผู้จำหน่ายซอฟต์แวร์สามารถออกการแก้ไขสำหรับช่องโหว่ที่ไม่รู้จักก่อนการโจมตี

ปัจจุบันพบช่องโหว่ซีโร่เดย์บนแพลตฟอร์มทั่วไป เช่น Apple iOS, Google Chrome และ Windows อาชญากรรมทางไซเบอร์และรูปแบบต่างๆ ที่เพิ่มขึ้นของการแสวงหาผลประโยชน์ที่มีอยู่แล้วทำให้ยากต่อการลดการโจมตีแบบซีโร่เดย์

สำหรับองค์กรที่เผชิญกับภัยคุกคามความปลอดภัยทางไซเบอร์จากการโจมตีแบบซีโร่เดย์ สถานการณ์จะเลวร้ายลง รู้สึกราวกับว่าไม่มีความหวังในการค้นหาและป้องกันการโจมตีประเภทนี้

แต่ผู้เชี่ยวชาญทราบว่าไม่เป็นเช่นนั้นเสมอไป การใช้ซอฟต์แวร์รักษาความปลอดภัยที่เหมาะสมและการใช้แนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์ที่ดีที่สุดสามารถป้องกันการโจมตีแบบซีโร่เดย์ได้ อ่านต่อเพื่อหาวิธี

การโจมตีซีโร่เดย์คืออะไร?

นักพัฒนาซอฟต์แวร์ไม่ต้องการสร้างซอฟต์แวร์ที่มีข้อบกพร่อง แต่ซอฟต์แวร์ทุกตัวมีข้อบกพร่องโดยไม่ได้ตั้งใจ ท้ายที่สุด ทุกๆ 1,000 บรรทัดของโค้ดจะมีบั๊ก 3 ถึง 20 บั๊ก ช่องโหว่เหล่านี้บางส่วนสร้างจุดอ่อนด้านความปลอดภัยในการออกแบบ การนำไปใช้ หรือการทำงานของระบบหรือแอปพลิเคชัน

อาชญากรไซเบอร์มองหาช่องโหว่ความปลอดภัยทางไซเบอร์ประเภทนี้เพื่อดำเนินการคำสั่งที่ปลอมตัวเป็นระบบที่คุ้นเคย พวกเขาสามารถเข้าถึงและขโมยข้อมูลที่ถูกจำกัด ทำตัวเหมือนผู้ใช้รายอื่น หรือเปิดการโจมตีแบบปฏิเสธบริการ ตัวอย่างเช่น ช่องโหว่ของระบบในที่เก็บข้อมูลบนคลาวด์อาจทำให้มีการเข้าถึงข้อมูลที่ปลอดภัยบนคลาวด์

ช่องโหว่ Zero-day คืออะไร?

ช่องโหว่ Zero-day คือข้อบกพร่องของซอฟต์แวร์ที่ยังไม่ได้รับการแก้ไข เนื่องจากฝ่ายที่รับผิดชอบไม่ได้สังเกตเห็นว่าจำเป็นต้องซ่อมแซม

ผู้จำหน่ายซอฟต์แวร์ นักพัฒนา และโปรแกรมเมอร์มักสแกนหาจุดบกพร่องเช่นนี้เสมอ เมื่อพวกเขาค้นพบสิ่งหนึ่ง พวกเขาแก้ไขมัน อย่างไรก็ตาม เมื่อช่องโหว่นี้ถูกเปิดเผยและยังไม่ได้แก้ไข อาชญากรไซเบอร์จะได้รับบัตรผ่านฟรีเพื่อใช้ประโยชน์จากช่องโหว่นั้น

เนื่องจากผู้ขายมักไม่มีความรู้เรื่องช่องโหว่ดังกล่าวมาก่อน พวกเขาจึงมีเวลาเหลือ 0 วันในการแก้ไขข้อบกพร่องก่อนที่อาชญากรไซเบอร์จะใช้ประโยชน์จากช่องโหว่ดังกล่าว

250

นักวิจัย Project Zero ของ Google ค้นพบช่องโหว่แบบ Zero-day ตั้งแต่ปี 2014

ที่มา: Project Zero ของ Google

นักวิจัย Leyla Bilge และ Tudor Dumitras ได้สรุปเจ็ดขั้นตอนในวงจรชีวิตของช่องโหว่ Zero-day

- แนะนำช่องโหว่ คุณมีซอฟต์แวร์ที่มีบั๊ก อาจเป็นความผิดพลาดในการเข้ารหัส ไม่มีการเข้ารหัส หรืออะไรก็ตามที่ทำให้บุคคลที่ไม่ได้รับอนุญาตเข้าถึงระบบได้

- ใช้ประโยชน์ปล่อยในป่า อาชญากรไซเบอร์พบจุดบกพร่อง ปล่อยโค้ดเจาะระบบหรือเพย์โหลดที่เป็นอันตราย และใช้มันเพื่อทำการโจมตี

- ผู้ขายพบช่องโหว่ ผู้จำหน่ายหรือฝ่ายที่รับผิดชอบในการแก้ไขซอฟต์แวร์ค้นพบจุดบกพร่อง ไม่ว่าจะโดยการทดสอบอย่างต่อเนื่องหรือผ่านนักวิจัยบุคคลที่สาม พวกเขาเริ่มทำงานในแพตช์

- ช่องโหว่ที่เปิดเผยในที่สาธารณะ ผู้ขายหรือฝ่ายที่ได้รับผลกระทบเปิดเผยข้อมูลเกี่ยวกับจุดบกพร่องต่อสาธารณะ จุดบกพร่องได้รับหมายเลขช่องโหว่และความเสี่ยงทั่วไป (CVE) เพื่อให้ระบุได้ง่าย ช่องโหว่บางส่วนยังคงเป็นแบบส่วนตัวและได้รับการแก้ไขอย่างเงียบๆ

- ออกลายเซ็นต่อต้านไวรัส เมื่อฝ่ายที่เกี่ยวข้องทราบเกี่ยวกับช่องโหว่ ผู้จำหน่ายความปลอดภัยทางไซเบอร์จะตรวจจับลายเซ็นของการโจมตีและใช้ประโยชน์จากแฮ็กเกอร์ที่ทำโดยใช้ข้อบกพร่อง จากนั้นพวกเขาก็อัปเดตระบบการสแกนและการตรวจจับ

- ปล่อยแพทช์ ในขณะเดียวกัน ผู้จำหน่ายซอฟต์แวร์ออกแพตช์สำหรับช่องโหว่นี้ ใครก็ตามที่อัปเดตระบบด้วยแพตช์จะไม่ไวต่อการโจมตีอีกต่อไป

- การปรับใช้แพตช์เสร็จสมบูรณ์ เมื่อการติดตั้งแพตช์เสร็จสิ้น ช่องโหว่นี้จะไม่สามารถถูกโจมตีได้อีกต่อไป

ช่องโหว่แบบ Zero-day เทียบกับช่องโหว่แบบ Zero-day เทียบกับการโจมตีแบบ Zero-day

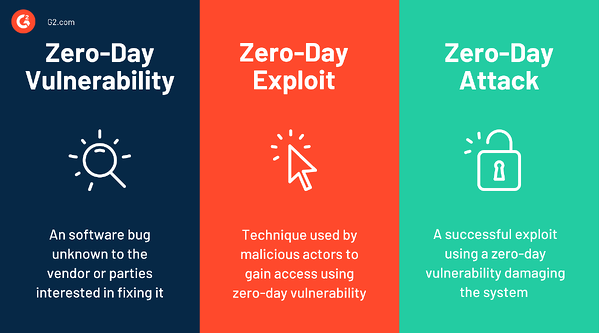

เป็นเรื่องปกติที่จะสับสนระหว่างการโจมตีแบบซีโร่เดย์กับช่องโหว่แบบซีโร่เดย์และการโจมตีแบบซีโร่เดย์ แต่พวกเขาแตกต่างกัน

ช่องโหว่ Zero-day: ช่อง โหว่ของซอฟต์แวร์ที่ยังไม่เป็นที่รู้จักของนักพัฒนาหรือข้อบกพร่องที่ไม่มีแพตช์ ช่องโหว่ Zero-day อาจไม่มีการเข้ารหัสข้อมูล การกำหนดค่าผิด การอนุญาตไม่ถูกต้อง หรือข้อผิดพลาดในการเข้ารหัส

การเจาะช่องโหว่แบบ Zero-day: เทคนิคหรือวิธีการที่อาชญากรไซเบอร์ใช้เพื่อเข้าถึงระบบโดยใช้ช่องโหว่แบบ Zero-day วิธีการมีตั้งแต่สเปียร์ฟิชชิงไปจนถึงมัลแวร์

การโจมตีแบบ Zero-day: การใช้ประโยชน์จากช่องโหว่แบบ Zero-day ที่ประสบความสำเร็จซึ่งก่อวินาศกรรมระบบหรือสร้างความเสียหายในแง่ของการละเมิดข้อมูลหรือการโจรกรรมคือการโจมตีแบบ Zero-day

ที่เกี่ยวข้อง: เรียนรู้วิธีหลีกเลี่ยงการตกเป็นเหยื่อของฟิชชิงและเทคนิควิศวกรรมสังคมอื่นๆ

การโจมตีซีโร่เดย์ทำงานอย่างไร?

การป้องกันการโจมตีซีโร่เดย์ของคุณจะมีประสิทธิภาพก็ต่อเมื่อคุณรู้ว่าการโจมตีทำงานอย่างไร การโจมตีซีโร่เดย์จะเป็นดังนี้:

- ค้นพบช่องโหว่ ผู้โจมตีมองหาช่องโหว่ความปลอดภัยทางไซเบอร์ที่สำคัญในแพลตฟอร์มยอดนิยม พวกเขายังมองหาการซื้อช่องโหว่แบบ Zero-day จากตลาดมืดซึ่งมีการขายบั๊กและช่องโหว่แบบ Zero-day ในราคาสูง

- สร้างรหัสการหาประโยชน์ แฮ็กเกอร์สร้างรหัสช่องโหว่เพื่อใช้ประโยชน์จากช่องโหว่ซีโร่เดย์ Exploit codes เป็นโค้ดอันตรายที่มีมัลแวร์ขนาดเล็กซึ่งจะดาวน์โหลดมัลแวร์เพิ่มเติมเมื่อเปิดใช้งาน มัลแวร์ช่วยให้แฮ็กเกอร์สามารถโจมตีอุปกรณ์ที่มีช่องโหว่ รันโค้ด ทำหน้าที่เป็นผู้ดูแลระบบ หรือดำเนินการที่อาจสร้างความเสียหายได้

- ค้นหาระบบที่มีช่องโหว่ อาชญากรจะสแกนหาระบบที่เสี่ยงต่อการถูกโจมตีโดยใช้บอทหรือเครื่องสแกนอัตโนมัติ และวางแผนสำหรับการโจมตีแบบกำหนดเป้าหมายหรือแบบหมู่ ขึ้นอยู่กับแรงจูงใจของพวกเขา

- ปรับใช้การหาประโยชน์ ผู้โจมตีชั้นเชิงที่ใช้บ่อยที่สุดในการเผยแพร่การหาประโยชน์คือผ่านหน้าเว็บที่โฮสต์โค้ดที่เป็นอันตรายโดยไม่รู้ตัวและหาประโยชน์จากโฆษณาของพวกเขา บางครั้ง การฉ้อฉลจะถูกปรับใช้ผ่านทางอีเมล ซึ่งอาจอยู่ในรูปของสเปียร์ฟิชชิง การกำหนดเป้าหมายเฉพาะบุคคล หรืออีเมลฟิชชิงจำนวนมากไปยังคนกลุ่มใหญ่

มัลแวร์ของผู้โจมตีจะถูกดาวน์โหลดเมื่อผู้ใช้เยี่ยมชมเว็บไซต์ที่เป็นอันตรายหรือคลิกที่อีเมลฟิชชิ่ง ผู้โจมตียังใช้ชุดช่องโหว่ซึ่งเป็นชุดของช่องโหว่ที่กำหนดเป้าหมายไปที่ช่องโหว่ของซอฟต์แวร์ต่างๆ ผ่านทางหน้าเว็บ ช่องโหว่ประเภทนี้สามารถเจาะเข้าไปในระบบปฏิบัติการ แอปพลิเคชัน เว็บเบราว์เซอร์ ส่วนประกอบโอเพ่นซอร์ส ฮาร์ดแวร์ และอุปกรณ์ IoT - เปิดช่องโหว่ อาชญากรจะแทรกซึมเข้าไปในระบบ ประนีประนอมการทำงานและข้อมูลของอุปกรณ์ หรือแม้แต่เครือข่ายที่เชื่อมต่อทั้งหมด

แฮ็กเกอร์ใช้ช่องโหว่เพื่อขโมยข้อมูล เปิดแรนซัมแวร์ หรือทำการโจมตีห่วงโซ่อุปทาน เมื่อพูดถึงการโจมตีห่วงโซ่อุปทาน โดยปกติแล้วผู้โจมตีจะใช้ช่องโหว่แบบ Zero-day เพื่อเจาะเข้าไปในผู้ให้บริการซอฟต์แวร์ที่สำคัญ เมื่อเข้าไปข้างในแล้ว แฮ็กเกอร์จะซ่อนมัลแวร์เพิ่มเติมในแอปพลิเคชันโดยที่ผู้ขายไม่รู้จัก รหัสที่เป็นอันตรายยังได้รับการดาวน์โหลดด้วยรหัสที่ถูกต้องเมื่อซอฟต์แวร์เผยแพร่สู่สาธารณะ ทำให้มีผู้ตกเป็นเหยื่อจำนวนมาก

ตัวอย่างเช่น ช่องโหว่ Zero-day ที่สำคัญในแพลตฟอร์ม SolarWinds Orion ส่งผลให้เกิดการโจมตีห่วงโซ่อุปทานขนาดใหญ่ที่ส่งผลกระทบต่อธุรกิจและหน่วยงานรัฐบาลหลายร้อยแห่ง

ใครเป็นคนดำเนินการโจมตีแบบซีโร่เดย์?

ผู้คนหลายประเภททำการโจมตีซีโร่เดย์ด้วยเหตุผลที่แตกต่างกันไป พวกเขาอาจจะเป็น:

- อาชญากรไซเบอร์ที่ทำเพื่อผลประโยชน์ทางการเงิน การศึกษาพบว่า 1 ใน 3 ของกลุ่มแฮ็กทั้งหมดที่ใช้ประโยชน์จากช่องโหว่ Zero-day มีแรงจูงใจทางการเงิน

- แฮ็กเกอร์ที่ได้รับการสนับสนุนจากรัฐ ซึ่งทำเพื่อเหตุผลทางการเมืองหรือเพื่อโจมตีโครงสร้างพื้นฐานทางไซเบอร์ของประเทศอื่น ตัวอย่างเช่น กลุ่มภัยคุกคามที่สนับสนุนโดยรัฐของจีน APT41 ใช้ช่องโหว่แบบ Zero-day เพื่อกำหนดเป้าหมายเครือข่ายของรัฐบาลสหรัฐฯ ในปี 2564

- Hacktivists ที่ทำเพื่อสังคมหรือการเมือง

- สายลับองค์กรที่ทำเพื่อเอาชนะธุรกิจคู่แข่ง

เป้าหมายของการหาประโยชน์แบบซีโร่เดย์และการโจมตีแบบซีโร่เดย์

อาชญากรไซเบอร์กำหนดเป้าหมายไปที่องค์กรต่างๆ มากมายด้วยการหาประโยชน์และการโจมตีแบบซีโร่เดย์ เหล่านี้รวมถึง:

- เจ้าหน้าที่รัฐบาล

- โครงสร้างพื้นฐานสาธารณะที่สำคัญ

- บริษัทตั้งแต่ธุรกิจขนาดเล็กและขนาดกลางไปจนถึงองค์กรขนาดใหญ่ในอุตสาหกรรมต่างๆ เช่น ไอที การเงิน สื่อ และการดูแลสุขภาพ

- ผู้จำหน่าย Software-as-a-Service (SaaS) ผู้ให้บริการที่มีการจัดการ (MSP) และผู้ให้บริการโซลูชั่นระบบคลาวด์

- บุคคลที่มีรายละเอียดสูง

- นักวิชาการ คลังความคิด มหาวิทยาลัย นักกิจกรรม และองค์กรพัฒนาเอกชน

เหตุใดการโจมตีซีโร่เดย์จึงเป็นอันตราย

การโจมตีแบบซีโร่เดย์เป็นหนึ่งในภัยคุกคามความปลอดภัยทางไซเบอร์ที่เติบโตเร็วที่สุด ด้วยการนำเทคโนโลยีคลาวด์ อุปกรณ์เคลื่อนที่ และอินเทอร์เน็ตในทุกสิ่ง (IoT) มาใช้อย่างรวดเร็ว จำนวนและความซับซ้อนของแพลตฟอร์มซอฟต์แวร์ที่เราใช้ทุกวันจึงเพิ่มขึ้น ซอฟต์แวร์ที่มากขึ้นนำไปสู่จุดบกพร่องของซอฟต์แวร์ที่มากขึ้น โดยทั่วไปแล้วข้อบกพร่องที่มากขึ้นหมายถึงเกตเวย์ที่มากขึ้นสำหรับผู้โจมตีที่จะโจมตี

สำหรับแฮ็กเกอร์ที่เป็นอาชญากร ช่องโหว่ในซอฟต์แวร์ยอดนิยมอย่าง Microsoft Office หรือ Google Chrome ถือเป็นช่องทางโจมตีฟรีสำหรับโจมตีทุกเป้าหมายที่พวกเขาต้องการ ตั้งแต่บริษัทที่ติดอันดับ Fortune 500 ไปจนถึงผู้ใช้โทรศัพท์มือถือหลายล้านรายทั่วโลก

การโจมตีแบบ Zero-day นั้นเลวร้ายมาก เพราะโดยปกติแล้วพวกเขาจะไม่ถูกค้นพบเป็นเวลาอย่างน้อยสิบเดือน – นานกว่านั้นในบางกรณี จนกว่าจะพบการโจมตี ซอฟต์แวร์จะยังคงไม่แพตช์ และผลิตภัณฑ์ป้องกันไวรัสจะไม่สามารถตรวจจับการโจมตีผ่านการสแกนตามลายเซ็นได้ นอกจากนี้ยังไม่น่าจะพบพวกมันในหม้อน้ำผึ้งหรือการทดลองในห้องปฏิบัติการ

และแม้ว่าช่องโหว่จะถูกเปิดเผย อาชญากรก็รีบเข้ามาเพื่อฉวยโอกาสจากสถานการณ์นี้ เมื่อช่องโหว่ที่ไม่ได้แพตช์เผยแพร่สู่สาธารณะแล้ว การเจาะระบบจะใช้เวลาเพียง 14 วันจึงจะใช้งานได้จริง แม้ว่าการโจมตีจะมุ่งเป้าไปที่องค์กรหรือบุคคลใดบุคคลหนึ่งในตอนแรก แต่ผู้คุกคามรายอื่น ๆ ก็ใช้เวลาไม่นานในการใช้ประโยชน์จากช่องโหว่นี้อย่างกว้างขวางที่สุดเท่าที่จะเป็นไปได้

830,000

ความพยายามโจมตีเกิดขึ้นภายใน 72 ชั่วโมงหลังจากเปิดเผยช่องโหว่ Log4j ที่น่าอับอาย

ที่มา: จุดตรวจ

ในช่วงไม่กี่ปีที่ผ่านมา การโจมตีแบบ Zero-day ส่วนใหญ่ถูกค้นพบและใช้โดยกลุ่มไซเบอร์ที่ได้รับการสนับสนุนจากรัฐ Stuxnet หนึ่งในการโจมตีแบบ Zero-day ที่มีชื่อเสียงที่สุดต่อโครงการนิวเคลียร์ของอิหร่าน สันนิษฐานว่าเป็นปฏิบัติการร่วมระหว่างสหรัฐอเมริกาและอิสราเอล

แต่ทุกวันนี้ กลุ่มอาชญากรไซเบอร์ที่มีแรงจูงใจทางการเงินใช้การหาประโยชน์แบบซีโร่เดย์ พวกเขาทำเงินจากการโจมตีซีโร่เดย์โดยใช้แรนซัมแวร์ การโจมตีที่เพิ่มขึ้นในห่วงโซ่อุปทานของบริการด้านไอทีก็เพิ่มขึ้นเช่นกันโดยมีวัตถุประสงค์เพื่อกำหนดเป้าหมายธุรกิจของบุคคลที่สามที่ปลายน้ำ

5.4 ล้าน

พบว่าบัญชี Twitter ได้รับผลกระทบจากการละเมิดข้อมูลเนื่องจากช่องโหว่ Zero-day ในปี 2565

ที่มา: ทวิตเตอร์

แฮ็กเกอร์อาจใช้ปัญญาประดิษฐ์ (AI) และการเรียนรู้ของเครื่อง (ML) เพื่อกระตุ้นการโจมตีที่ซับซ้อน

ตัวอย่างเช่น ในปี 2022 นักวิจัยพบว่าสามารถใช้ ChatGPT เพื่อสร้างอีเมลฟิชชิงและแคมเปญเรียกค่าไถ่สำหรับ MacOS ได้ ทุกคนไม่ว่าจะมีความเชี่ยวชาญด้านเทคนิคเพียงใด ก็สามารถใช้เครื่องมือ AI เหล่านี้เพื่อสร้างโค้ดสำหรับมัลแวร์หรือแรนซัมแวร์ได้ตามต้องการ

การโจมตีเหล่านี้ขยายวงกว้าง ตั้งแต่การขโมยข้อมูลและการแพร่กระจายมัลแวร์ ไปจนถึงการสูญเสียทางการเงินและการยึดครองระบบทั้งหมด ธุรกิจต่างๆ ต้องเตรียมพร้อมสำหรับการโจมตีแบบซีโร่เดย์เพื่อปกป้องข้อมูลและความปลอดภัยของเครือข่ายมากกว่าที่เคย

ที่เกี่ยวข้อง: เรียนรู้ความหมายของความปลอดภัยของข้อมูลและแนวทางปฏิบัติที่ดีที่สุดในการรักษาข้อมูลของคุณให้ปลอดภัย

ผู้เชี่ยวชาญ 5 คนเปิดเผยข้อผิดพลาดทั่วไปในการป้องกันการโจมตีซีโร่เดย์

เราได้สอบถามผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ 5 คนเกี่ยวกับการกระทำที่ผิดพลาดที่แพร่หลายและหลีกเลี่ยงได้มากที่สุดที่ธุรกิจต่างๆ ทำ ซึ่งทำให้พวกเขาเสี่ยงต่อภัยคุกคามและการโจมตีแบบซีโร่เดย์ นี่คือสิ่งที่พวกเขากล่าวว่า

การเตรียมการไม่เพียงพอ

Pete Nicoletti จาก Check Point Software สังเกตว่าธุรกิจต่างๆ โดยเฉพาะธุรกิจขนาดเล็กถึงขนาดกลาง มักไม่พร้อมสำหรับการโจมตีซีโร่เดย์

“มาดูขอบเขตของปัญหากันก่อน แอปพลิเคชันที่มีช่องโหว่ คู่ค้า พนักงานที่กระจายอยู่ทุกหนทุกแห่งในทรัพยากรระบบคลาวด์ เซิร์ฟเวอร์โคโลเคชั่น เดสก์ท็อป แล็ปท็อป ระบบไร้สายภายในบ้านที่ไม่ปลอดภัย อุปกรณ์ที่นำมาเอง โทรศัพท์มือถือ และอื่นๆ ทั้งหมดสร้างพื้นที่คุกคามขนาดใหญ่มากและต้องการโซลูชันเฉพาะ ลำดับความสำคัญ งบประมาณ และความเอาใจใส่ส่วนตัว” Nicoletti กล่าว

เขาตั้งข้อสังเกตว่าผู้โจมตีได้รับการสนับสนุนอย่างดีจากแรนซัมแวร์มูลค่าหลายพันล้านดอลลาร์ และตอนนี้กำลังสร้างมัลแวร์รูปแบบใหม่หลายพันตัวในแต่ละเดือน พร้อมกับอีเมลฟิชชิ่งที่ได้รับการออกแบบมาอย่างดีหลายพันล้านฉบับ พวกเขาใช้ประโยชน์จากช่องโหว่แบบ Zero-day และเจาะจุดอ่อนที่ยังไม่ได้แพตช์

“แม้แต่ผู้ให้บริการด้านความปลอดภัยบางรายก็มีวันเป็นศูนย์และถูกใช้ประโยชน์จากเป็นผู้แสวงหาผลประโยชน์ หมุนหน้าปัดประชดให้ถึงขีดสุด”

พีท นิโคเล็ตติ

ภาคสนาม CISO ซอฟต์แวร์จุดตรวจสอบ

เมื่อพิจารณาถึงวิธีการลดการโจมตีแบบ Zero-day ที่มีค่าใช้จ่ายสูงและหนักหน่วง Nicoletti ยืนยันว่าธุรกิจต่างๆ ควรพร้อมที่จะจัดการกับความเสี่ยงด้านความปลอดภัยด้วยค่าใช้จ่ายที่สมเหตุสมผล

ช่องโหว่ที่รู้จักซึ่งไม่ได้รับการซ่อมแซม

Paul Hadjy ซีอีโอและผู้ร่วมก่อตั้ง Horangi Cyber Security พูดถึงความสำคัญของการได้รับสิทธิขั้นพื้นฐานด้านความปลอดภัย

“หลายบริษัทถามเราเกี่ยวกับการจัดการกับช่องโหว่แบบ Zero-day เมื่อพวกเขายังพัฒนาความสามารถและกลไกในการจัดการกับช่องโหว่ที่รู้จักไม่เต็มที่” Hadjy กล่าว

เขาบอกเราว่าแม้การถูกโจมตีจากช่องโหว่แบบ Zero-day เป็นเรื่องน่าเสียดาย แต่การถูกโจมตีจากช่องโหว่ที่รู้จักนั้นแย่ยิ่งกว่า

“ทั้งคู่ชี้ให้เห็นถึงสถานการณ์ที่เราพบเจอบ่อยมาก สถานการณ์ที่องค์กรกำลังมุ่งเน้นไปที่สิ่งที่ทันสมัยและมีความเกี่ยวข้อง ในขณะที่พวกเขาควรมุ่งเน้นไปที่พื้นฐานของการรักษาความปลอดภัย” เขากล่าว

“ไม่ควรมองข้ามความสามารถด้านความปลอดภัยขั้นพื้นฐานสำหรับสิ่งที่ใหม่และเป็นประกาย”

พอล ฮัดจิ

ซีอีโอและผู้ร่วมก่อตั้ง Horangi Cyber Security

แนวทางการจัดการที่ไม่ดี

Caitlin Condon ผู้จัดการอาวุโสของ Security Research ที่ Rapid7 ตั้งข้อสังเกตว่าบริษัทต่างๆ ขาดหลักปฏิบัติในการจัดการช่องโหว่ขั้นพื้นฐาน

“คำถามที่พบบ่อยที่สุดที่เราได้ยินจากองค์กรต่างๆ เมื่อมีการโจมตีแบบ Zero-day ที่มีชื่อเสียงคือ 'เราใช้ผลิตภัณฑ์ที่มีช่องโหว่นี้หรือไม่' ตามมาด้วย 'เราถูกเอาเปรียบแล้วหรือ'” Condon กล่าว

“วิกฤตไม่ใช่เวลาที่เหมาะสำหรับธุรกิจที่จะเริ่มคิดเกี่ยวกับวิธีการจัดทำรายการสินค้าคงคลัง ตั้งค่าการบันทึกแบบรวมศูนย์หรือการแจ้งเตือน หรือใช้แผนแพตช์ฉุกเฉินสำหรับช่องโหว่ที่สำคัญและถูกโจมตีอย่างแข็งขัน”

เคทลิน คอนดอน

ผู้จัดการอาวุโสฝ่ายวิจัยความปลอดภัย Rapid7

Condon กล่าวว่าการเตรียมการที่ดีที่สุดเพื่อต่อต้าน Zero Day คือการวางนโยบายหลักและแนวทางปฏิบัติที่ดี “จากนั้น เมื่อมีเหตุการณ์ด้านความปลอดภัยทางไซเบอร์ที่วัดการลดความเสี่ยงได้ในไม่กี่นาที คุณมีพื้นฐานที่เข้าใจเป็นอย่างดีซึ่งด้านบนจะใช้ในการออกกฎหมายขั้นตอนฉุกเฉิน ดำเนินการข่าวกรอง และจัดลำดับความสำคัญของการแก้ไข”

ขาดการมองเห็น

Stan Wisseman หัวหน้านักกลยุทธ์ด้านความปลอดภัยของ CyberRes ซึ่งเป็นกลุ่มธุรกิจ Microfocus เน้นย้ำถึงความจำเป็นในการมองเห็นที่ดีขึ้นเมื่อพูดถึงซอฟต์แวร์ที่ธุรกิจใช้

“องค์กรต่างๆ ต้องการความโปร่งใสมากขึ้นในส่วนประกอบซอฟต์แวร์ที่ประกอบเป็นแอปพลิเคชันและผลิตภัณฑ์ของตน เพื่อให้สามารถวิเคราะห์ผลกระทบได้อย่างรวดเร็ว” Wisseman กล่าว เขาอธิบายความจำเป็นในการทำเช่นนั้นด้วยตัวอย่างการโจมตีแบบซีโร่เดย์ที่เกิดขึ้นเมื่อช่องโหว่ Log4Shell หรือ Log4J ถูกเปิดเผยใน Apache

“เมื่อใช้ Log4J ใครก็ตามที่ใช้งาน Java จะต้องส่งอีเมลถึงผู้ขายด้วยตนเองเพื่อดูว่ามี Log4J อยู่ในผลิตภัณฑ์ของตนหรือไม่และตรวจสอบความถูกต้องของเวอร์ชันนั้น หากได้รับผลกระทบ พวกเขาต้องพิจารณาว่าจะทำอย่างไรกับมัน ทุกคนกำลังตะเกียกตะกาย”

เขาเสริมว่าธุรกิจจำเป็นต้องทำการวิเคราะห์องค์ประกอบของซอฟต์แวร์ (SCA) และมีรายการวัสดุของซอฟต์แวร์ (SBOM) เพื่อลดความเสี่ยงอย่างรวดเร็วจากการโจมตีแบบซีโร่เดย์ “คุณต้องตรวจสอบสถานะของคุณและตรวจสอบให้แน่ใจว่าพวกเขาได้ตรวจสอบการควบคุมความปลอดภัยแล้ว” เขากล่าว

“คุณค่าของการวิเคราะห์องค์ประกอบซอฟต์แวร์ (SCA) และการมีรายการวัสดุของซอฟต์แวร์ (SBOM) พร้อมใช้งานคือการที่คุณสามารถตอบสนองได้อย่างรวดเร็วเพื่อลดความเสี่ยงที่เกิดจากการโจมตีแบบซีโร่เดย์”

สแตน วิสแมน

หัวหน้านักกลยุทธ์ด้านความปลอดภัย CyberRes

ละเลยความปลอดภัยและการปฏิบัติตาม

Ben Herzberg รองประธานของ Satori Cyber แบ่งปันปัญหาที่ธุรกิจใหม่มีในการป้องกันการโจมตีแบบซีโร่เดย์

“ธุรกิจใหม่โดยทั่วไปอยู่ในโหมดการเติบโต และลีน ปัจจัยทั้งสองนี้อาจทำให้ละเลยการรักษาความปลอดภัยและการปฏิบัติตามข้อกำหนด สิ่งนี้สามารถนำไปสู่ความเสี่ยงด้านความปลอดภัยที่มากเกินไป ทั้งที่ทราบแล้วและซีโร่เดย์”

การป้องกันการโจมตีแบบซีโร่เดย์: วิธีป้องกันภัยคุกคามแบบซีโร่เดย์

ตอนนี้คุณรู้แล้วว่าปัญหาอยู่ที่ไหน ลองอ่านคำแนะนำจากผู้เชี่ยวชาญเกี่ยวกับการป้องกันการโจมตีซีโร่เดย์

1. เข้าใจความเสี่ยงของคุณ

Condon เน้นย้ำถึงความสำคัญของธุรกิจที่เข้าใจถึงอันตรายจากการโจมตีทางไซเบอร์

“ด้วยทรัพยากรที่จำกัดเพื่อรักษาความปลอดภัยรายการโครงสร้างพื้นฐานด้านไอทีและบริการคลาวด์ที่ขยายตัวตลอดเวลา การสร้างโปรแกรมความปลอดภัยที่คำนึงถึงบริบทความเสี่ยงเฉพาะของคุณจึงเป็นสิ่งสำคัญ”

เคทลิน คอนดอน

ผู้จัดการอาวุโสฝ่ายวิจัยความปลอดภัย Rapid7

“บางทีคุณอาจเป็นบริษัทที่ใช้ระบบคลาวด์เป็นอันดับแรก ซึ่งจำเป็นต้องปรับแต่งกฎการปรับใช้และการสแกนเพื่อป้องกันการกำหนดค่าที่ผิดพลาดซึ่งเปิดเผยข้อมูลหรือทำให้มีค่าใช้จ่ายสูง” เธอกล่าว “บางทีคุณอาจเป็นบริษัทค้าปลีกที่มีระบบ ณ จุดขาย (POS) เป็นเป้าหมายในช่วงเทศกาลวันหยุด หรือเป็นบริษัทสตรีมมิ่งที่อาศัยอยู่ในโลกที่มีเวลาทำงาน 99.999% ซึ่งการโจมตีแบบปฏิเสธการให้บริการถือเป็นหายนะทางธุรกิจ”

“การทำความเข้าใจว่าความเสี่ยงประเภทใดมีผลกระทบสูงสุดต่อธุรกิจของคุณ ช่วยให้คุณสร้างโปรแกรมการรักษาความปลอดภัยที่เป้าหมายและเมตริกได้รับการปรับแต่งตามความต้องการของคุณ และที่ซึ่งคุณสามารถสื่อสารความคืบหน้าและลำดับความสำคัญกับผู้มีส่วนได้ส่วนเสียที่ไม่เกี่ยวกับความปลอดภัยทั่วทั้งองค์กรได้ง่ายขึ้น”

นอกจากนี้ Herzberg ยังเน้นย้ำถึงความสำคัญของการสร้างแผนการเพิ่มเติมที่จัดการกับภัยคุกคามตามปัจจัยเสี่ยง

“คุณอาจจะไม่สามารถลดความเสี่ยงให้เหลือ 0% ได้ ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องจัดลำดับความสำคัญของพื้นที่ที่มีความเสี่ยงสูง...การสร้างความปลอดภัยที่ดีให้กับข้อมูลที่ละเอียดอ่อนที่คุณมีนั้นสำคัญกว่าข้อมูลบันทึกทั่วไป”

เบน เฮิร์ซเบิร์ก

รองประธาน Satori Cyber

2. ทำให้พื้นฐานของคุณถูกต้อง

“ธุรกิจต่างๆ จำเป็นต้องได้รับการปูพื้นฐานให้ครอบคลุมเสียก่อน” Nicoletti กล่าว

ต่อไปนี้คือคำแนะนำบางส่วนจาก Nicoletti เพื่อให้ธุรกิจได้รับพื้นฐานที่ถูกต้อง

- ปฏิบัติตามข้อกำหนดด้านความปลอดภัยทางไซเบอร์ทุกข้อในกรอบการทำงานที่เข้มงวด เช่น Payment Card Industry (PCI)

- ตรวจสอบให้แน่ใจว่าคุณมีระบบสำรองข้อมูลที่แข็งแกร่งและกลยุทธ์การกู้คืน ทดสอบเป็นประจำ

- ใช้กลยุทธ์ Zero-Trust และให้พนักงานและคู่ค้าของคุณมีสิทธิ์เข้าถึงในระดับที่เหมาะสม

- ตรวจสอบระบบคลาวด์ คอนเทนเนอร์ และเซิร์ฟเวอร์ของคุณด้วยการประเมินท่าทางอย่างต่อเนื่องเพื่อป้องกันการกำหนดค่าที่ผิดพลาด

- ใช้การรักษาความปลอดภัยอีเมลที่ดีที่สุดที่คุณหาได้

- ค้นหาผู้ให้บริการรักษาความปลอดภัยที่มีการจัดการ (MSSP) ที่เหมาะสม หากคุณไม่มีผู้เชี่ยวชาญเพียงพอที่จะเฝ้าดูและตอบกลับตลอด 24 ชั่วโมงทุกวัน

นอกจากนี้ Wisseman ยังชี้ให้เห็นว่าคำแนะนำจาก Cybersecurity and Infrastructure Security Agency (CISA) ในโปรแกรม Shields Up นั้นยอดเยี่ยมสำหรับบริษัททุกขนาดที่ต้องการปรับปรุงความยืดหยุ่น

3. ตั้งค่าความปลอดภัยหลายชั้น

“สิ่งสำคัญคือต้องแน่ใจว่ามีการรักษาความปลอดภัยหลายชั้น” Herzberg กล่าว "ตัวอย่างเช่น หากจุดสิ้นสุดถูกบุกรุก ซึ่งอาจเป็นผลจากการเจาะระบบแบบ Zero-day ซึ่งอยู่นอกเหนือการควบคุมของคุณ ลองคิดดูว่าคุณจะควบคุมความเสียหายได้อย่างไร และจะไม่นำไปสู่การประนีประนอมกับแพลตฟอร์มทั้งหมดของคุณ" วิธีการแบบหลายชั้นทำให้มั่นใจได้ว่าผู้โจมตีที่เจาะทะลุการป้องกันชั้นหนึ่งจะถูกหยุดโดยชั้นถัดไป

เคล็ดลับ: ใช้เครื่องมือไฟร์วอลล์ของเว็บแอปพลิเคชันเพื่อสแกนทราฟฟิกเครือข่ายขาเข้าทั้งหมดของคุณเพื่อค้นหาภัยคุกคามแบบเรียลไทม์

4. รับการตอบสนองเหตุการณ์และความสามารถในการจัดการแพตช์

Hadjy เรียกความสามารถเหล่านี้ว่า “พื้นฐาน” และกล่าวต่อไปว่า “เทคโนโลยีหลายอย่าง เช่น การใช้เครื่องมือการจัดการท่าทางการรักษาความปลอดภัยบนคลาวด์ และการจัดการข้อมูลประจำตัวบนคลาวด์และการให้สิทธิ์ (CIEM) สามารถช่วยคุณปรับปรุงความสามารถในการจัดการแพตช์ และขอแนะนำอย่างยิ่ง ”

Sarah Wallace นักวิเคราะห์ด้านความปลอดภัยทางไซเบอร์ของ G2 ยังได้กล่าวถึงความสำคัญของการมีซอฟต์แวร์ความปลอดภัยทางไซเบอร์ที่อัปเดต “อาชญากรไซเบอร์รู้ว่าองค์กรจำนวนมากมีซอฟต์แวร์รักษาความปลอดภัยรุ่นเก่า ดังนั้นมันจึงตกเป็นเป้าหมายที่ง่ายสำหรับพวกเขา” วอลเลซกล่าว

ที่เกี่ยวข้อง: เรียนรู้วิธีการทำให้การตอบสนองต่อเหตุการณ์ด้านความปลอดภัยวุ่นวายน้อยลงด้วยแผนการตอบสนองต่อเหตุการณ์

5. ถือการจำลองและการทดสอบ

Hadjy เน้นการปรับปรุงกลยุทธ์การตอบสนองเหตุการณ์ด้วยการจำลองและการทดสอบบ่อยครั้ง “มีแผนการที่มั่นคง และฝึกฝน ฝึกฝน ฝึกฝน!”

Hadjy อธิบายให้เราฟังว่าการถือสถานการณ์จำลอง เช่น การฝึกซ้อมบนโต๊ะเป็นวิธีที่ดีที่สุดเพื่อดูว่าแผนรับมือเหตุการณ์ของคุณทำงานได้ดีเพียงใด และเพื่อระบุจุดที่ต้องปรับปรุง

“คุณอาจไม่สามารถควบคุมเวลาหรือวิธีการที่คุณถูกโจมตีได้ แต่คุณสามารถควบคุมการตอบสนองหลายๆ ส่วนเมื่อมันเกิดขึ้น” เขากล่าว เขายังย้ำถึงความจำเป็นในการปลูกฝังและส่งเสริมวัฒนธรรมความปลอดภัยทางไซเบอร์ที่แข็งแกร่ง

“การรับมือกับการโจมตีแบบซีโร่เดย์นั้น แทบจะทุกวิถีทางเหมือนกับการรับมือกับการโจมตีทางไซเบอร์อื่นๆ คุณต้องตอบสนองต่อสถานการณ์ที่คุณไม่คาดคิด และมักจะมีข้อมูลน้อยมากที่จะดำเนินการต่อไป”

พอล ฮัดจิ

ซีอีโอและผู้ร่วมก่อตั้ง Horangi Cyber Security

“ตรวจสอบให้แน่ใจว่าทั้งองค์กรของคุณได้รับการศึกษาและเฝ้าระวังภัยคุกคามที่อาจเกิดขึ้น เช่น ฟิชชิง จัดเตรียมเครื่องมือและช่องทางสำหรับพนักงานในการตั้งค่าสถานะและรายงานความพยายามในการฟิชชิ่งและการคุกคาม” Hadjy กล่าว

“หากพนักงานเรียนรู้ตั้งแต่วันแรกว่าการรักษาความปลอดภัยไม่ใช่อุปสรรคที่ต้องข้ามผ่าน แต่เป็นสิ่งที่ช่วยขับเคลื่อนธุรกิจได้ สิ่งนี้จะสร้างความแตกต่างอย่างมากในพฤติกรรมของพวกเขาสำหรับปีต่อๆ ไป” Herzberg

สรุป Nicoletti ฝากคำแนะนำนี้ไว้กับเรา “เปลี่ยนความคิดของคุณจากการตรวจจับเป็นการป้องกัน เพราะคุณต้องหยุดการทำงานเป็นศูนย์วัน”

โซลูชันการรักษาความปลอดภัยจากการโจมตีซีโร่เดย์

โซลูชันการรักษาความปลอดภัยต่างๆ ช่วยตรวจจับและป้องกันภัยคุกคามซีโร่เดย์ รวมถึงช่องโหว่และการโจมตีด้านความปลอดภัยทางไซเบอร์อื่นๆ คุณสามารถใช้เครื่องมือเหล่านี้ร่วมกันได้ตามความต้องการของคุณ และเสริมสร้างความปลอดภัยให้กับธุรกิจของคุณ

ซอฟต์แวร์จัดการแพตช์

โซลูชันการจัดการแพตช์ช่วยให้มั่นใจว่ากองเทคโนโลยีและโครงสร้างพื้นฐานด้านไอทีของคุณทันสมัยอยู่เสมอ องค์กรใช้เครื่องมือนี้เพื่อ

- เก็บฐานข้อมูลการอัปเดตซอฟต์แวร์ มิดเดิลแวร์ และฮาร์ดแวร์

- รับการแจ้งเตือนเกี่ยวกับการอัปเดตใหม่หรือการอัปเดตอัตโนมัติ

- แจ้งผู้ดูแลระบบเกี่ยวกับการใช้ซอฟต์แวร์ที่ล้าสมัย

เคล็ดลับ: คุณสามารถใช้เครื่องสแกนช่องโหว่หรือเครื่องสแกนกล่องดำเพื่อแก้ไขช่องโหว่ที่รู้จัก

ซอฟต์แวร์การจัดการช่องโหว่ตามความเสี่ยง

ขั้นสูงกว่าเครื่องมือการจัดการช่องโหว่แบบดั้งเดิม ซอฟต์แวร์การจัดการช่องโหว่ตามความเสี่ยงจะระบุและจัดลำดับความสำคัญของช่องโหว่ตามปัจจัยความเสี่ยงที่ปรับแต่งได้ บริษัทสามารถใช้เครื่องมือนี้เพื่อ

- วิเคราะห์แอปพลิเคชัน เครือข่าย และบริการคลาวด์เพื่อหาช่องโหว่

- จัดลำดับความสำคัญของช่องโหว่ตามปัจจัยเสี่ยงโดยใช้ ML

G2 Grid สำหรับการจัดการช่องโหว่ตามความเสี่ยง

เครื่องมือต่างๆ เช่น ซอฟต์แวร์การจัดการพื้นผิวการโจมตีสามารถใช้เพื่อสแกนหาและแก้ไขช่องโหว่ได้

ซอฟต์แวร์วิเคราะห์ความเสี่ยงด้านความปลอดภัย

ซอฟต์แวร์การวิเคราะห์ความเสี่ยงด้านความปลอดภัยจะตรวจสอบสแตกของ IT รวมถึงเครือข่าย แอปพลิเคชัน และโครงสร้างพื้นฐาน เพื่อระบุช่องโหว่ ธุรกิจใช้โซลูชันนี้เพื่อ

- วิเคราะห์ซอฟต์แวร์ความปลอดภัย ฮาร์ดแวร์ และการดำเนินงานของบริษัท

- รับข้อมูลเกี่ยวกับช่องโหว่หรือช่องโหว่ในการรักษาความปลอดภัย

- รับคำแนะนำเพื่อเพิ่มประสิทธิภาพการวางแผนความปลอดภัยทั่วทั้งระบบไอที

G2 Grid สำหรับการวิเคราะห์ความเสี่ยงด้านความปลอดภัย

ระบบตรวจจับและป้องกันการบุกรุกยังมีประโยชน์สำหรับการทราบเกี่ยวกับกิจกรรมที่น่าสงสัย มัลแวร์ การโจมตีทางวิศวกรรมทางสังคม และภัยคุกคามบนเว็บอื่นๆ

ซอฟต์แวร์ข่าวกรองภัยคุกคาม

ซอฟต์แวร์ข่าวกรองภัยคุกคามให้ข้อมูลเกี่ยวกับภัยคุกคามทางไซเบอร์ใหม่ล่าสุด ไม่ว่าจะเป็นการโจมตีแบบซีโร่เดย์ มัลแวร์ใหม่ๆ หรือการแสวงประโยชน์ องค์กรใช้ซอฟต์แวร์ข่าวกรองภัยคุกคามเพื่อ

- รับข้อมูลเกี่ยวกับภัยคุกคามและช่องโหว่ที่เกิดขึ้นใหม่

- ค้นหาวิธีปฏิบัติในการแก้ไขสำหรับภัยคุกคามที่เกิดขึ้นใหม่

- ประเมินภัยคุกคามบนเครือข่ายและอุปกรณ์ประเภทต่างๆ

ซอฟต์แวร์ข้อมูลความปลอดภัยและการจัดการเหตุการณ์ (SIEM)

SIEM คือการรวมกันของเครื่องมือรักษาความปลอดภัยที่ทำหน้าที่ของทั้งซอฟต์แวร์ตรวจสอบข้อมูลความปลอดภัยและซอฟต์แวร์การจัดการเหตุการณ์ความปลอดภัย โซลูชันดังกล่าวมีแพลตฟอร์มเดียวเพื่ออำนวยความสะดวกในการวิเคราะห์บันทึกความปลอดภัยแบบเรียลไทม์ การตรวจสอบ การตรวจจับความผิดปกติ และการแก้ไขภัยคุกคาม ธุรกิจสามารถใช้ SIEM เพื่อ

- รวบรวมและจัดเก็บข้อมูลความปลอดภัยด้านไอที

- ตรวจสอบเหตุการณ์และความผิดปกติในระบบไอที

- รวบรวมข้อมูลภัยคุกคาม

- ตอบสนองต่อภัยคุกคามโดยอัตโนมัติ

ซอฟต์แวร์ตอบสนองเหตุการณ์

เครื่องมือตอบสนองต่อเหตุการณ์มักเป็นด่านสุดท้ายของการป้องกันภัยคุกคามทางไซเบอร์ เครื่องมือนี้ใช้เพื่อแก้ไขปัญหาความปลอดภัยในโลกไซเบอร์ที่เกิดขึ้นแบบเรียลไทม์ ธุรกิจใช้วิธีแก้ปัญหาเพื่อ

- ตรวจสอบและตรวจจับความผิดปกติในระบบไอที

- อัตโนมัติหรือแนะนำทีมรักษาความปลอดภัยตลอดกระบวนการแก้ไข

- จัดเก็บข้อมูลเหตุการณ์สำหรับการวิเคราะห์และการรายงาน

ซอฟต์แวร์การจัดการความปลอดภัย ระบบอัตโนมัติ และการตอบสนอง (SOAR)

SOAR รวมฟังก์ชันการทำงานของการจัดการช่องโหว่ SIEM และเครื่องมือตอบสนองเหตุการณ์ องค์กรใช้วิธีแก้ปัญหาเพื่อ

- รวมข้อมูลความปลอดภัยและเครื่องมือตอบสนองเหตุการณ์

- สร้างเวิร์กโฟลว์การตอบสนองด้านความปลอดภัย

- ทำงานอัตโนมัติที่เกี่ยวข้องกับการจัดการเหตุการณ์และการตอบสนอง

ป้องกันขึ้น

ไม่ต้องสงสัยเลยว่าการโจมตีแบบ Zero-day นั้นพบได้บ่อยมากขึ้นเรื่อยๆ และป้องกันได้ยาก แต่คุณจะต้องมีการป้องกันที่ดีที่สุดของคุณ รู้ว่ากองเทคโนโลยีที่คุณมี รักษาโครงสร้างพื้นฐานด้านความปลอดภัยที่แข็งแกร่งสำหรับการค้นหาและแก้ไขช่องโหว่

เฝ้าติดตามความผิดปกติ แจ้งให้พนักงานของคุณทราบถึงนโยบายความปลอดภัยและภัยคุกคามของคุณ มีแผนรับมือเหตุการณ์และทดสอบเป็นประจำ บรรเทาและควบคุมการโจมตีหากเกิดขึ้น ปฏิบัติตามแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุดด้วยโซลูชันการรักษาความปลอดภัยที่กล่าวถึงข้างต้น แล้วคุณจะพร้อม

เรียนรู้เพิ่มเติมเกี่ยวกับเครื่องมือรักษาความปลอดภัยทางไซเบอร์ที่สามารถปกป้องบริษัทของคุณจากภัยคุกคามแบบซีโร่เดย์และการโจมตีทางไซเบอร์อื่นๆ