5 especialistas em segurança compartilham as melhores práticas para evitar ataques de dia zero

Publicados: 2023-01-31Imagine que você acidentalmente deixa aberta uma janela raramente usada em sua casa.

Você não pensa em nada até perceber que as coisas estão desaparecendo. Ladrões estão entrando e saindo de sua casa há dias, aproveitando-se de suas coisas usando aquela janela negligenciada.

Os ataques de dia zero são exatamente os mesmos. Os hackers encontram e exploram uma vulnerabilidade em seu sistema antes que você saiba que ela existe. E até encontrar o bug, você não pode consertar o problema.

O que é um ataque de dia zero?

Um ataque de dia zero explora vulnerabilidades de dia zero para causar danos ou roubar dados de um sistema. O termo “dia zero” refere-se ao número de dias (zero) disponível para o fornecedor do software emitir uma correção para a vulnerabilidade desconhecida antes do ataque.

Hoje, vulnerabilidades de dia zero estão sendo encontradas em plataformas comuns como Apple iOS, Google Chrome e Windows. Os crimes cibernéticos e as variantes crescentes de explorações já encontradas estão dificultando cada vez mais a mitigação de ataques de dia zero.

Para as empresas que enfrentam ameaças de segurança cibernética de ataques de dia zero, a situação mostra um quadro sombrio. Parece que não há esperança de encontrar e prevenir esses tipos de ataques.

Mas os especialistas observam que nem sempre é o caso. Usar o software de segurança certo e implementar as melhores práticas de segurança cibernética pode proteger contra ataques de dia zero. Continue lendo para descobrir como.

O que é um ataque de dia zero?

Os desenvolvedores de software não querem criar software com bugs, obviamente, mas todo software tem falhas não intencionais. Afinal, cada 1.000 linhas de código possuem de 3 a 20 bugs. Algumas dessas vulnerabilidades criam uma falha de segurança no projeto, implementação ou operação de um sistema ou aplicativo.

Os cibercriminosos procuram esses tipos de vulnerabilidades de segurança cibernética para executar comandos disfarçados de sistemas familiares. Eles podem acessar e roubar dados restritos, comportar-se como outro usuário ou lançar ataques de negação de serviço. Por exemplo, uma vulnerabilidade do sistema no armazenamento em nuvem pode fornecer acesso a dados seguros na nuvem.

O que é vulnerabilidade de dia zero?

Uma vulnerabilidade de dia zero é qualquer falha de software que ainda não foi corrigida porque as partes responsáveis por ela não perceberam que ela precisa de reparo.

Fornecedores de software, desenvolvedores e programadores estão sempre procurando por bugs como esses. Quando eles descobrem um, eles consertam. No entanto, quando a vulnerabilidade é aberta e não corrigida, os cibercriminosos obtêm um passe livre para explorá-la.

Como os fornecedores normalmente não têm conhecimento de tais vulnerabilidades de antemão, eles literalmente têm zero dias para corrigir o bug antes que os cibercriminosos o aproveitem.

250

vulnerabilidades de dia zero foram encontradas em estado selvagem pelos pesquisadores do Project Zero do Google desde 2014.

Fonte: Projeto Zero do Google

Os pesquisadores Leyla Bilge e Tudor Dumitras delinearam os sete estágios do ciclo de vida de uma vulnerabilidade de dia zero.

- Vulnerabilidade introduzida. Você tem um software com um bug. Pode ser um erro de codificação, falta de criptografia ou qualquer outra coisa que permita que pessoas não autorizadas acessem o sistema.

- Exploit liberado na natureza. Os cibercriminosos encontram o bug, liberam um código de exploração ou carga útil maliciosa e o usam para realizar ataques.

- O fornecedor encontra a vulnerabilidade. Fornecedores ou partes responsáveis por consertar o software descobrem o bug, seja por meio de testes contínuos ou por meio de pesquisadores terceirizados. Eles começam a trabalhar em um patch.

- Vulnerabilidade divulgada em público. O fornecedor ou as partes afetadas divulgam publicamente informações sobre o bug. O bug obtém um número de vulnerabilidades e exposições comuns (CVE) para facilitar a identificação. Algumas vulnerabilidades permanecem privadas e são corrigidas discretamente.

- Assinaturas de antivírus liberadas. Uma vez que as partes envolvidas conheçam a vulnerabilidade, os fornecedores de segurança cibernética detectam assinaturas de ataques e exploram os hackers criados usando a falha. Eles então atualizam seus sistemas de varredura e detecção.

- Patch lançado. Enquanto isso, o fornecedor do software lança patches para a vulnerabilidade. Quem atualiza seus sistemas com patches não fica mais suscetível a ataques.

- Implantação de patch concluída. Após a conclusão da implantação do patch, a vulnerabilidade não pode mais ser explorada de forma alguma.

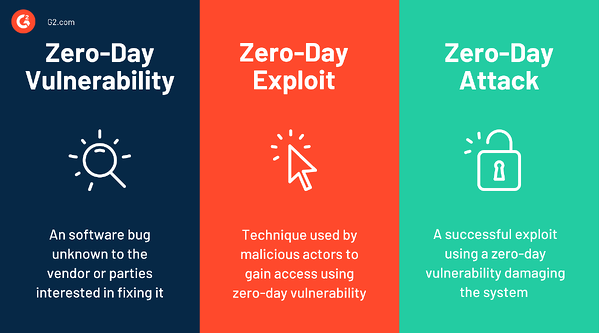

Vulnerabilidade de dia zero x exploração de dia zero x ataque de dia zero

É comum confundir ataques de dia zero com vulnerabilidades de dia zero e exploits de dia zero. Mas eles são diferentes.

Vulnerabilidade de dia zero: uma vulnerabilidade de software ainda não conhecida pelos desenvolvedores ou uma falha sem correção. As vulnerabilidades de dia zero podem estar faltando criptografia de dados, configurações incorretas, autorizações incorretas ou erros de codificação.

Exploração de dia zero: técnicas ou métodos que os cibercriminosos usam para obter acesso a um sistema usando uma vulnerabilidade de dia zero. Os métodos variam de spear phishing a malware.

Ataque de dia zero: uma exploração bem-sucedida de dia zero que sabota um sistema ou causa danos em termos de violação ou roubo de dados é um ataque de dia zero.

Relacionado: Saiba como evitar ser vítima de phishing e outras técnicas de engenharia social.

Como funciona um ataque de dia zero?

Sua defesa contra ataques de dia zero só é eficaz se você souber como um ataque funciona. Um ataque de dia zero funciona assim:

- Descubra vulnerabilidades. Os invasores procuram vulnerabilidades críticas de segurança cibernética em plataformas populares. Eles até procuram comprar vulnerabilidades de dia zero no mercado negro, onde bugs e exploits de dia zero são vendidos por preços altos.

- Crie o código de exploração. Os hackers criam códigos de exploração para aproveitar a vulnerabilidade de dia zero. Os códigos de exploração são um código malicioso com um pequeno malware que baixa malware adicional quando ativado. O malware permite que os hackers infectem dispositivos vulneráveis, executem códigos, atuem como administradores ou executem ações potencialmente prejudiciais.

- Encontre sistemas vulneráveis. Os criminosos procuram sistemas vulneráveis à exploração usando bots ou scanners automatizados e planejam um ataque direcionado ou em massa, dependendo de seus motivos.

- Implante a exploração. A tática mais comum que os invasores usam para distribuir explorações é por meio de páginas da Web que, sem saber, hospedam códigos maliciosos e explorações em seus anúncios. Às vezes, exploits são implantados por e-mail. Pode ser na forma de spear phishing, visando indivíduos específicos ou e-mails de phishing em massa para um grande grupo de pessoas.

O malware do invasor é baixado quando um usuário visita sites maliciosos ou clica em e-mails de phishing. Os invasores também usam kits de exploits, uma coleção de exploits que visam diferentes vulnerabilidades de software por meio de páginas da web. Esses tipos de exploits podem invadir sistemas operacionais, aplicativos, navegadores da web, componentes de código aberto, hardware e dispositivos IoT. - Inicie a exploração. Assim que o exploit é liberado, os criminosos se infiltram no sistema, comprometendo o funcionamento e os dados do dispositivo ou até mesmo de toda a rede conectada.

Os hackers usam exploits para roubar dados, lançar ransomware ou conduzir ataques à cadeia de suprimentos. Quando se trata de ataques à cadeia de suprimentos, os invasores normalmente usam uma vulnerabilidade de dia zero para invadir fornecedores de software críticos. Uma vez lá dentro, os hackers escondem malware adicional no aplicativo, sem o conhecimento do fornecedor. O código malicioso também é baixado com o código legítimo quando o software é lançado ao público, resultando em um número significativo de vítimas.

Por exemplo, uma vulnerabilidade crítica de dia zero na plataforma SolarWinds Orion resultou em um ataque maciço à cadeia de suprimentos que afetou centenas de empresas e agências governamentais.

Quem executa ataques de dia zero?

Diferentes tipos de pessoas realizam ataques de dia zero por motivos variados. Eles poderiam ser:

- Cibercriminosos, que fazem isso para obter ganhos monetários. Um estudo descobriu que um terço de todos os grupos de hackers que exploram vulnerabilidades de dia zero são motivados financeiramente.

- Hackers patrocinados pelo Estado, que o fazem por motivos políticos ou para atacar a ciberinfraestrutura de outro país. Por exemplo, o grupo de ameaças patrocinado pelo estado chinês APT41 usou uma vulnerabilidade de dia zero para atingir uma rede do governo estadual dos EUA em 2021.

- Hacktivistas, que fazem isso por causas sociais ou políticas.

- Espiões corporativos, que fazem isso para vigiar empresas concorrentes.

Alvos de explorações de dia zero e ataques de dia zero

Os cibercriminosos visam uma ampla gama de organizações com explorações e ataques de dia zero. Esses incluem:

- Agências governamentais

- Infraestrutura pública crítica

- Empresas que variam de pequenas e médias empresas a grandes empresas em diferentes setores, como TI, finanças, mídia e saúde

- Fornecedores de software como serviço (SaaS), provedores de serviços gerenciados (MSPs) e provedores de soluções em nuvem

- Indivíduos de alto perfil

- Acadêmicos, think tanks, universidades, ativistas e ONGs

Por que os ataques de dia zero são perigosos?

Os ataques de dia zero são uma das ameaças de segurança cibernética que mais crescem. Com a rápida adoção de tecnologias de nuvem, dispositivos móveis e internet das coisas (IoT), o número e a complexidade das plataformas de software que usamos diariamente estão aumentando. Mais software leva a mais erros de software. Mais bugs normalmente significam mais gateways para os invasores explorarem.

Para hackers criminosos, as vulnerabilidades em softwares populares como o Microsoft Office ou o Google Chrome representam um passe livre para atacar qualquer alvo que desejarem, desde empresas da Fortune 500 até milhões de usuários de telefones celulares em todo o mundo.

Os ataques de dia zero são tão cruéis porque normalmente não são descobertos por pelo menos dez meses – mais em alguns casos. Até que o ataque seja encontrado, o software permanece sem correção e os produtos antivírus não podem detectar o ataque por meio de verificação baseada em assinatura. Também é improvável que sejam observados em honeypots ou experimentos de laboratório.

E mesmo que a vulnerabilidade seja exposta, os criminosos correm para tirar proveito da situação. Depois que uma vulnerabilidade não corrigida se torna pública, leva apenas 14 dias para que uma exploração esteja disponível na natureza. Embora os ataques sejam inicialmente destinados a uma organização ou pessoa específica, não demora muito para que outros agentes de ameaças explorem a vulnerabilidade o mais amplamente possível.

830.000

tentativas de ataque foram feitas dentro de 72 horas após revelar a infame vulnerabilidade Log4j.

Fonte: Checkpoint

Até os últimos anos, as explorações de dia zero eram encontradas e usadas principalmente por grupos cibernéticos patrocinados pelo estado. Stuxnet, um dos mais famosos ataques de dia zero ao programa nuclear do Irã, é especulado como uma operação conjunta entre os Estados Unidos e Israel.

Mas hoje, grupos de cibercrimes motivados financeiramente usam explorações de dia zero. Eles estão ganhando dinheiro com ataques de dia zero usando ransomware. Os ataques crescentes à cadeia de suprimentos de serviços de TI também estão aumentando com o objetivo de atingir negócios terceirizados downstream.

5,4 milhões

As contas do Twitter foram afetadas por uma violação de dados devido a uma vulnerabilidade de dia zero em 2022.

Fonte: Twitter

Além disso, os hackers podem usar soluções de inteligência artificial (IA) e aprendizado de máquina (ML) para instigar ataques sofisticados.

Por exemplo, em 2022, os pesquisadores descobriram que poderiam usar o ChatGPT para criar e-mails de phishing e campanhas de ransomware para MacOS. Qualquer pessoa, independentemente de seu conhecimento técnico, pode usar essas ferramentas de IA para criar códigos de malware ou ransomware sob demanda.

Esses ataques têm amplas ramificações, desde roubo de dados e disseminação de malware até perdas financeiras e controle total do sistema. Mais do que nunca, as empresas precisam estar preparadas para ataques de dia zero para proteger seus dados e segurança de rede.

Relacionado: saiba o que significa segurança de dados e as práticas recomendadas para manter seus dados seguros.

5 especialistas revelam erros comuns na defesa contra ataques de dia zero

Perguntamos a cinco especialistas em segurança cibernética sobre os erros mais prevalentes e evitáveis que as empresas cometem e que as tornam vulneráveis a ameaças e ataques de dia zero. Aqui está o que eles disseram.

Preparação insuficiente

Pete Nicoletti, da Check Point Software, observou que as empresas, especialmente as pequenas e médias, geralmente não estão prontas para ataques de dia zero.

“Vamos ver primeiro o escopo do problema. Aplicativos vulneráveis, parceiros, funcionários distribuídos em todos os lugares, em recursos de nuvem, servidores de colocation, desktops, laptops, redes sem fio domésticas inseguras, traga seu próprio dispositivo, telefones celulares e muito mais. Todos criam uma superfície de ameaça muito grande e exigem soluções específicas, prioridade, orçamento e atenção pessoal”, disse Nicoletti.

Ele observou que os invasores são bem financiados com bilhões de dólares em ransomware e agora estão criando milhares de novas variantes de malware a cada mês, juntamente com bilhões de e-mails de phishing bem elaborados. Eles estão explorando vulnerabilidades de dia zero e martelando em pontos fracos não corrigidos.

“Mesmo alguns fornecedores de segurança têm zero dias e estão sendo aproveitados como um vetor de exploração, aumentando a ironia ao máximo.”

Pete Nicoletti

CISO de campo, software Check Point

Considerando como os ataques de dia zero são caros e difíceis de mitigar, Nicoletti insiste que as empresas devem estar prontas para lidar com os riscos de segurança com gastos razoáveis.

Vulnerabilidades conhecidas não reparadas

Paul Hadjy, CEO e cofundador da Horangi Cyber Security, falou sobre a importância de acertar os fundamentos da segurança.

“Muitas empresas nos perguntam sobre como lidar com vulnerabilidades de dia zero quando ainda não amadureceram totalmente suas capacidades e mecanismos para lidar com vulnerabilidades conhecidas”, disse Hadjy.

Ele nos disse que, embora seja lamentável ser atacado em uma vulnerabilidade de dia zero, ser atacado em uma vulnerabilidade conhecida é ainda pior.

“Ambos apontam para uma situação com a qual nos deparamos com muita frequência. A situação em que as organizações estão se concentrando no que é moderno e relevante, quando deveriam se concentrar nos fundamentos da segurança”, disse ele.

“Os recursos básicos de segurança não devem ser negligenciados por algo que é novo e brilhante.”

Paul Hadjy

CEO e co-fundador, Horangi Cyber Security

Práticas de má gestão

Caitlin Condon, gerente sênior de pesquisa de segurança da Rapid7, observou que as empresas carecem de uma prática básica de gerenciamento de vulnerabilidades.

“A pergunta mais frequente que ouvimos das organizações quando há um ataque de dia zero de alto nível é: 'usamos este produto vulnerável?' seguido por 'já fomos explorados?'”, disse Condon.

“Uma crise não é o momento ideal para uma empresa começar a pensar em como catalogar o inventário, configurar registros ou alertas centralizados ou implementar um plano de correção de emergência para vulnerabilidades críticas exploradas ativamente.”

Caitlin Condon

Gerente Sênior, Pesquisa de Segurança, Rapid7

Condon disse que a melhor preparação contra o dia zero é implementar boas políticas e práticas básicas. “Então, quando há um incidente de segurança cibernética em que a redução do risco é medida em minutos, você tem uma linha de base bem compreendida para adotar procedimentos de emergência, operacionalizar a inteligência e priorizar remediações.”

falta de visibilidade

Stan Wisseman, estrategista-chefe de segurança da CyberRes, uma linha de negócios da Microfocus, destaca a necessidade de melhor visibilidade quando se trata do uso de software pelas empresas.

“As organizações precisam de maior transparência nos componentes de software que compõem seus aplicativos e produtos para que possam realizar análises de impacto rápidas”, disse Wisseman. Ele explicou a necessidade de fazer isso com o exemplo de ataques de dia zero que aconteceram quando a vulnerabilidade Log4Shell ou Log4J foi revelada no Apache.

“Com o Log4J, qualquer pessoa que executasse qualquer coisa com Java precisava enviar um e-mail manualmente para seus fornecedores para descobrir se o Log4J estava em seus produtos e validar a versão. Se eles foram afetados, eles tiveram que determinar o que fazer sobre isso. Todo mundo estava lutando.

Ele acrescentou que as empresas precisam fazer análise de composição de software (SCA) e ter uma lista de materiais de software (SBOM) para diminuir rapidamente os riscos apresentados pelo ataque de dia zero. “Você precisa fazer sua devida diligência e garantir que eles tenham controles de segurança validados”, disse ele.

“O valor da análise de composição de software (SCA) e da lista de materiais de software (SBOMs) disponível é que você pode responder rapidamente para mitigar os riscos apresentados pelo ataque de dia zero.”

Stan Wisseman

Estrategista chefe de segurança, CyberRes

Segurança e conformidade negligenciadas

Ben Herzberg, vice-presidente da Satori Cyber, compartilhou suas opiniões sobre os problemas que as novas empresas enfrentam na prevenção de ataques de dia zero.

“Os novos negócios estão, genericamente falando, em modo de crescimento. E magra. Esses dois fatores podem causar negligência de segurança e conformidade. Isso pode levar a riscos de segurança mais excessivos, tanto conhecidos quanto de dia zero.”

Prevenção de ataque de dia zero: como evitar ameaças de dia zero

Agora que você sabe onde estão alguns dos problemas, consulte os conselhos de especialistas sobre a prevenção de ataques de dia zero.

1. Entenda seus riscos

Condon destacou a importância de as empresas entenderem os perigos que os ataques cibernéticos representam.

“Com recursos limitados para proteger uma lista cada vez maior de infraestrutura de TI e serviços em nuvem, é importante criar um programa de segurança que leve em consideração seu contexto de risco específico.”

Caitlin Condon

Gerente Sênior, Pesquisa de Segurança, Rapid7

“Talvez você seja uma empresa que prioriza a nuvem e precisa adaptar suas regras de implantação e verificação para evitar configurações incorretas que exponham dados ou gerem contas altas”, disse ela. “Talvez você seja uma empresa de varejo cujos sistemas de ponto de venda (POS) são direcionados durante a temporada de festas ou uma empresa de streaming que vive em um mundo com 99,999% de tempo de atividade, onde os ataques de negação de serviço são uma catástrofe comercial.”

“Entender quais tipos de riscos têm o maior impacto em seus negócios permite que você crie um programa de segurança em que metas e métricas sejam personalizadas de acordo com suas necessidades e onde você possa comunicar mais facilmente o progresso e as prioridades às partes interessadas que não são de segurança em sua organização.”

Além disso, Herzberg enfatizou a importância de construir um plano incremental que aborde as ameaças por fator de risco.

“Você provavelmente não conseguirá reduzir seu risco para 0%. É, portanto, importante priorizar as áreas de alto risco...Construir uma grande segurança em torno dos dados confidenciais que você possui é mais importante do que os dados de log genéricos.”

Ben Herzberg

Vice-presidente, Satori Cyber

2. Acerte no básico

“As empresas precisam primeiro cobrir o básico”, disse Nicoletti.

Aqui estão algumas sugestões de Nicoletti para as empresas acertarem no básico.

- Atenda a todos os requisitos de conformidade de segurança cibernética em uma estrutura rígida como a PCI (Payment Card Industry).

- Certifique-se de ter um sistema de backup robusto e uma estratégia de restauração. Teste-os rotineiramente.

- Adote uma estratégia de confiança zero e dê a seus funcionários e parceiros os níveis de acesso apropriados.

- Monitore sua nuvem, contêineres e servidores com avaliação de postura contínua para evitar configurações incorretas.

- Use a melhor segurança de e-mail que você pode encontrar.

- Encontre um provedor de serviços de segurança gerenciado (MSSP) apropriado se você não tiver especialistas suficientes para monitorar e responder 24 horas por dia, 7 dias por semana.

Somando-se a isso, Wisseman apontou que o conselho fornecido pela Agência de Segurança Cibernética e Infraestrutura (CISA) em seu programa Shields Up é ótimo para empresas de todos os tamanhos que desejam melhorar sua resiliência.

3. Configure várias camadas de segurança

“É importante garantir que haja várias camadas de segurança”, disse Herzberg. “Por exemplo, se um endpoint for comprometido, o que pode ser resultado de uma exploração de dia zero que está fora de seu controle, pense em como garantir que o dano seja contido e não leve ao comprometimento de todas as suas plataformas.” Uma abordagem em camadas garante que um invasor que penetre em uma camada de defesa seja interrompido por uma camada subsequente.

Dica: use uma ferramenta de firewall de aplicativo da web para verificar todo o tráfego de entrada da rede para encontrar ameaças em tempo real.

4. Obtenha recursos de resposta a incidentes e gerenciamento de patches

Hadjy chamou esses recursos de “fundacionais” e continuou dizendo: “Muitas tecnologias, como o uso de uma ferramenta de gerenciamento de postura de segurança em nuvem e identidades em nuvem e gerenciamento de direitos (CIEM), podem ajudá-lo a melhorar seus recursos de gerenciamento de patches e são altamente recomendados. ”

A analista de cibersegurança da G2, Sarah Wallace, também chamou a atenção para a importância de ter um software de cibersegurança atualizado. “Os cibercriminosos sabem que muitas organizações têm softwares de segurança herdados e obsoletos, por isso é um alvo fácil para eles”, disse Wallace.

Relacionado: Aprenda como tornar a resposta a incidentes de segurança menos caótica com um plano de resposta a incidentes.

5. Faça simulações e teste

Hadjy enfatizou a melhoria da estratégia de resposta a incidentes com simulações e testes frequentes. “Tenha um plano sólido e pratique, pratique, pratique!”

Hadjy nos explicou que realizar simulações, como exercícios de mesa, é a melhor maneira de ver como seus planos de resposta a incidentes funcionam e identificar áreas de melhoria.

“Você pode não ser capaz de controlar quando ou como é atacado, mas pode controlar muitas partes de sua resposta quando isso acontece”, disse ele. Ele também enfatizou a necessidade de cultivar e promover uma forte cultura de segurança cibernética.

“Lidar com um ataque de dia zero é, em quase todos os aspectos, o mesmo que lidar com qualquer outro ataque cibernético. Você tem que responder a uma situação que não esperava e, muitas vezes, tem muito pouca informação para continuar.”

Paul Hadjy

CEO e co-fundador, Horangi Cyber Security

“Certifique-se de que toda a sua organização seja educada e permaneça vigilante contra ameaças potenciais, como phishing. Forneça ferramentas e canais para que os funcionários sinalizem e denunciem tentativas e ameaças de phishing”, disse Hadjy.

“Se os funcionários aprenderem desde o primeiro dia que a segurança não é um obstáculo que precisa ser contornado, mas um facilitador de negócios, isso fará uma enorme diferença em seu comportamento nos próximos anos”, Herzberg.

Para finalizar, Nicoletti nos deixou essa orientação. “Mude sua mentalidade de detecção para prevenção, pois você deve parar zero dias em suas trilhas.”

Soluções de segurança contra ataques de dia zero

Diferentes soluções de segurança ajudam a detectar e defender contra ameaças de dia zero e outras vulnerabilidades e ataques de segurança cibernética. Você pode usar uma combinação dessas ferramentas com base em suas necessidades e fortalecer a postura de segurança de sua empresa.

Software de gerenciamento de patches

As soluções de gerenciamento de patches garantem que sua pilha de tecnologia e infraestrutura de TI estejam atualizadas. As organizações utilizam esta ferramenta para

- Mantenha um banco de dados de atualizações de software, middleware e hardware.

- Receba alertas sobre novas atualizações ou para atualização automática.

- Notifique os administradores sobre o uso de software desatualizado.

Dica: você pode usar scanners de vulnerabilidade ou scanners de caixa preta para corrigir vulnerabilidades conhecidas.

Software de gerenciamento de vulnerabilidade baseado em risco

Mais avançado do que as ferramentas de gerenciamento de vulnerabilidade tradicionais, o software de gerenciamento de vulnerabilidade baseado em risco identifica e prioriza vulnerabilidades com base em fatores de risco personalizáveis. As empresas podem usar esta ferramenta para

- Analise aplicativos, redes e serviços de nuvem em busca de vulnerabilidades.

- Priorize vulnerabilidades com base em fatores de risco usando ML.

Grade G2 para gerenciamento de vulnerabilidade baseado em risco

Ferramentas como software de gerenciamento de superfície de ataque também podem ser usadas para verificar e corrigir vulnerabilidades.

Software de análise de risco de segurança

O software de análise de risco de segurança monitora as pilhas de TI, incluindo redes, aplicativos e infraestrutura, para identificar vulnerabilidades. As empresas usam esta solução para

- Analise o software, o hardware e as operações de segurança de uma empresa.

- Obtenha informações sobre vulnerabilidades ou falhas em sua segurança.

- Obtenha recomendações para otimizar o planejamento de segurança nos sistemas de TI.

Grade G2 para análise de riscos de segurança

Os sistemas de detecção e prevenção de invasões também são úteis para saber sobre atividades suspeitas, malware, ataques de engenharia social e outras ameaças baseadas na web.

Software de inteligência de ameaças

O software de inteligência de ameaças fornece informações sobre as ameaças cibernéticas mais recentes, sejam ataques de dia zero, novos malwares ou explorações. As organizações usam software de inteligência de ameaças para

- Obtenha informações sobre ameaças e vulnerabilidades emergentes.

- Descubra práticas de remediação para ameaças emergentes.

- Avalie ameaças em diferentes tipos de rede e dispositivos.

Software de gerenciamento de eventos e informações de segurança (SIEM)

O SIEM é uma combinação de ferramentas de segurança que executam funções de software de monitoramento de informações de segurança e software de gerenciamento de eventos de segurança. A solução fornece uma plataforma única para facilitar a análise de log de segurança em tempo real, investigação, detecção de anomalias e remediação de ameaças. As empresas podem usar o SIEM para

- Colete e armazene dados de segurança de TI.

- Monitorar incidentes e anormalidades no sistema de TI.

- Reúna informações sobre ameaças.

- Automatize a resposta a ameaças.

Software de resposta a incidentes

A ferramenta de resposta a incidentes geralmente é a última linha de defesa contra ameaças cibernéticas. A ferramenta é usada para corrigir problemas de segurança cibernética à medida que surgem em tempo real. As empresas usam a solução para

- Monitorar e detectar anomalias em sistemas de TI.

- Automatize ou oriente a equipe de segurança durante o processo de correção.

- Armazene dados de incidentes para análises e relatórios.

Software de orquestração, automação e resposta de segurança (SOAR)

O SOAR combina as funcionalidades de gerenciamento de vulnerabilidades, SIEM e ferramentas de resposta a incidentes. As organizações usam a solução para

- Integre informações de segurança e ferramentas de resposta a incidentes.

- Crie fluxos de trabalho de resposta de segurança.

- Automatize tarefas relacionadas ao gerenciamento e resposta a incidentes.

Escudos para cima

Os ataques de dia zero são, sem dúvida, cada vez mais comuns e difíceis de prevenir. Mas você deve ter suas melhores defesas contra isso. Conheça a pilha de tecnologia que você tem. Mantenha uma infraestrutura de segurança robusta para encontrar e corrigir vulnerabilidades.

Continue monitorando as anomalias. Informe seus funcionários sobre suas políticas e ameaças de segurança. Tenha um plano de resposta à incidência e teste-o regularmente. Mitigar e conter um ataque se ele acontecer. Siga as melhores práticas de segurança com as soluções de segurança mencionadas acima e você estará preparado.

Saiba mais sobre as ferramentas de segurança cibernética que podem proteger sua empresa contra ameaças de dia zero e outros ataques cibernéticos.